Un nuevo fallo de seguridad denominado Masque Attack ha sido descubierto en iOS. Esta vulnerabilidad permite que aplicaciones legítimas sean reemplazadas por otras falsas con fines maliciosos, si bien las únicas que quedan exentas son las apps preinstaladas de iOS, como Safari mobile.

La vulnerabilidad, reportada por FireEye, existe, según esta empresa, porque iOS no requiere certificados iguales para aplicaciones con el mismo identificador. De esta forma, mediante la función de Apple conocida como enterprise/ad-hoc provisioning system, los desarrolladores de software y usuarios corporativos pueden instalar aplicaciones desde fuera de la App Store oficial, utilizando sólo un vínculo hacia algún sitio en Internet, tal como explica Wayerless.

Según los investigadores, este fallo afecta a las versiones iOS a partir de 7.1, con lo cual 7.1.2, 8.0, 8.1 y 8.1.1 beta también son vulnerables. Puede ser aprovechada por los cibercriminales a través de redes inalámbricas y también mediante conexiones USB. Es importante remarcar que también impacta en dispositivos que no tienen realizado el jailbreak, es decir, que no han sido liberados para eliminar restricciones de Apple y permitir la instalación de apps fuera de su tienda oficial. Esta es una característica que comparte con WireLurker, un malware reportado la semana pasada que tiene como blanco de ataque principal a ordenadores Mac (aunque también existe una versión para Windows), desde las cuales se propaga a dispositivos Apple con sistema operativo iOS, como el iPhone, mediante conexión USB.

A continuación podemos ver un vídeo con una demostración del funcionamiento de Masque Attack:

“Como podemos ver, este ataque compromete a usuarios que reciben un SMS inesperado con un enlace para descargar una aplicación, como Flappy Bird, por ejemplo. En este caso, el juego ya no está disponible en la Apple Store y podría ser una oferta atractiva para los usuarios”, explicó Raphael Labaca Castro, experto en seguridad y Editor en Jefe de We Live Security. “Por eso recomendamos ignorar mensajes de ese tipo y solo instalar aplicaciones de fuentes confiables como la App Store de Apple, porque, de lo contrario, hay mayores posibilidades de que se instale una aplicación maliciosa en vez de la legítima”, advirtió.

Masque Attack le permite a un atacante inducir a una víctima para que instale una aplicación con un nombre engañoso y atractivo creado por él mismo, como “Nuevo Angry Birds”. iOS la usará para reemplazar una app legítima que tenga el mismo identificador (bundle identifier). FireEye dice lo siguiente en su informe:

“Tras analizar WireLurker, descubrimos que empezaba a utilizar una forma limitada de Masque Attacks para atacar dispositivos iOS a través de USB. Los Masque Attacks pueden ser una amenaza mucho mayor que WireLurker. Estos ataques pueden reemplazar apps auténticas, por ejemplo, apps de correo electrónico o banca online, usando el malware a través de Internet. Eso significa que el atacante puede robar las credenciales bancarias del usuario reemplazando una app bancaria auténtica con un malware con la misma identificación. Sorprendentemente, el malware puede incluso acceder a los datos locales de la app original, que no son eliminados cuando es reemplazada, y pueden incluir e-mails en caché, o tokens de autenticación que puede usar para acceder directamente a la cuenta del usuario.”

Medidas de protección

Como mencionábamos arriba, resulta primordial descargar aplicaciones solo desde fuentes confiables, en este caso App Store de Apple, y no desde fuentes de terceros.

Asimismo, FireEye recomienda no hacer clic en “Instalar” si aparece un pop-up o ventana emergente en un sitio de terceros, sin importar lo que el aviso diga o prometa. Como vimos, estos mensajes pueden ser de títulos creados por los atacantes para cazar posibles víctimas.

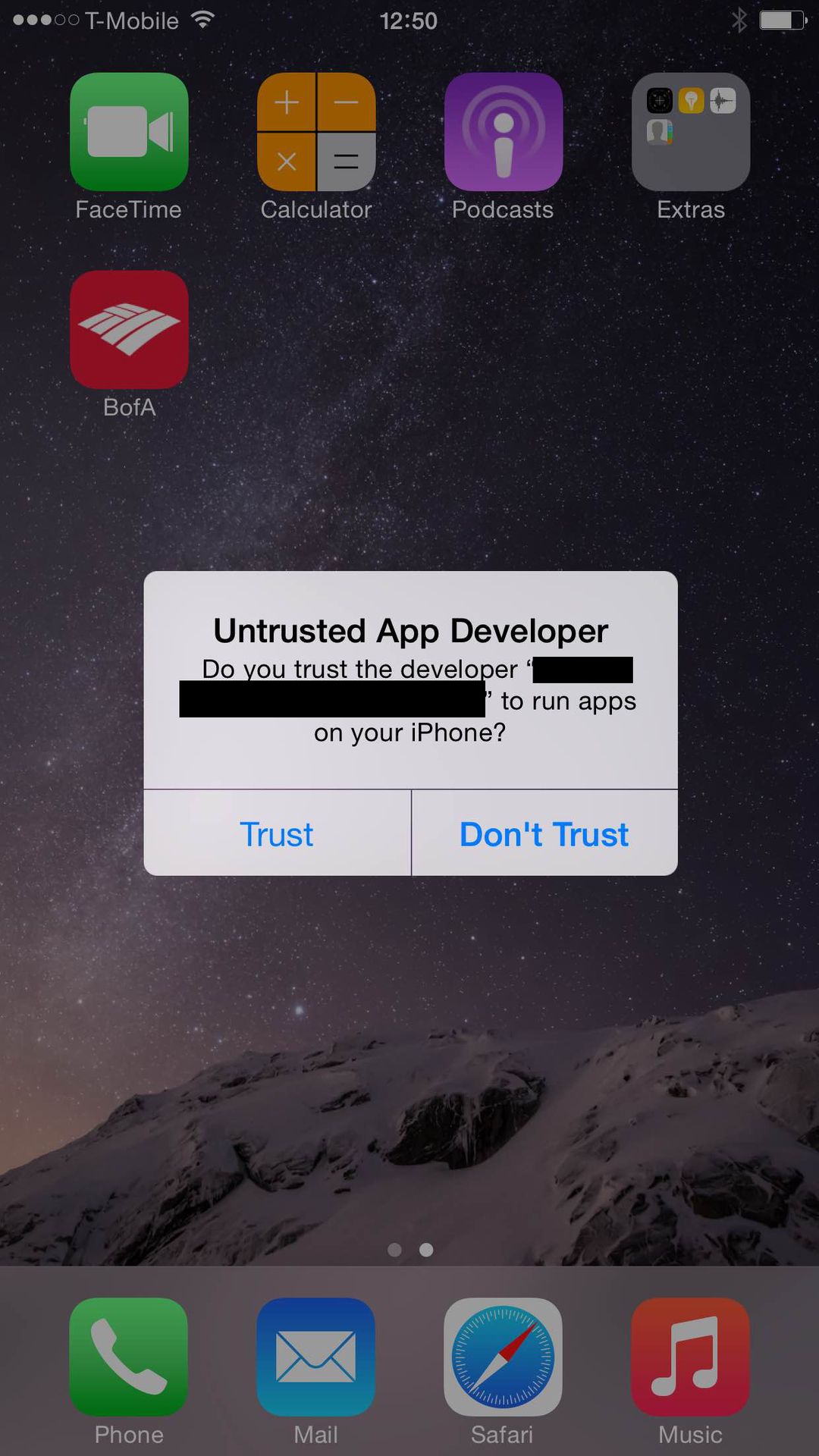

Por último, si al abrir una aplicación iOS muestra un alerta diciendo que el desarrollador podría no ser confiable, será mejor seleccionar la opción “No confiar” y desinstalar inmediatamente. Veámoslo en la siguiente captura de pantalla:

Los investigadores informaron sobre esta vulnerabilidad el pasado 26 de julio. Hasta que se conozca una solución definitiva, correrá por cuenta de los usuarios tomar estas precauciones al descargar apps, para evitar ser víctimas de Masque Attack.

Créditos imágenes: ©Will Will/Flickr, ©Ediciones Babylon

Este post nos llega de la mano de Sabrina Pagnotta, Editora del blog WeLiveSecurity en Español de ESET Latinoamérica.