El malware que utiliza las macros incrustadas en documentos de Office ha tenido un resurgimiento que pocos esperaban en los últimos años. Tras dejar este vector de infección prácticamente olvidado durante lustros, hace ya un par de años que venimos observando cómo los delincuentes utilizan de nuevo esta vieja técnica con buenos resultados para ellos, pero pésimos para sus víctimas.

Crecimiento de estas amenazas

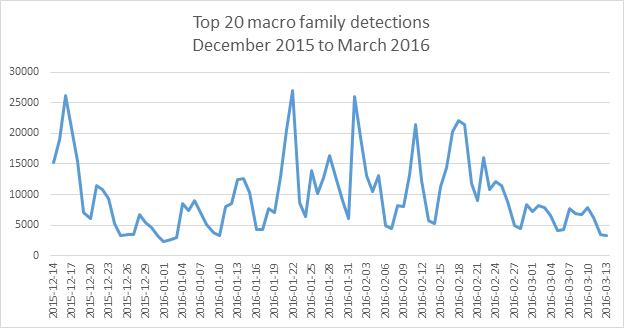

Microsoft es consciente de que dos de sus programas estrella, como son Word y Excel, están en el punto de mira de los delincuentes y utilizan ficheros con las extensiones usadas por estos programas para descargar sus amenazas. Si echamos un vistazo a la siguiente gráfica, veremos que se han producido numerosas campañas de propagación de malware en los últimos meses que se aprovechaban de las macros de Office para propagarse:

El número de detecciones no es como para tomárselo en broma, y hay familias de malware como el troyano Dridex que han conseguido robar millones de dólares engañando a los usuarios para que abran los documentos maliciosos que adjuntaban en los correos usados como gancho y activaran las macros, técnica que después ha sido copiada por otras familias de malware como el ransomware.

Uso malicioso de las macros

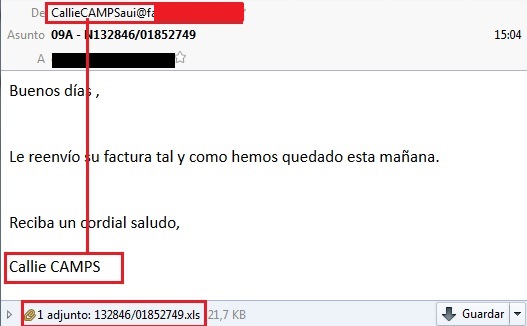

La técnica más utilizada por los delincuentes para conseguir que un usuario descargue y ejecute un documento de Office malicioso, consiste en adjuntar este documento a un correo electrónico con un asunto que pueda despertar el interés. Se puede usar, por ejemplo, una supuesta factura, tal y como vemos a continuación:

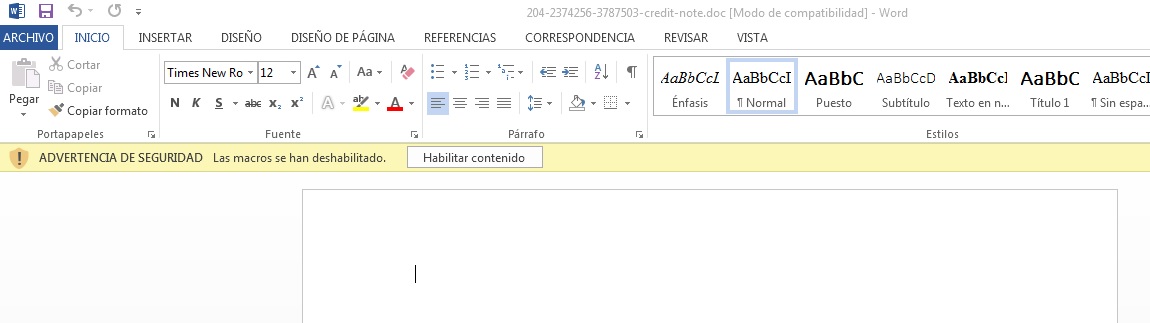

Si el usuario muerde el anzuelo e intenta abrir el fichero malicioso, lo habitual desde las versiones de Microsoft Office 2010 es que tanto Word como Excel tengan deshabilitadas las macros precisamente para impedir amenazas de este tipo. De esta forma, el usuario se encontraba normalmente con un documento en blanco o de contenido sin sentido, a menos que se active la macro (o eso es lo que muchos usuarios piensan).

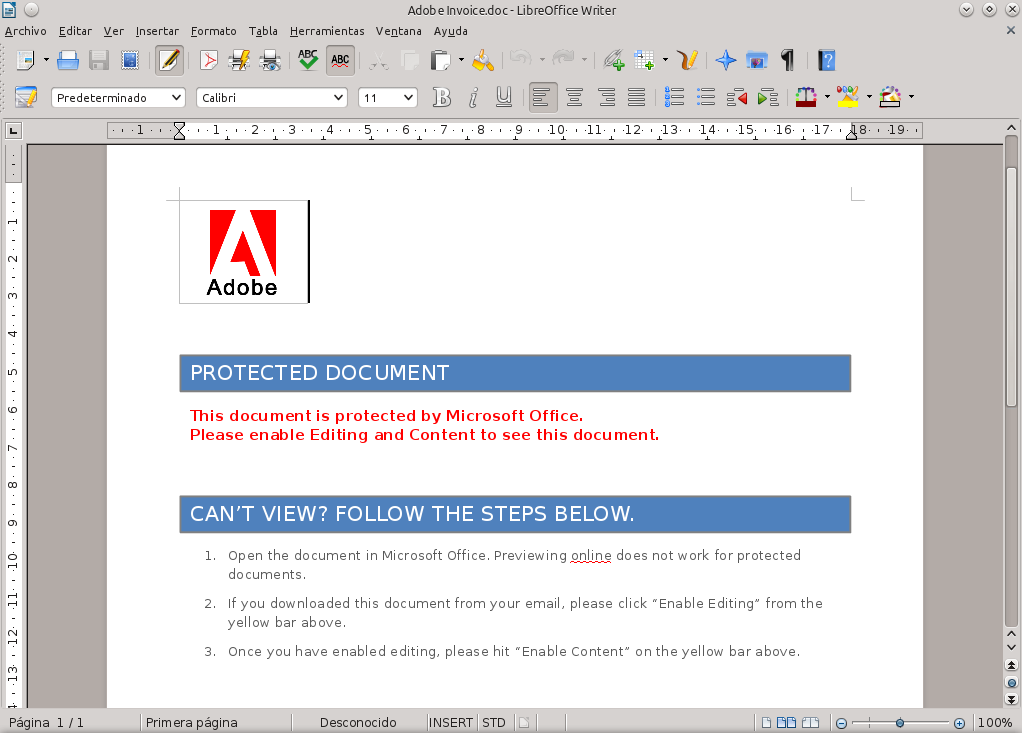

También hay delincuentes que intentan resultar más convincentes y explican paso a paso cómo habilitar las macros para que incluso aquellos usuarios menos avezados puedan hacerlo. Estos mensajes se incluyen también si abrimos el documento malicioso en otro programa diferente a Word o Excel, como podemos ver en el ejemplo a continuación:

Si el delincuente consigue engañar al usuario para que active las macros, conseguirá descargar código malicioso de cualquier tipo que desee en el sistema de la víctima. Por eso es tan necesario parecer convincente y por eso mismo la ingeniería social juega un papel tan importante en este tipo de amenazas.

Tenemos un ejemplo reciente que adquirió bastante notoriedad, puesto que, por culpa de un malware descargado usando una macro maliciosa, unos atacantes consiguieron introducir una variante del troyano BlackEnergy en una planta de energía eléctrica en Ucrania, dejando sin luz a miles de usuarios durante la pasada Navidad.

La solución de Microsoft para terminar con esta amenaza

Para evitar que los usuarios de Office se conviertan en futuras víctimas, Microsoft ha decidido tomar cartas en el asunto y dar una vuelta de tuerca más para dificultar la ejecución de macros maliciosas que descarguen malware, especialmente en entornos corporativos. Ahora, cualquier administrador de sistemas que gestione entornos con Office 2016 puede lanzar esta actualización de las políticas de grupo para evitar que sus usuarios ejecuten macros maliciosas.

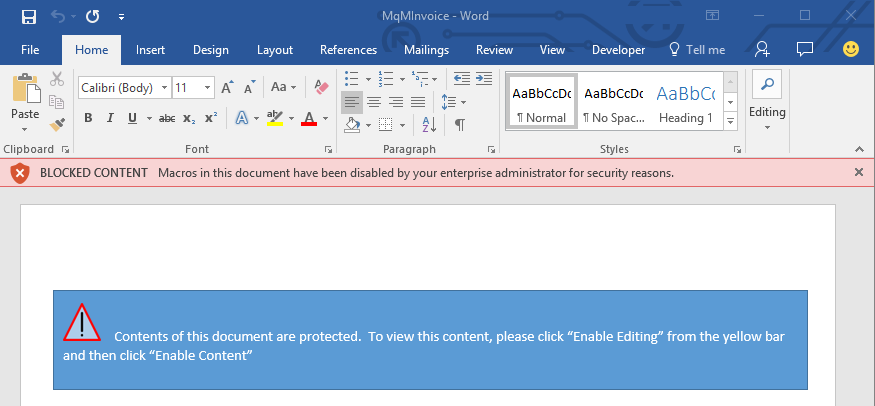

Así pues, aunque el delincuente consiga engañar al usuario para que active las macros en Office 2016, estas seguirán desactivadas porque el administrador de sistemas ha considerado que son un riesgo para la seguridad de la empresa. Este es el mensaje que se mostraría si el usuario intentase activar las macros en un sistema con esta política de grupo activada.

En este punto, el usuario no tiene los permisos suficientes para activar las macros aunque quisiera. Toda la responsabilidad recae sobre el administrador, por lo que este debe asegurarse de aplicar las reglas necesarias para evitar que se produzca una infección que tiene como vector de ataque macros de este tipo.

Conclusiones

Toda nueva herramienta o funcionalidad que permita mejorar la seguridad de programas tan extendidos como MS Office y limitar el alcance de amenazas que intentan usarlos como vector de ataque es bienvenido. Microsoft es consciente de que las macros maliciosas seguirán usándose mientras haya usuarios que muerdan el anzuelo, por lo que este tipo de medidas deben complementarse con una formación adecuada a todos los niveles, desde los empleados en prácticas hasta los cargos directivos.