De un tiempo a esta parte, Microsoft ha conseguido (junto con otras organizaciones públicas y privadas) llevar a cabo con éxito una serie de operaciones contra algunas de las botnets más extendidas. Entre las operaciones más destacadas encontramos las que desmantelaron cientos de botnets basadas en Nitol, Zeus o Bamital.

Ahora le ha tocado el turno a una de las redes de ordenadores zombis más usadas en la actualidad, como es Citadel. Microsoft, en una operación conjunta con el FBI y otras organizaciones, ha conseguido desactivar la nada despreciable cantidad de 1462 botnets, cada una de ellas con cientos o miles de ordenadores infectados a su cargo.

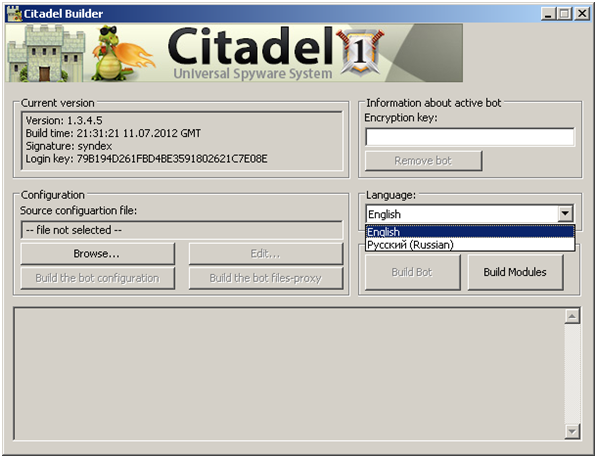

Citadel es una aplicación conocida como “Kit de crimeware”, es decir, un conjunto de herramientas que permiten a todo tipo de delincuentes realizar actividades delictivas por Internet, sin necesidad de que tengan conocimientos previos o de que se creen su propio malware.

De esta forma, cualquiera que pague la cantidad establecida por los ciberdelincuentes en los foros donde se suelen distribuir este tipo de kits, puede llevarse un completo pack de herramientas que permite infectar a miles de máquinas y usarlas en beneficio propio. Todo esto incluido en un servicio orientado a la delincuencia y el crimen organizado y que, en no pocas ocasiones, cuenta con una infraestructura que nada tiene que envidiar a grandes multinacionales.

Debido a la estructura que suelen utilizar este tipo de redes de ordenadores zombis, resulta vital identificar los centros de mando y control (C&C) que gestionan los sistemas infectados y les dicen quée deben hacer. De esta forma, al desactivarlos los ordenadores afectados quedan libres de su control y dejan de realizar actividades maliciosas como el envío de spam, malware, ataques DDoS o el robo de contraseñas.

No obstante, también resulta vital que los usuarios afectados sepan reconocer cuándo su sistema está infectado por uno de estos bots, puesto que una de las características de Citadel (y de muchas otras botnets) es la redirección DNS de los sistemas infectados. Esto permitiría que los ordenadores infectados se volviesen a conectar a otros C&C si los principales cayeran, además de redirigir a los usuarios a webs falsas de bancos o de servicios web como Gmail, Facebook, Twitter, etc., para seguir robando sus credenciales.

Para ello es vital contar con una solución antivirus y un cortafuegos capaces tanto de detectar el malware que convierte nuestra máquina en un bot como de analizar el tráfico de red y bloquear las órdenes enviadas y recibidas al C&C. Esto, unido a un mejor conocimiento de nuestro sistema y estando informado de las amenazas actuales, ayudará a evitar que nuestro sistema se convierta en un esclavo de los ciberdelincuentes.