El Internet de las cosas sigue siendo uno de los objetivos principales de los ciberataques, y mucho nos tememos que esto no va a cambiar a corto plazo. Entre los millones de dispositivos conectados hay unos cuantos que parecen ser los favoritos de los atacantes, y entre ellos destacan especialmente las cámaras IP y los grabadores de vídeo digital o DVRs. La botnet Mirai solo fue un ejemplo de lo que podía conseguirse con miles de estos dispositivos comprometidos y una finalidad maliciosa. Por desgracia, ese incidente parece que no sirvió para que se tomara la seguridad de estos dispositivos más en serio.

El problema de los dispositivos “olvidados”

Si hay algo del IoT que nos preocupa especialmente a los que nos dedicamos a la ciberseguridad, es lo fácil que resulta vulnerar las medidas de seguridad (en el caso de que existan) de muchos de estos dispositivos. Además de las vulnerabilidades existentes hay un problema añadido, y es que muchos usuarios no se toman ni siquiera la molestia de establecer o cambiar medidas de seguridad tan básicas como las credenciales de acceso a estos dispositivos.

Precisamente en las credenciales de acceso se centra uno de los incidentes de seguridad más recientes que tiene como objetivo al IoT, ya que miles de credenciales de acceso a DVRs de la marca Dahua han sido almacenados en los resultados que proporciona la herramienta ZoomEye. Esta herramienta es un buscador especializado en localizar dispositivos conectados a Internet y, por ende, uno de los buscadores (junto con Shodan) más utilizados para encontrar dispositivos IoT conectados de forma insegura.

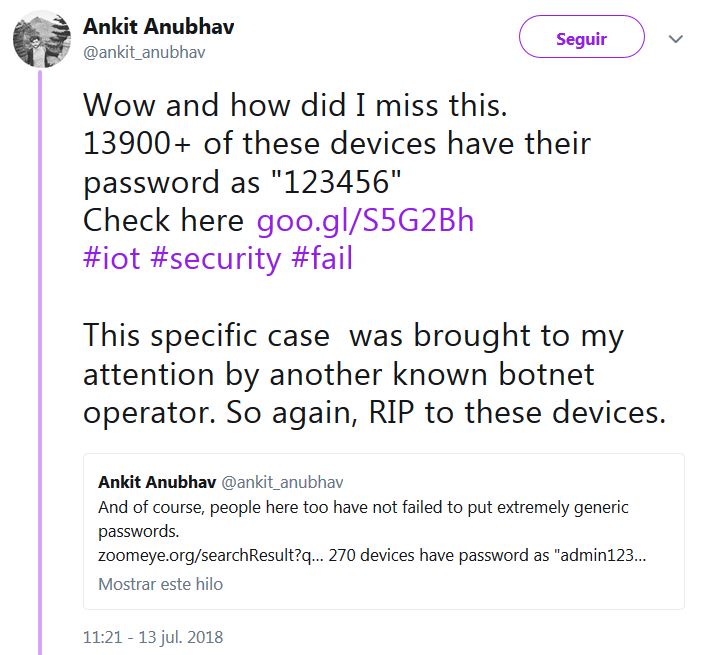

Tweet del investigador indicando el número de dispositivos vulnerables encontrados haciendo una busqueda simple – Fuente: Twitter

El descubrimiento de estos miles de DVR inseguros de Dahua ha sido realizado por el investigador Ankit Anubhav, empleado de la empresa especializada en seguridad del IoT NewSky Security. Al parecer, todos los dispositivos encontrados tendrían una vulnerabilidad existente desde hace nada menos que cinco años y que permite saltarse el proceso de autenticación y obtener las credenciales de los usuarios, cambiar las contraseñas y otras acciones a través del puerto 37777, tal y como explicó de forma detallada el investigador Jake Reynolds, que descubrió esta vulnerabilidad en 2013.

Localizando dispositivos vulnerables

Muchos usuarios pueden sorprenderse por el hecho de que sigan habiendo miles de dispositivos vulnerables a un fallo de seguridad que fue solucionado hace cinco años. Sin embargo, esa es una tendencia común en el IoT, y no es raro observarla en la mayoría de los dispositivos conectados. Es más, en muchas ocasiones estas vulnerabilidades no se corrigen, dejando a millones de usuarios con dispositivos conectados vulnerables y con la única alternativa de comprar otro que no lo sea.

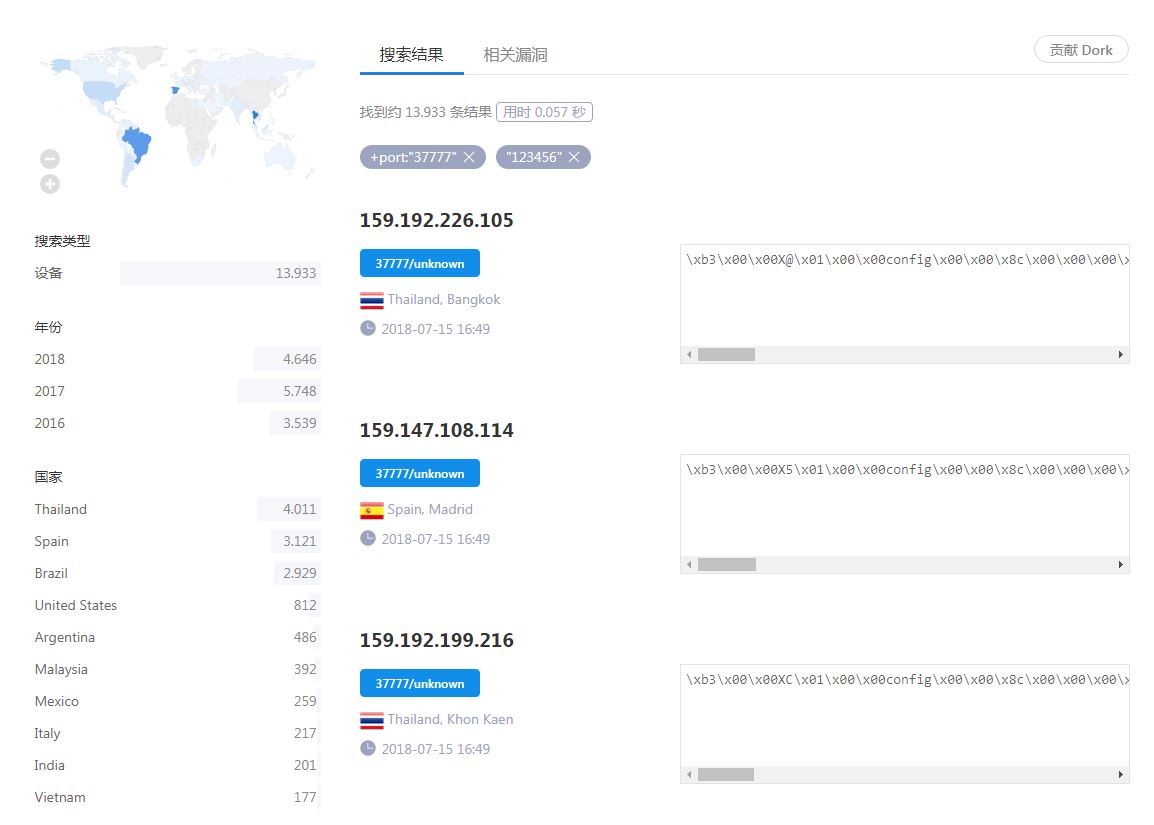

En el caso que nos ocupa, a pesar de existir parches que solucionan esta vulnerabilidad desde hace años, no es difícil obtener información e incluso acceso a muchos de estos dispositivos a través de herramientas como ZoomEye. Si hacemos una búsqueda por el puerto 37777 y usando una contraseña tan conocida como insegura como es “123456” veremos que existen casi 14.000 conectados, siendo España el segundo país por número de dispositivos vulnerables (solo por detrás de Tailandia).

Busqueda de dispositivos con el puerto 37777 habilitado y contraseña de acceso «123456» – Fuente: ZoomEye

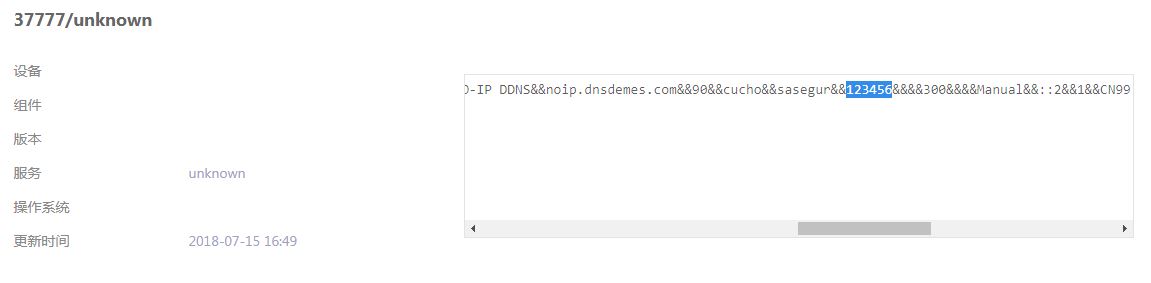

Lo mismo ocurre si se busca utilizando la contraseña “admin”, con casi 16.000 dispositivos vulnerables y España de nuevo en segundo lugar. La utilización de herramientas como ZoomEye facilita conocer la magnitud del problema y detectar dónde se encuentran los dispositivos vulnerables, pero a su vez puede ser utilizada por atacantes para no solo averiguar en qué IP se encuentran los dispositivos vulnerables con credenciales fáciles de adivinar, sino también obtener las credenciales que sean más complejas a partir de la información proporcionada y almacenada en texto plano por este buscador.

Contraseña almacenada por ZoomEye mostrada en texto plano al consultar los detalles de los dispositivos vulnerables – Fuente: ZoomEye

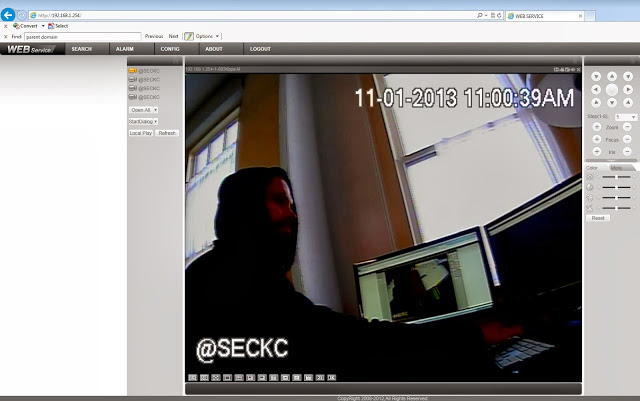

Esto presenta un serio problema de seguridad a todos aquellos usuarios que disponen de uno de estos DVR vulnerables, puesto que resulta muy fácil automatizar el proceso de detección de dispositivos con firmware vulnerable y obtener las contraseñas, por muy complejas que estas sean. A partir de ese punto el atacante puede dedicarse a aprovechar estos dispositivos para montar su propia botnet o a espiar a los usuarios de estos sistemas de vigilancia, tal y como demostró Jake Reynolds en 2013.

Acceso remoto a sistemas de grabación mediante la vulnerabilidad de 2013 – Fuente: Jake Reynolds

Conclusión

Como acabamos de ver, no solo debemos tener configurados nuestro dispositivos conectados a Internet con unas credenciales de acceso que sean difíciles de averiguar. También hemos de tener muy en cuenta el aplicar los parches de seguridad cuando estos se encuentren disponibles, para evitar que los atacantes se aprovechen de las vulnerabilidades existentes.

Por desgracia, aspectos como el de la seguridad y el soporte del fabricante son algo que la mayoría de usuarios no contempla a la hora de adquirir un dispositivo del Internet de las cosas. Luego, cuando se producen sucesos como el que acabamos de comentar, todo el mundo se echa las manos a la cabeza preguntándose cómo pudo haber sucedido. La solución pasa por endurecer las leyes para que este tipo de dispositivos cuenten con una seguridad mínima desde su diseño y se obligue a proporcionar un tiempo mínimo de soporte, pero eso es algo que, como consumidores, debemos exigir con mayor firmeza.