En las últimas semanas hemos visto cómo se han producido algunos de los ataques de denegación de servicio distribuido (DDoS por sus siglas en inglés) más grandes de los que se tiene registro. El sitio web del conocido investigador Brian Krebs primero y, seguidamente, varios ataques a una de las compañías de hosting más importante del mundo como es OVH, pusieron a investigadores de todo el mundo en alerta para ver quién estaba detrás.

Vulnerabilidades en DVRs y cámaras IP

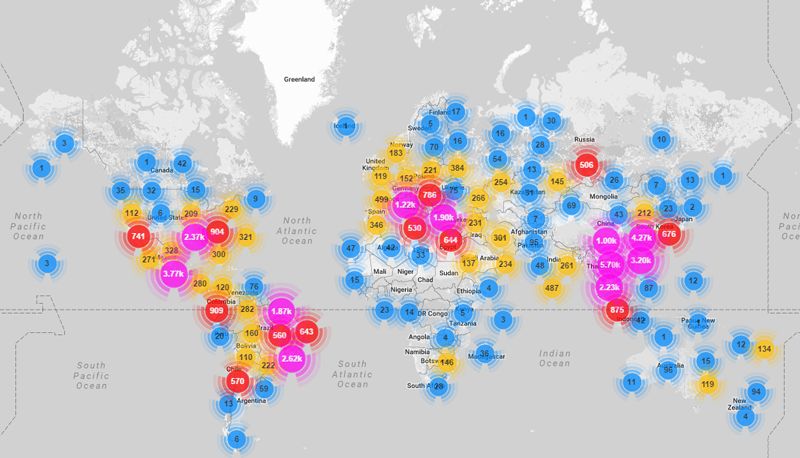

Ataques de esta magnitud no se producen espontáneamente y las investigaciones posteriores desvelaron que en estos incidentes se llegaron a utilizar alrededor de 145.000 dispositivos infectados con el troyano Mirai. La mayoría de estos dispositivos eran cámaras IP y dispositivos de grabación de vídeo ubicados en casi todos los países del mundo.

Fuente: imperva.com

Los delincuentes detrás de este ataque consiguieron este elevado número de dispositivos infectados gracias a que aún tenían configuradas las contraseñas por defecto, lo que permitió el acceso y control remoto. Este fallo de seguridad fácilmente evitable es el principal causante de que, a día de hoy, este tipo de dispositivos y muchos otros estén el punto de mira de los delincuentes para utilizarlos en beneficio propio.

Además, en los últimos días se ha sabido que Sierra Wireless ha emitido una alerta a los usuarios de algunos modelos de sus dispositivos Airlink Cellular Gateway para que cambien las contraseñas que vienen de fábrica por otras más robustas. Esto demuestra una vez más que la seguridad de este tipo de dispositivos deja aún mucho que desear.

Se filtra el código fuente del malware Mirai

Como hemos dicho, el responsable de crear estas botnets de dispositivos del IoT ha sido el malware conocido como Mirai. Este malware se propaga a través de dispositivos vulnerables del Internet de las cosas que siguen utilizando las contraseñas por defecto o tienen credenciales de acceso embebidas en su firmware.

Cuando el malware ha tomado el control de estos dispositivos los convierte en zombis o bots, forzándolos a conectarse a un centro de mando y control gestionado por los delincuentes y que les indica las acciones a realizar, acciones que incluyen lanzar ataques DDoS masivos tal y como acabamos de comprobar.

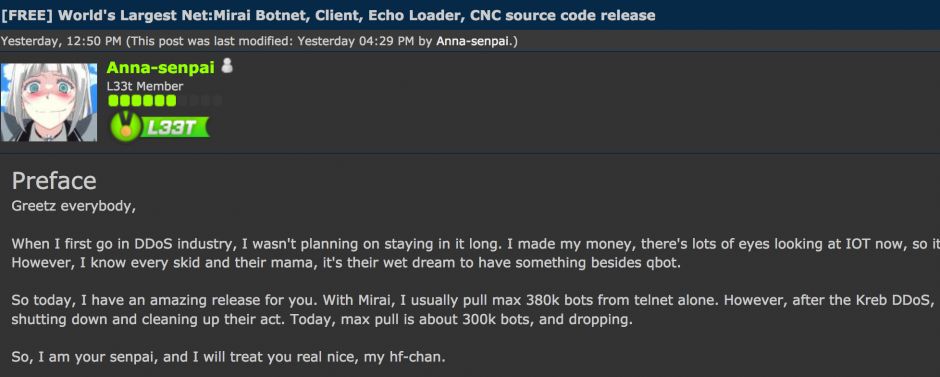

El problema es cuando el código fuente de este malware se hace público para que cualquier aprendiz de ciberdelincuente pueda crear su propia botnet. Eso es precisamente lo que ha pasado en el caso de Mirai, y es que el responsable de los últimos ataques publicó un post en el foro Hackforums indicando que liberaba el código debido a la creciente atención que estaba recibiendo tras los recientes ataques.

Fuente krebsonsecurity.com

Esto puede hacer que en las próximas semanas veamos nuevos casos de ataques de denegación de servicio lanzados desde dispositivos del Internet de las cosas aprovechando el código de Mirai o realizando alguna modificación sobre este.

Además, Mirai no es el único malware que se aprovecha de estas vulnerabilidades. Recientemente, investigadores del grupo MalwareMustDie han publicado información sobre el malware NyaDrop, otro malware que realiza ataques de fuerza bruta contra dispositivos del Internet de las cosas para infectar aquellos que aún tienen las credenciales por defecto.

Conclusión

Lamentablemente, todo apunta a que este tipo de incidentes van a ir en aumento. Esto es debido a la inseguridad de todo tipo de dispositivos conectados a Internet y a que no se están tomando las acciones necesarias para evitar que se produzcan ataques de este tipo.

Hace falta que la industria se involucre mucho más y diseñe dispositivos conectados con unas mínimas garantías de seguridad. En caso contrario, los problemas no harán más que crecer conforme el número de dispositivos conectados siga aumentando.