No podemos negar que la seguridad informática aplicada a los automóviles ha pasado en poco tiempo de ser algo anecdótico a algo crucial y de lo que muchos fabricantes están aprendiendo a la fuerza tras ver como sus vehículos tienen fallos de seguridad más o menos graves.

Y no es que Charlie Miler y Chris Valasek abrieran la caja de Pandora en todo lo relacionado sobre este tema (aunque sí hicieron mucho porque los usuarios en general tuvieren constancia de estos problemas de seguridad), puesto que estudios anteriores ya demostraron que los fabricantes de vehículos no aplicaban medidas de seguridad adecuadas a sus nuevos modelos.

A día de hoy no es extraño ver como los descubrimientos sobre este tema que realizan periódicamente varios investigadores de todo el mundo terminan en medios generalistas y hoy vamos a hablar del más reciente del que hemos tenido constancia gracias a las investigaciones de Ken Munro y el equipo de Pen Test Partners.

Describiendo el Mitsubishi Outlander

El modelo de coche afectado en esta ocasión es un Mitsubishi Outlander PHEV, un modelo híbrido que cuenta con un motor de combustión y otro eléctrico que se puede recargar enchufándolo a la red eléctrica. Es un modelo SUV que en España tiene un precio que ronda los 34.000€.

Entre las opciones que incluye este modelo se incluye una que llamó poderosamente la atención al investigador y es la conectividad vía WiFi que tiene con la aplicación móvil que permite controlar aspectos como las luces del vehículo, bloqueo remoto o incluso la posibilidad de localizar el vehículo.

En la mayoría de fabricantes, este tipo de aplicaciones se conectan al proveedor del servicio mediante un portal web, para después conectarse al vehículo gracias a un módulo GSM incorporado en el mismo. De esta forma consiguen que el usuario se comunique con su coche desde prácticamente cualquier lugar con cobertura.

Sin embargo, Mitsubishi optó por una aproximación más directa para este modelo e incluyó un punto de acceso WiFi en el vehículo. De esta forma, para usar las opciones de conectividad debemos conectarnos a este punto de acceso desde nuestro terminal iOS o Android.

Esto tiene ventajas para el fabricante puesto que se ahorra todo el coste derivado de desarrollar un servicio web con un portal al que acceder, incluir un módulo GSM o incluso diseñar una app específicapara usar con este portal. Por desgracia, también implica que el usuario debe de estar a una corta distancia del vehículo para poder utilizar aquellas funcionalidades permitidas desde el móvil.

Problemas de seguridad inalámbrica

Sabiendo que el coche cuenta con un punto de acceso WiFi, el siguiente paso era comprobar si la seguridad implementada en la autenticación con este punto era la adecuada. Por desgracia, pudieron comprobar como la contraseña constaba de 6 caracteres de letras minúsculas y 6 digitos, algo que el equipo de investigadores pudieron averiguar con técnicas de fuerza bruta y usando 4 tarjetas gráficas dedicadas a romper esa contraseña en un pazo menor a 4 días.

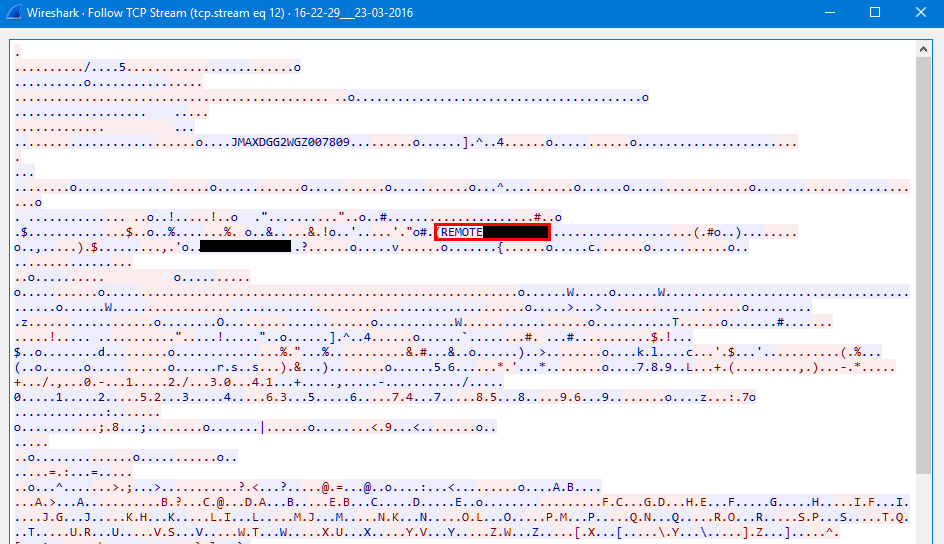

Otra cosa fue conseguir forzar la conexión del móvil del usuario con el vehículo y así poder analizar el tráfico y capturar el handshake. Los investigadores planearon un ataque en el que se desautenticaría el móvil del usuaria del router doméstico cuando este estuviese en casa con el coche aparcado fuera o en el garaje. De esta forma forzaría la conexión con un punto de acceso conocido, en este caso el del coche y, analizando el tráfico de red pudieron averiguar como el SSID del punto de acceso generado por el vehículo tenía el formato [REMOTEnnaaaa], donde las “n” son números y las “a” son letras minúsculas.

Además de averiguar el SSID de ese vehículo en concreto, al tener todos los SSID configurados por Mitsubishi en sus vehículos el mismo formato sería capaz localizar a varios de estos vehículos en una área en concreto utilizando, por ejemplo, un servicio como Wigle. Esta posibilidad es especialmente atractiva para los amigos de lo ajeno que quieran hacer una visita a los propietarios de este modelo de automóvil.

Posibles ataques

Entre las funcionalidades que los investigadores pudieron atacar una vez conectados al vehículo y habiendo averiguado el protocolo de comunicación utilizado para enviar mensajes, se encontraba la posibilidad de encender y apagar las luces.

También pudieron interferir en el programa de carga del vehículo para, por ejemplo, forzar la carga del mismo durante aquellas horas en las que la electricidad fuese más cara. De forma similar a los ataques realizados al Nissan Leaf, los investigadores también pudieron activar o desactivar la calefacción y el aire acondicionado para vaciar la carga de la batería.

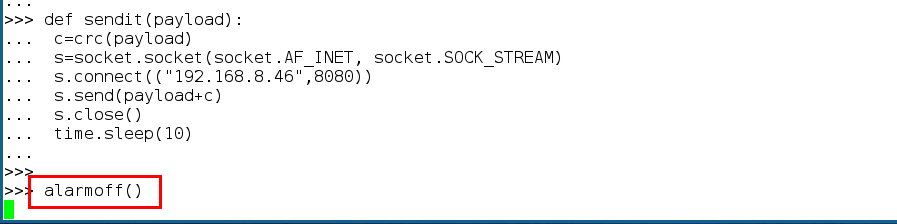

Pero el ataque que más preocupó a los investigadores fue la posibilidad de desactivar la alarma. Esto facilitaría mucho posibles robos puesto que anularía una de las principales medidas de seguridad antirrobo con las que cuenta el coche. Sin embargo, los investigadores se preocuparon más por las posibilidades de realizar ataques más complejos al permitir acceso físico al puerto OBD y, con él, a varias funciones de control del coche como pueden ser la dirección y los frenos.

Posibles soluciones

Con el fin de evitar posibles ataques, el equipo de investigadores recomendó desvincular el móvil emparejado con el punto de acceso del vehículo. De esta forma, se forzará a que el módulo WiFi entre en un modo de reposo del que solo saldrá si se pulsa diez veces seguidas el control remoto. Sin embargo, está solución tiene como consecuencia que inutiliza la app de control remoto aunque, como acabamos de ver, tal vez no sea una mala idea dejar de usarla.

Si acaso, la app puede volver a utilizarse cuando Mitsubishi publique una actualización del firmware para el módulo WiFi que mejore su seguridad. Sea como sea, Mitsubishi debe replantearse por completo el esquema de conexión entre el vehículo y el usuario, usando por ejemplo un módulo GSM que haga uso de un portal web como hacen otros fabricantes pero asegurándose de corregir los errores que ya se conocen.

Conclusión

Los últimos meses han sido muy movidos en lo que respecta a la seguridad lógica en automóviles y la tendencia es que, cada vez más, veamos noticias similares con investigadores publicando sus descubrimientos en este campo. La industria automovilística cometería un gran error si ignorase sus advertencias, pero si aúnan esfuerzos pueden mejorar en gran medida la seguridad de nuestros vehículos presentes y futuros.