Además de los troyanos bancarios o el regreso de Emotet, otras de las amenazas que han destacado durante los últimos meses son aquellas utilizadas por los atacantes para extraer información de ciertas aplicaciones instaladas en el sistema. Estas amenazas suelen utilizar el correo electrónico como vector de ataque, tal y como vamos a ver en el caso analizado a continuación a partir de un email recibido recientemente.

Factura proforma

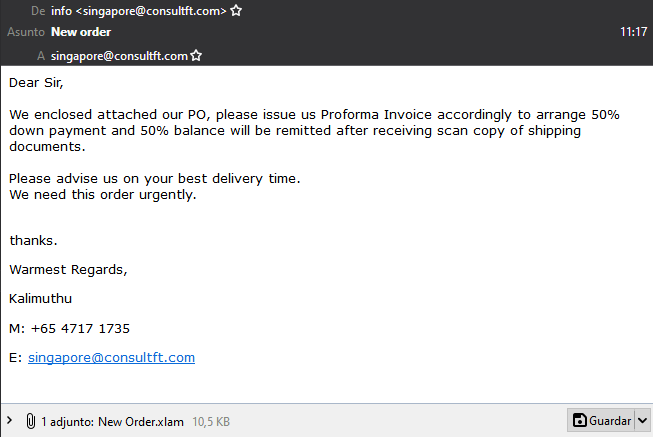

Una de las técnicas preferidas utilizadas por los delincuentes encargados de propagar este tipo de amenazas es la utilización de supuestas facturas en varios formatos, incluso usando solamente imágenes con un enlace incrustado. En esta ocasión se menciona un documento adjunto al correo en formato XLAM de MS Excel donde, supuestamente, se incluye una factura proforma con un presupuesto.

Tanto el remitente como los datos proporcionados en el cuerpo del mensaje pertenecen a empresas de Singapur, por lo que es difícil que los usuarios españoles se vean atraídos a abrir el documento adjunto. Sin embargo, es posible que alguna empresa realice negocios con ese país, o que algún usuario que no sea especialmente precavido abra igualmente el archivo adjunto, lo que iniciaría la cadena de infección.

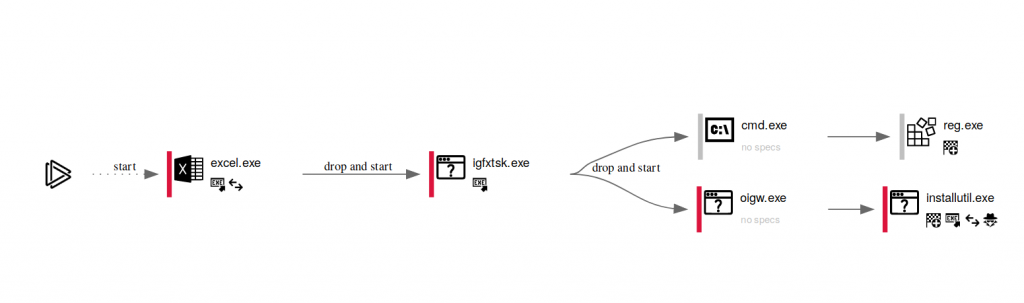

Si este fuera el caso, se ejecutaría la aplicación Microsoft Excel, aunque no mostraría ninguna factura en pantalla. Mientras tanto, se estaría ejecutando una macro maliciosa incrustada en ese documento para volcar en disco un ejecutable malicioso.

Este ejecutable malicioso es el encargado de cambiar la clave AutoRun del registro para conseguir persistencia en el sistema. Seguidamente se contacta con una dirección IP desde donde se descarga otro fichero que tiene una extensión de imagen en formato JPG, pero en realidad estamos ante otro fichero ejecutable.

Es este fichero el encargado de lanzar el payload con la finalidad maliciosa de robar información. En el siguiente gráfico podemos ver resumida la cadena de infección de esta muestra.

Robo de información

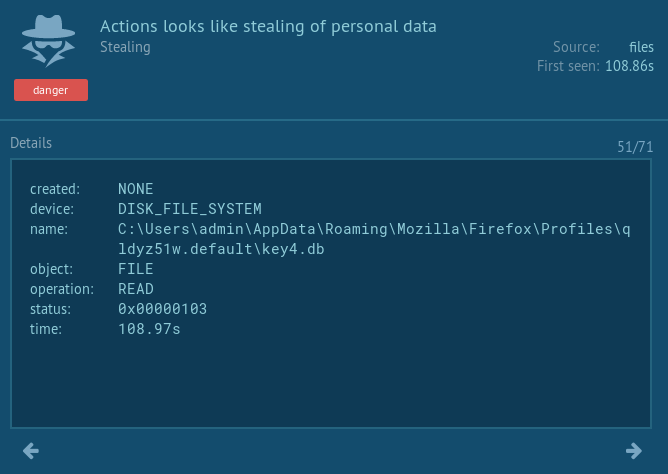

Tal y como hemos visto en otras ocasiones, este tipo de amenazas se centra en obtener información, en concreto credenciales almacenadas en aplicaciones como navegadores, clientes de correo, clientes FTP o VPN, por poner algunos ejemplos. Esto se consigue accediendo a los archivos relacionados con los perfiles de usuario que estas aplicaciones suelen contener.

El robo de esta información permite a los delincuentes realizar seguidamente otras actividades delictivas. Pueden limitarse a recopilar todas estas credenciales y venderlas posteriormente a otros criminales, probar si se utilizan en otros servicios como cunetas de correo para seguir obteniendo más información de la víctima o utilizarlas incluso para acceder a redes internas de una empresa y realizar otras acciones más peligrosas, que van desde el robo de información confidencial hasta el secuestro de esta información (ransomware).

Por ese motivo, este tipo de ataques pueden causar más daño a empresas que a particulares y conviene estar prevenido sabiendo de su existencia y aplicando las medidas necesarias para evitar que esto suceda.

Las soluciones de seguridad de ESET detectan el archivo New Order.xlam como una variante de VBA/TrojanDownloader.Agent.TWJ, y el archivo ejecutable camuflado como JPG que se descarga como una variante del troyano MSIL/Injector.VCP.

Conclusión

Ante este tipo de ataques conviene aplicar ciertas medidas para evitar caer en la trampa preparada por los delincuentes. Primero debemos aprender a reconocer los mensajes sospechosos para evitar pulsar en enlaces o abrir adjuntos maliciosos, luego debemos contar con una solución de seguridad capaz de detectar y eliminar estas amenazas, y por último, contar con medidas de seguridad en la gestión de credenciales y la segmentación de redes de nuestra empresa para evitar que la infección de un sistema comprometa la seguridad de toda la red.