Acabamos de aterrizar del Mobile World Congress, celebrado durante esta semana en Barcelona, y venimos con la cabeza llena de todo lo que allí hemos visto. Muchos smartphones, tablets, smartwatches, Smart TVs y coches, bastantes coches que, de algún modo u otro, presentaban opciones de conectividad con otros dispositivos.

Sin embargo, uno de estos automóviles se ha llevado toda la atención durante la semana, y no ha sido precisamente por haber presentado una nueva versión durante el MWC. El nuevo modelo de Nissan Leaf ha visto cómo copaba las portadas de los medios, no solo por su presentación durante esta semana, sino también por una vulnerabilidad que permitiría a un atacante controlar remotamente algunos aspectos del vehículo (como la calefacción) sin conocer más dato que el VIN o número de bastidor del automóvil.

Nissan Leaf y sus opciones de conexión

Toda esta polémica ha surgido a raíz de la publicación de un post escrito por el investigador australiano Troy Hunt, post que ha causado revuelo al desvelar las pobres medidas de seguridad implementadas por Nissan a la hora de conectar sus automóviles eléctricos Leaf a dispositivos móviles Android o iOS.

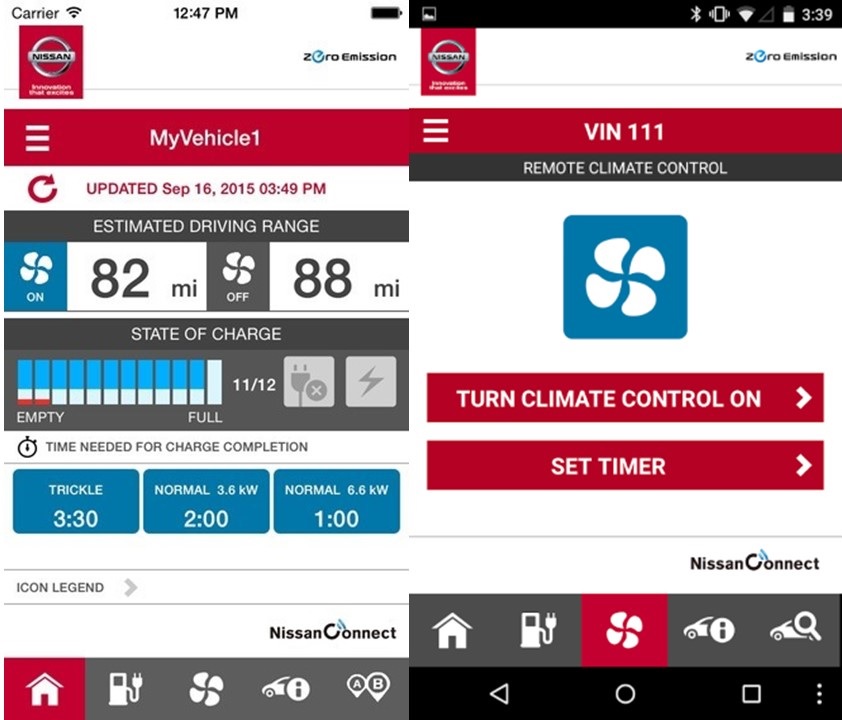

Esta aplicación permite a los usuarios conocer, entre otras cosas, información útil sobre su vehículo eléctrico como el estado de la batería e incluso activar remotamente el sistema de aire acondicionado o calefacción. El problema viene cuando alguien más, aparte del propietario del vehículo, puede acceder a esa información con tan solo conocer el VIN o número de bastidor del coche, un identificador que, como veremos ahora, no es tan difícil de conseguir.

La investigación de Troy Hunt contó con la ayuda de un usuario de un Nissan Leaf de Noruega, quien proporcionó al investigador (ubicado en Australia) el feedback necesario para poder llevar a cabo las pruebas. Se puede ver el resumen sobre esta interesante investigación en el siguiente vídeo:

Número VIN y conexión sin autenticación

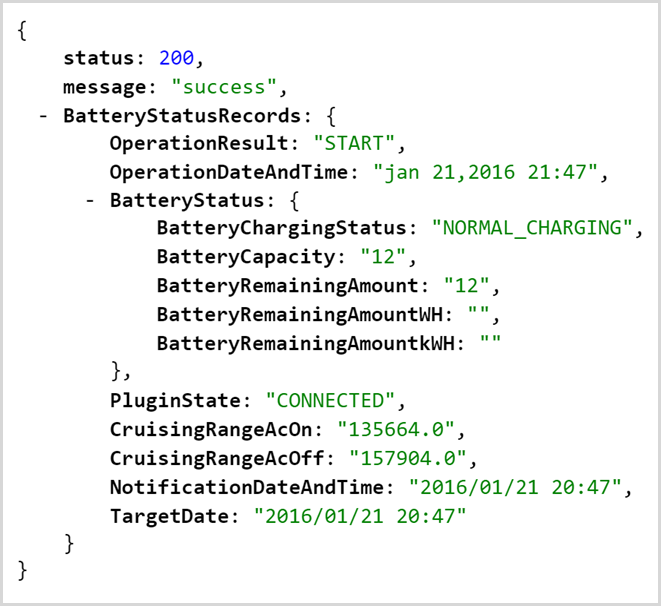

Gracias a esta investigación ahora sabemos cómo se realizan las peticiones de información al Nissan Leaf a través de la aplicación móvil. Aparentemente, es algo tan sencillo como realizar una petición GET a un servidor encargado de conectarse con el vehículo e identificándolo por su número VIN (también conocido como número de chasis o de bastidor).

Si el usuario realiza, por ejemplo, una solicitud del estado de la batería desde su aplicación móvil, el siguiente sería un ejemplo de los datos enviados:

Lo que aparentemente es una inofensiva petición de datos tiene un grave problema, y es que en ningún momento se solicita una autenticación para poder recibir esos datos. Eso significa que, conociendo el número VIN del vehículo, alguien podría realizar este tipo de peticiones de forma anónima sin ser su legítimo propietario.

Pero, ¿qué tan difícil resulta obtener un número VIN válido de un coche así? La forma en la que se asignan estos números depende de diferentes variables como el país en el que fue ensamblado el coche, el año, su fabricante o el código de la planta (entre otros), por lo que se pueden reducir las variables a cinco o seis dígitos dependiendo del modelo del vehículo.

Esto permite que se puedan enviar peticiones de conexión de forma automatizada probando diferentes combinaciones de números VIN hasta que se encuentre otro vehículo que responda a estas peticiones, tal y como consiguió este investigador. Si hacemos memoria, algo parecido hicieron el año pasado Charlie Miller y Chris Valasek para localizar vehículos que pudieran ser accesibles remotamente, utilizando para ello las direcciones IP públicas asignadas por el operador encargado de proporcionarles cobertura.

Jugando con el aire acondicionado y la privacidad del conductor

En cualquier caso, este fallo de seguridad no pasaría de ser algo anecdótico si no fuera porque, además de poder conocer el estado de la batería del vehículo, también se puede interactuar con él activando o desactivando el sistema de aire acondicionado.

Esto permitiría a un atacante, por ejemplo, conectar de forma remota la calefacción de un vehículo y hacer que se agote la batería rápidamente, dejando al conductor totalmente tirado hasta que la vuelva a recargar.

Pero el problema no termina ahí, y es que también se podrían extraer los datos del GPS y conocer por dónde se mueve el conductor, aprendiendo sus hábitos y pudiendo así predecir dónde trabaja, hace la compra, cuándo estará fuera de casa o a dónde irá a pasar el fin de semana. Además, a partir de un número VIN se podrían obtener datos privados del conductor si se realiza un poco de búsqueda en los sitios adecuados.

Reacción de Nissan

Esta nueva polémica ha cogido a Nissan presentando su nuevo modelo de Leaf en el Mobile World Congress de Barcelona y, a pesar de haber sido contactado hace más de un mes por el investigador, no ha sido hasta que este problema ha salido a la luz que la compañía no ha tomado algunas medidas para mitigar posibles ataques.

De momento, Nissan ha anunciado que suspende temporalmente el servicio Nissan Conect para evitar posibles ataques a sus usuarios, si bien también dice no tener constancia de ningún incidente relacionado con esta vulnerabilidad. Además, afirma que tras la suspensión de este servicio, los más de 200.000 usuarios de Nissan Leaf en todo el mundo se pueden considerar protegidos.

También ha prometido solucionar los problemas encontrados mediante una actualización de la aplicación móvil, actualización para la que aún no ha puesto fecha.

Conclusiones

Llevamos ya varios ejemplos que nos demuestran que la mayoría de los fabricantes de coches aún no se toman en serio la seguridad a la hora de proteger sus vehículos conectados. Esto está generando malestar y preocupación entre los usuarios, y buena prueba de ello son el interés que despiertan las charlas que tratan estos temas en los diferentes congresos de seguridad alrededor del mundo.

Sin embargo, la solución no pasa obligatoriamente por instalar antivirus, cortafuegos y otras medidas de seguridad habituales en ordenadores de escritorio, tal y como nos comentó un asistente en un congreso de seguridad reciente. Este es un problema de diseño y, como tal, los fabricantes deben oír a sus usuarios y desarrollar coches que estén conectados, pero que a la vez sean seguros, algo que se puede conseguir siguiendo unos pasos que hace tiempo que fueron establecidos y prestando atención a los investigadores que se preocupan por descubrir estos fallos para que sean solucionados lo antes posible.