La reutilización de plantillas y asuntos con gancho es algo que vemos que hacen constantemente los grupos de ciberdelincuentes. A fin de cuentas, si algo funcionó bien en el pasado, debería poder volver a hacerlo ahora, ¿verdad? Eso es lo que deben de haber pensado los responsables de una de las campañas más recientes de propagación del conocido malware Agent Tesla al recuperar una plantilla de email que hemos visto utilizar desde, al menos, hace dos años.

Notificación de entrega

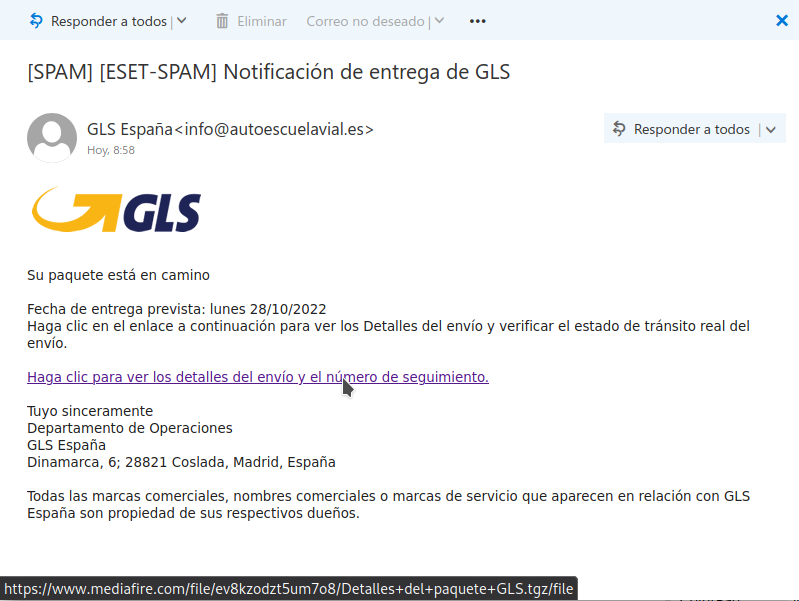

Tal y como decíamos, los delincuentes no se han molestado en innovar y han reutilizado una plantilla de correo bastante antigua que ya hemos visto en anteriores ocasiones. Probablemente les haya dado buen resultado en el pasado y estén tratando de repetir el éxito sin mucho esfuerzo. En dicho correo se indica que tenemos un paquete pendiente de entrega para el día de hoy y se nos proporciona un enlace para ver los detalles del envío y el número de seguimiento.

Sin embargo, si nos fijamos en los detalles veremos que el remitente no parece tener ninguna relación con la empresa de transporte suplantada, ya que el correo parece pertenecer a una autoescuela. Además, al pasar el cursor sobre el enlace proporcionado vemos como se nos redirige a la descarga de un archivo alojado en el servicio MediaFire, algo extraño cuando estamos esperando que se nos envíe a un sitio web donde consultar información sobre el pedido.

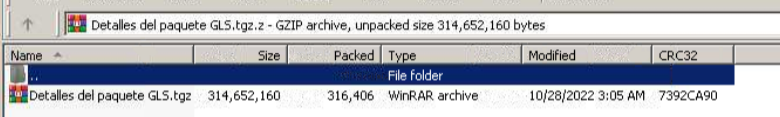

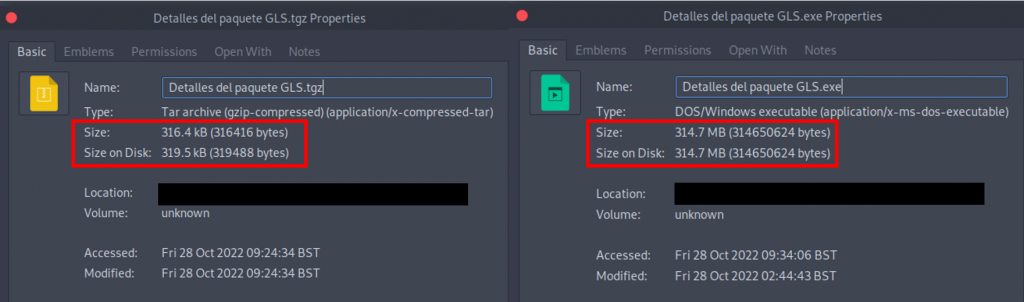

Si el usuario que recibe este correo pulsa sobre el enlace proporcionado, se procederá a la descarga de un archivo comprimido en formato .tgz. El uso de ficheros comprimidos es habitual a la hora de propagar este tipo de amenazas, pero lo que no es habitual, al menos en estas familias de malware, es que el fichero, una vez descomprimido, tenga un tamaño de cientos de megas.

Esta técnica de inflar el tamaño de los archivos tras descomprimirlos es algo que venimos observando desde hace algún tiempo en familias específicas de malware, como el troyano bancario Grandoreiro. En el caso que nos ocupa, vemos como el fichero descargado pasa de tener un tamaño comprimido de 319,5 KB a 314,7MB una vez descomprimido, prácticamente un 1000% más.

Esta técnica es algo que venimos observando en muestras recientes del malware especializado en robar credenciales almacenadas en aplicaciones de uso cotidiano Agent Tesla y podría ser un intento para tratar de esquivar la detección por parte de las soluciones de seguridad y los análisis automatizados en sandbox, poco acostumbrados a lidiar con ficheros de un tamaño tan grande. Sin embargo, esta técnica no le ha funcionado a Grandoreiro desde hace tiempo ni tampoco lo hace con Agent Tesla, puesto que es detectada sin mucha dificultad analizando el archivo comprimido.

Sin embargo, los delincuentes detrás de esta campaña saben que muchos usuarios y empresas que recibirán este mensaje, probablemente no tengan instalada ninguna solución antivirus o incluso lleguen a deshabilitarla para poder descargar el fichero malicioso si realmente están esperando algún tipo de paquete importante. Es por ese motivo que estas campañas siguen teniendo un éxito relativo y los delincuentes se centran más en usar un gancho lo suficientemente interesante que en mejorar las técnicas de evasión de las medidas de seguridad.

Conclusión

A pesar de estar recibiendo correos de este tipo constantemente e incluso con la reutilización de plantillas antiguas, tanto Agent Tesla como otros malware similares siguen teniendo un impacto relativamente importante no solo en España, sino también en otros países. Es momento de aprender a reconocer este tipo correos, las estrategias usadas por los delincuentes y contar con soluciones de seguridad capaces de detectar y eliminar esta y muchas otras amenazas.