A estas alturas de la película, hasta Adobe ha tenido que reconocer que Flash Player, el que fuera un complemento indispensable para los navegadores a la hora de visualizar contenido en Internet, tiene los días contados, principalmente por la existencia de alternativas mejores, pero también por los numerosos fallos de seguridad que no dejan de aparecer.

Sin embargo, hasta que llegue el momento en el que nos libremos completamente de Flash Player (a finales de 2020 como mínimo), millones de dispositivos van a seguir utilizando este complemento y eso supone un serio problema de seguridad.

Un 0-day usado activamente

A diferencia de otros parches de seguridad que se publican para solucionar fallos descubiertos pero que no han sido utilizados para comprometer la seguridad de los sistemas de los usuarios, cuando estamos ante un 0-day que se sabe que está siendo utilizado en campañas de ataques dirigidos es vital actuar con rapidez.

Este es el caso de la vulnerabilidad más reciente descubierta en Adobe Flash Player, la cual, según investigadores de Kaspersky, ha sido utilizada en una serie de ataques dirigidos. Según esta investigación, se utilizaron documentos de MS Office para ejecutar el exploit que se aprovecha de la citada vulnerabilidad en Flash Player y, seguidamente, se descargaba el spyware FinSpy, un malware utilizado para espiar a objetivos concretos y que en los últimos meses ha aumentado su actividad incluso utilizando nuevos vectores de ataque como los descubiertos por ESET recientemente.

Documento trampa que aprovechaba la vulnerabilidad 0-day en Flash Player – Fuente: Securelist

Una vez el dispositivo del objetivo ha sido infectado por FinSpy, este pasa a ser controlado remotamente por el atacante, permitiendo ver todo lo que hay almacenado en él o lanzando comandos que permiten la grabación de audio, vídeo o la localización del objetivo. Este tipo de malware es especialmente efectivo cuando se utiliza contra dispositivos móviles, ya que suele ser algo que el objetivo del ataque lleva siempre encima.

Publicación del parche

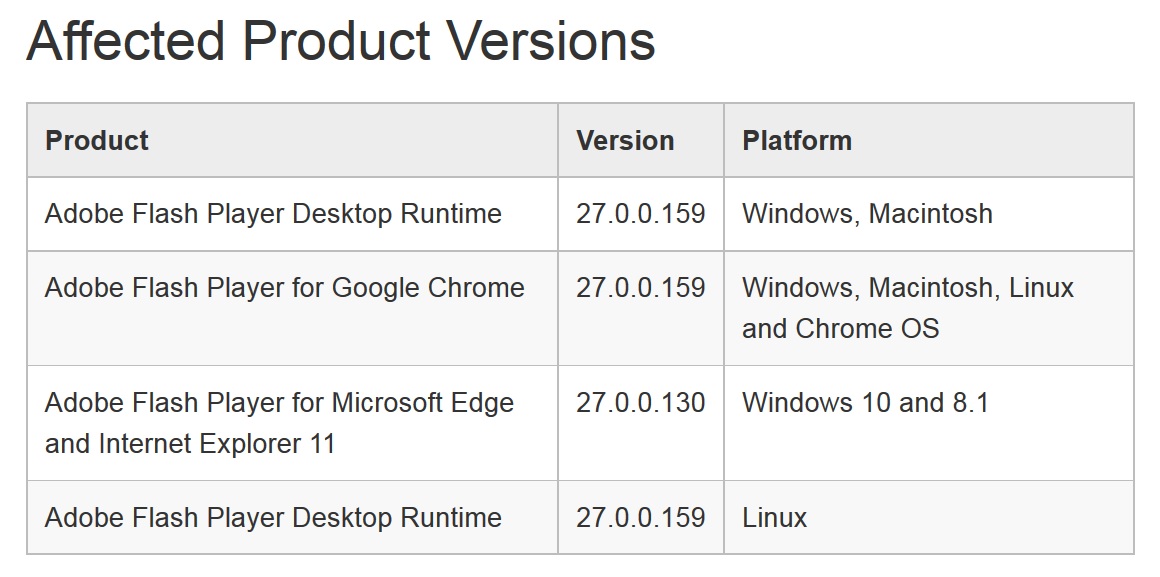

La investigación que permitió descubrir que este 0-day en Flash Player estaba siendo aprovechado activamente se publicó hace apenas una semana tras informar a Adobe. En este tiempo se ha tenido que preparar y publicar un parche que solucione esta grave vulnerabilidad que afecta a la versión 27.0.0.159 y anteriores de Flash Player para Windows, GNU/Linux y macOS, además de la versión que viene incluida en el navegador Chrome.

Una vez que se ha publicado la versión 27.0.0.170 se recomienda a todos los usuarios de Adobe Flash Player que actualicen lo antes posible, teniendo en cuenta que, dependiendo de la configuración del producto, es posible que ya se haya actualizado de forma automática.

Versiones y sistemas afectados por la vulnerabilidad en Flash Player

El punto clave aquí es decidir si realmente nos hace falta seguir usando Flash Player en nuestros dispositivos, sabiendo que hace tiempo que dejó de ser usado de forma masiva, especialmente en lo que a navegación por contenido web se refiere. Existiendo alternativas mejores y más seguras es difícil justificar, a día de hoy, seguir usando Flash Player, y salvo que sea estrictamente necesario seguir usándolo por alguna aplicación vital para nosotros, recomendamos encarecidamente desinstalarlo.

Conclusión

No es la primera vez que nos encontramos en esta situación y es bastante probable que se repita en el futuro. Tal y como ya hemos dicho, desinstalar Flash Player sería la mejor decisión que podríamos tomar para evitar que sus continuos fallos de seguridad nos afecten. No obstante, aún hay algunas webs y aplicaciones que requieren de su uso y tardaremos algunos años en ver cómo desaparece completamente. Hasta entonces, debemos seguir al tanto por si aparecen más actualizaciones.