Las campañas recurrentes de algunas familias de amenazas informáticas es algo de lo que venimos alertando desde hace meses, campañas que observamos prácticamente cada semana y que van reutilizando y adaptando tácticas que han funcionado en ocasiones anteriores. Este es el caso de Agent Tesla, uno de los códigos maliciosos que venimos detectando desde hace meses y que, de forma recurrente, intenta obtener nuevas víctimas entre usuarios españoles y de otras nacionalidades.

Seguimiento de envío

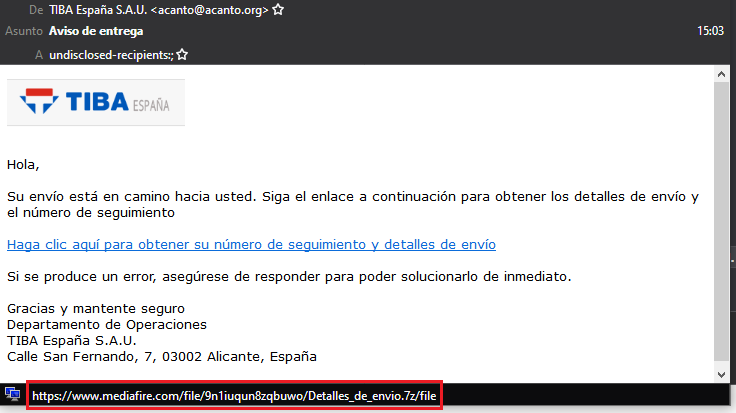

Tal y como analizamos la semana pasada en una campaña muy similar que suplantaba a la empresa de mensajería GLS, los delincuentes han vuelto a utilizar una empresa de este tipo para propagar las variantes de Agent Tesla durante esta semana. De este modo, nos encontramos ante un mensaje que nos proporciona un enlace para realizar el seguimiento de un supuesto pedido. Con el incremento de compras online provocado por la COVID-19 desde que se declaró la pandemia, no sería de extrañar que varios de los usuarios que reciban este email estén, de hecho, esperando recibir un pedido.

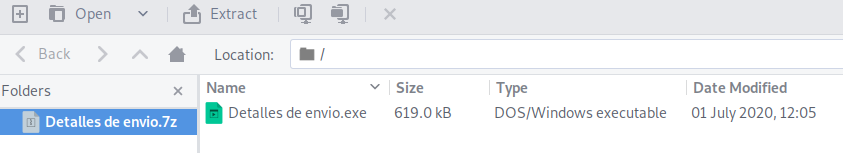

Vemos como, de nuevo, los atacantes usan un servicio de alojamiento gratuito de ficheros para almacenar sus amenazas en un fichero comprimido en formato 7Z. En caso de que el usuario muerda el anzuelo, se ofrecerá la apertura o descarga de ese fichero en su sistema.

Al abrir este archivo comprimido nos encontramos ante un fichero ejecutable de nombre “Detalles de envio.exe”, algo que debería hacer sospechar a más de uno pero que, al tener muchos usuarios desactivada la opción de visualizar las extensiones en su sistema, suele ser una señal de aviso muy ignorada. También juega a su favor que muchos usuarios bajan la guardia si realmente están esperando recibir un pedido online y quieren informarse acerca de cómo está la situación del envío.

En el caso de las soluciones de seguridad de ESET, este archivo malicioso es detectado como una variante del troyano MSIL/Kryptik.WPR.

Infección e impacto en el sistema

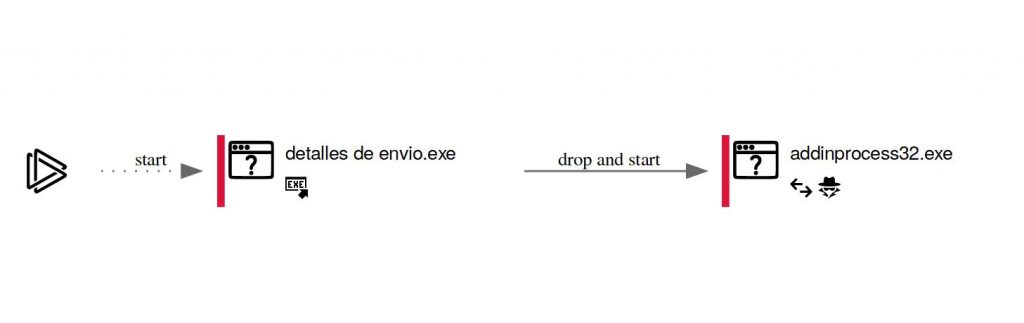

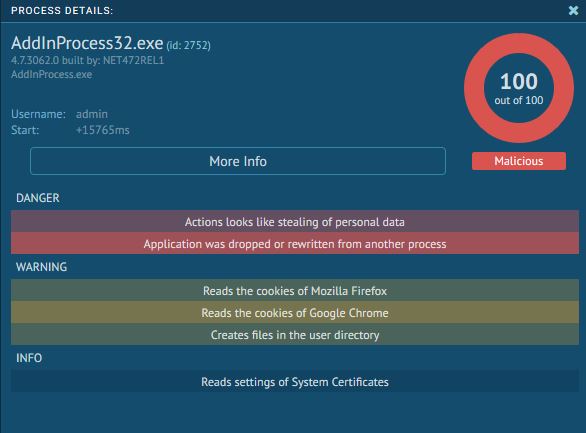

La cadena de infección de esta amenaza es muy simple, ya que el ejecutable tan solo se encarga de soltar en disco, dentro de una carpeta temporal, el archivo “C:\Users\Administrator\AppData\Local\Temp\AddInProcess32.exe” y, a partir de ese momento, empieza a realizar sus acciones maliciosas.

Estas acciones maliciosas incluyen el robo de información personal, normalmente mediante la obtención de información guardada en los navegadores de Internet. Este robo de información puede incluir los inicios de sesión o contraseñas para acceder a varios servicios online que puedan ser considerados de utilidad para los delincuentes, servicios tales como cuentas de correo electrónico, redes sociales, accesos a escritorios remotos, etc.

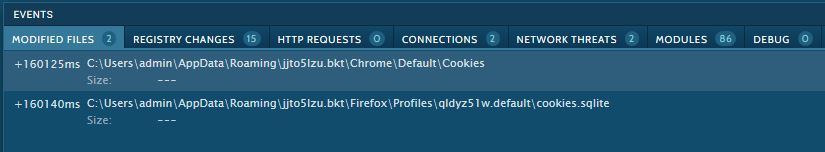

En la siguiente imagen podemos observar como el malware se encarga de obtener las cookies almacenadas en las carpetas donde se instalan los navegadores.

Toda esta actividad maliciosa la podemos ver resumida en formato de matriz de Mitre Att&ack y así revisar de forma rápida cuáles son las acciones maliciosas realizadas por el malware en un sistema infectado, pudiendo determinar así su gravedad.

Al estar el correo redactado en español y mencionarse una supuesta sede en Alicante de la empresa de mensajería suplantada, no es de extrañar que su principal objetivo sean usuarios españoles. No obstante, al ser Agent Tesla una de las amenazas más activas a nivel mundial desde hace meses, no debemos descartar la posibilidad de que en otros países se estén viendo campañas similares usando empresas de mensajería propias de cada región u otros temas como las falsas facturas que se utilizaban en las campañas de Agent Tesla en España hace unas semanas.

Conclusión

Es de sobra conocido que los delincuentes adaptan sus campañas periódicamente para tratar de maximizar sus beneficios. A veces continúan usando temáticas similares durante bastante tiempo y otras cambian la temática cada poco para ver cuál es la que consigue obtener más víctimas. Por ese motivo no sería de extrañar que veamos correos similares en los próximos días o semanas y, debido a eso, debemos estar preparados para reconocerlos, sospechar de emails no solicitados y contar con una solución de seguridad que nos proteja de estas amenazas.