Hasta no hace mucho, la instalación de aplicaciones en dispositivos iOS como iPhones e iPads podía ser considerada como muy segura. Apple había conseguido construir un ecosistema cerrado y vigilado que evitaba que aplicaciones maliciosas o fraudulentas pudieran ser descargadas desde su App Store.

El riesgo se encontraba en el tejado de aquellos usuarios que optaban por liberar sus dispositivos de las restricciones de Apple y realizaban el conocido como Jailbreak, una operación que les permitía instalar aplicaciones desde repositorios no oficiales y que no habían sido revisadas por Apple.

Y llegaron Masque Attack y Wirelurker

En ese escenario (y aún a día de hoy) los usuarios de dispositivos iOS podían estar seguros de que las probabilidades de infectarse o de caer en alguna trampa ideada por los delincuentes eran limitadas. Básicamente, las opciones para engañar a un usuario de iOS pasaban por enviarle un enlace que dirigiese a una web maliciosa o que suplantase la identidad de otra utilizando un correo electrónico o un mensaje a través de cualquiera de las aplicaciones disponibles.

Sin embargo, a finales del año pasado analizamos en este mismo blog dos técnicas que permitían instalar aplicaciones maliciosas en iPad e iPhones sin Jailbreak. Esta técnica abría todo un nuevo mundo de posibilidades para los desarrolladores de fraudes y malware, aunque de momento y por suerte solo se ha explotado de forma limitada.

Tanto Masque Attack como Wirelurker se aprovechan de una técnica que explota la posibilidad que ofrece Apple a desarrolladores y empresas de distribuir aplicaciones propias a modo de prueba o instalar aplicaciones desarrolladas de forma interna y que no se desean distribuir por los canales habituales.

Distribución en países asiáticos

Hasta el momento, el uso de este tipo de técnicas se ha observado principalmente en Asia. Wirelurker consiguió que varias aplicaciones maliciosas fueran descargadas por más de 350.000 personas en China durante los 6 meses que duró la campaña de propagación ideada por los delincuentes.

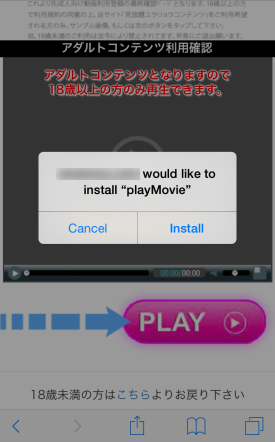

Ahora, investigadores de Symantec han descubierto un nuevo caso de fraude entre usuarios japoneses que se aprovecha de la misma técnica que usaba Wirelurker para intentar engañar a usuarios japoneses de iPhone e iPad. Usando el Programa de Empresa de Desarrollador de iOS los delincuentes consiguen distribuir aplicaciones fraudulentas que se intentan instalar cuando se visitan ciertos enlaces que son enviados por email o servicios de mensajería.

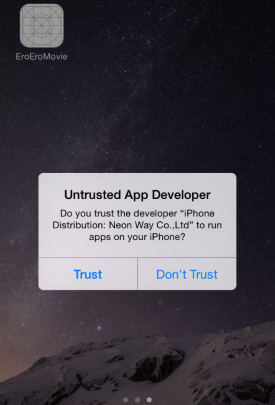

Por suerte, aun si el usuario acepta la instalación de esta aplicación en su dispositivo, iOS reconoce que se trata de una aplicación que proviene de un desarrollador sin verificar, por lo que volverá a solicitar al usuario permiso para instalar esta aplicación.

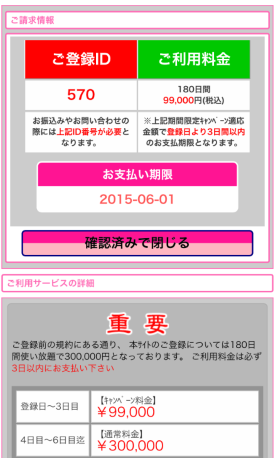

Por suerte para el usuario, esto es solo un mensaje que intenta conseguir que algún incauto pique y pague la cantidad estipulada. El dispositivo no se encuentra infectado ni se trata de un caso de ransomware como sí hemos visto en Android. Para librarse de esta aplicación maliciosa tan solo deberemos desinstalarla y el molesto mensaje desaparecerá.

Conclusión

Podríamos hablar largo y tendido sobre la idiosincrasia de la sociedad japonesa y de por qué un fraude de este tipo puede tener un éxito relativo, algo que dudamos consiguiese en países como España. Parece claro que los creadores de este fraude confían en la mentalidad nipona, que llevaría a muchos de los usuarios a pagar lo que se les pide en ese mensaje.

Sin embargo, lo que nos debe preocupar de verdad es que el uso de este tipo de técnicas se está popularizando en los últimos meses, y si bien sus objetivos parecen estar en Asia, podríamos verlos por nuestro territorio más pronto que tarde, por lo que conviene estar informados para no caer en este tipo de trampas.