Desde hace bastantes meses venimos observando como el phishing ha vuelto a aumentar su protagonismo en el panorama de las ciberamenazas. Han sido muchas las campañas observadas, campañas que se han ido incrementando aprovechando la situación de crisis sanitara provocada por la covid-19. Entre los objetivos elegidos por los delincuentes se encuentran los usuarios de tiendas online como Amazon, pero en esta ocasión vamos a analizar una campaña dirigida exclusivamente a los vendedores a través de Amazon.

Email dirigido a vendedores

Con muchos comercios obligados a permanecer cerrados durante la cuarentena decretada por varios gobiernos para combatir el coronavirus, la venta online ha sido la única forma de seguir operando y consiguiendo ingresos para un gran número de empresas. Siendo Amazon la mayor tienda online del mundo, no es de extrañar que, además de aquellas empresas que ya tenían presencia en esta plataforma antes de la pandemia, muchas otras intenten hacerse también un hueco en ella como vía de aumentar sus ventas.

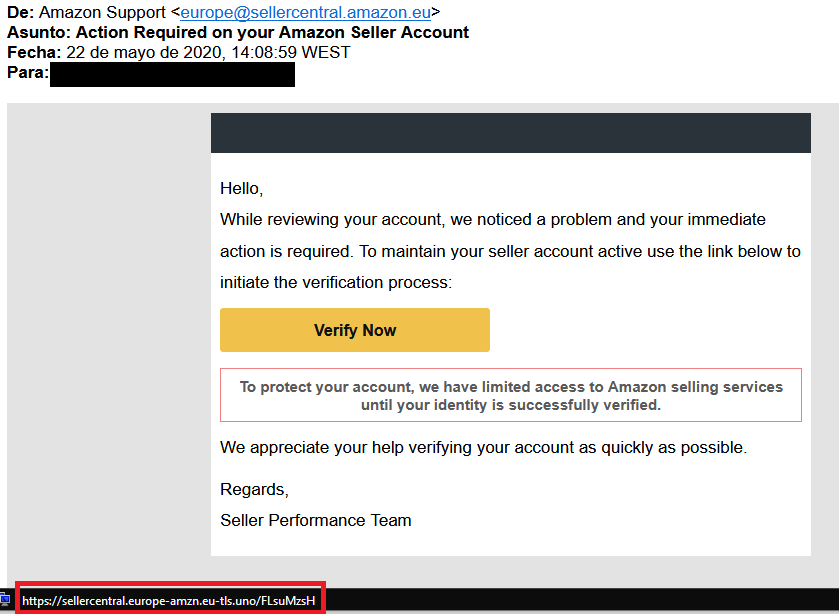

Parece que los delincuentes se han dado cuenta de este punto, y desde hace unos días han empezado a dirigir campañas de phishing específicamente a estos vendedores a través de Amazon. Los correos suelen ser bastante escuetos pero directos, y a ojos de alguien inexperto podrían pasar perfectamente por una comunicación legítima donde se indica que se debe realizar un proceso de verificación para mantener la cuenta de empresa.

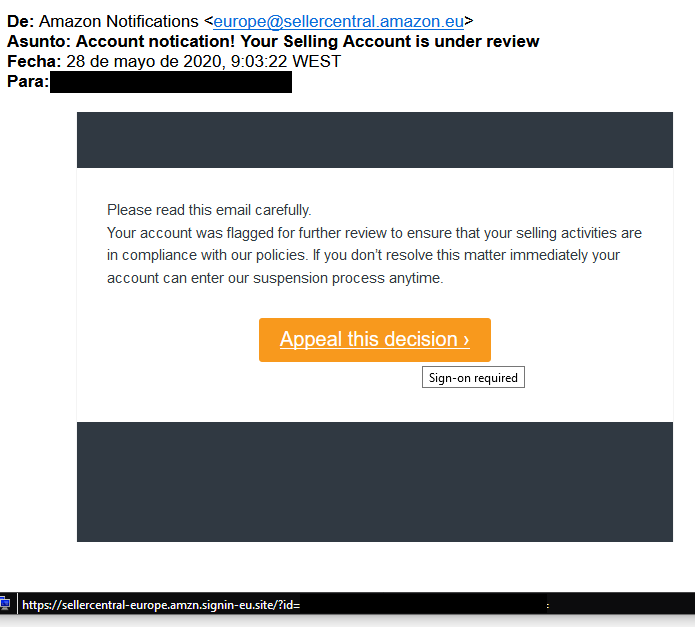

Actualización 28/05: Los delincuentes siguen enviando emails con esta temática aunque cambiando ligeramente el cuerpo del mensaje.

En las cabeceras también encontramos inconsistencias si revisamos campos como la ruta de retorno o el emisor real del mensaje, lo que puede hacer que los filtros antispam puedan detectar y bloquear estos correos fraudulentos antes de llegar a su destinatario.

Si nos fijamos en los detalles de este mensaje, podemos ver como el remitente parece legítimo y el enlace al que se redirige al usuario desde el botón de verificación también parece pertenecer a Amazon, aunque como veremos a continuación, se trata de un engaño simple pero efectivo.

Engañando al usuario

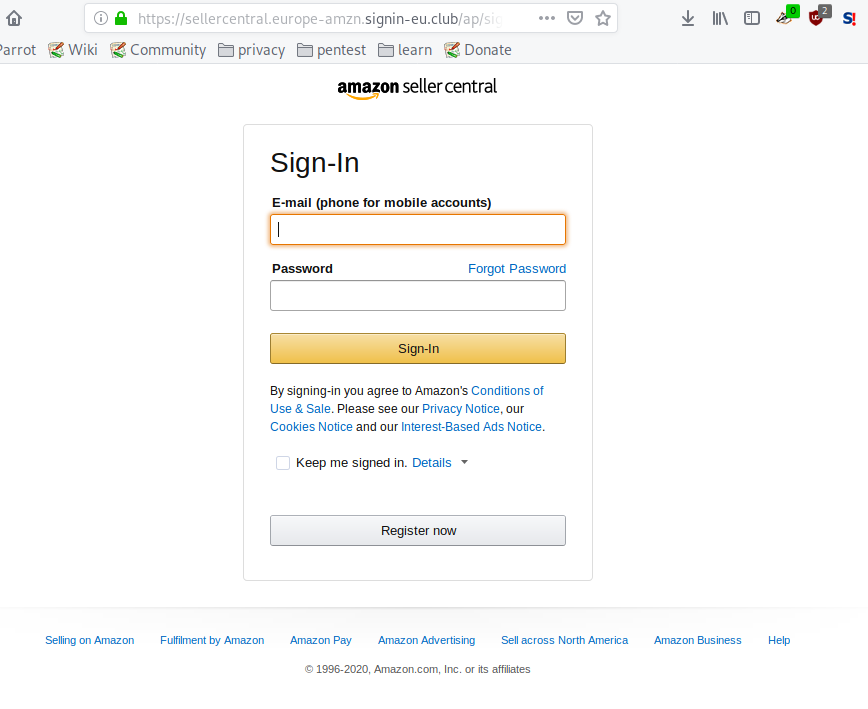

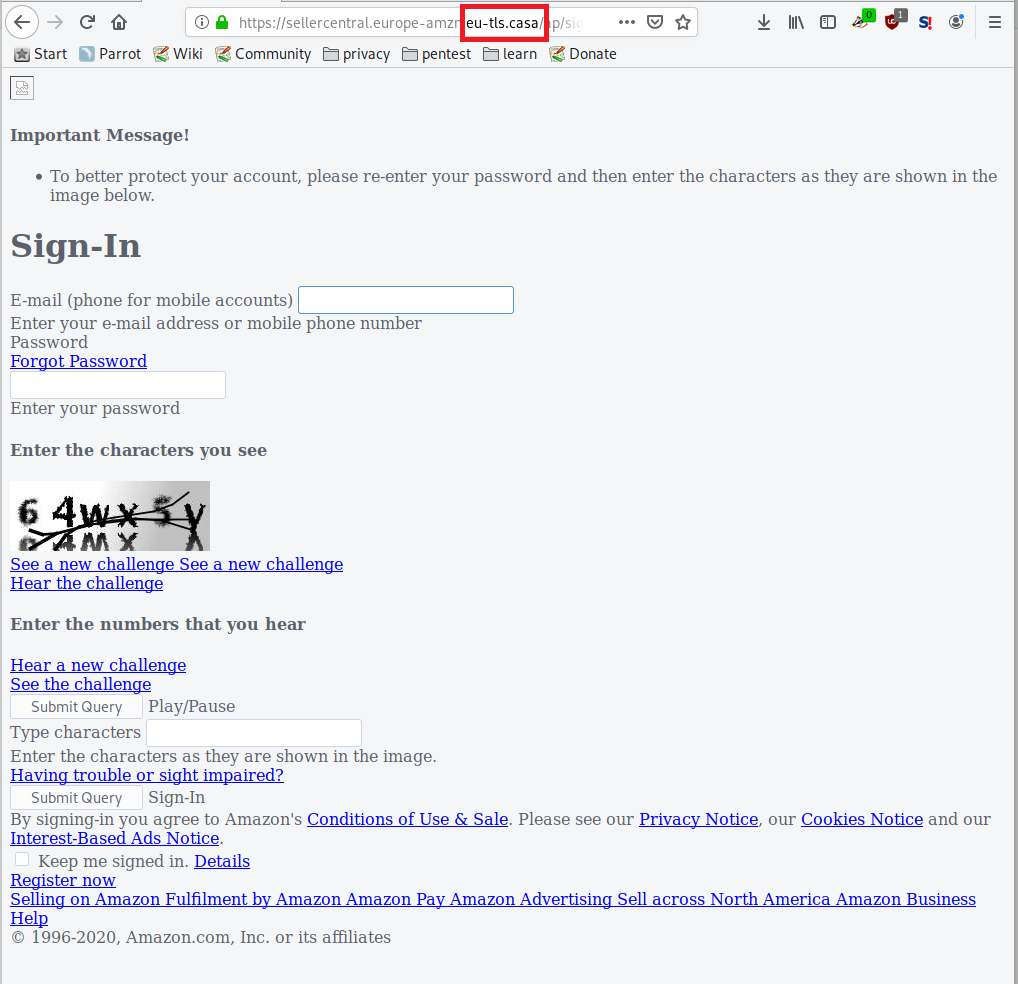

En el caso de que se pulse en el enlace incluido en el falso correo de Amazon seremos redirigidos a una web preparada por los delincuentes en la que empezaremos a ver cosas sospechosas que nos pueden indicar que estamos ante un engaño. Para empezar, el formato de la web es muy simple, con logos de Amazon que no siempre se cargan correctamente y dos campos para introducir el nombre de usuario y contraseña, necesarios para acceder a nuestra cuenta como vendedor.

Actualización 28/05: Los delincuentes han mejorado la web de phishing usada para robar las credenciales y ya es una plantilla más cercana a la que usa Amazon. También han actualizado el dominio usado por uno registrado el 27 de mayo.

Web original:

Además, dependiendo del navegador que utilicemos, este nos dará pistas para poder comprobar si estamos en un sitio legítimo. Si nos fijamos en la barra de direcciones veremos que el dominio que se resalta es eu-tls.casa y no el que se correspondería con Amazon. Esto nos sirve para comprobar cuál es la dirección real a la que estamos accediendo, por mucho que quieran camuflarla como una web perteneciente a Amazon.

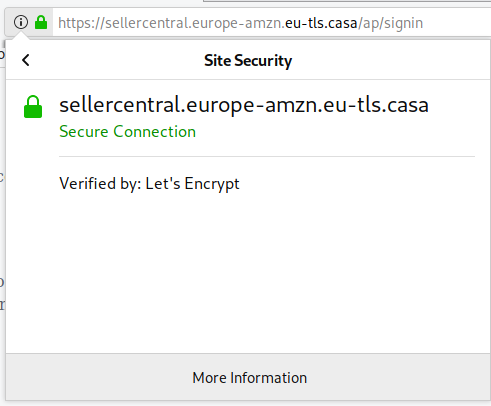

Tal y como viene siendo habitual desde hace tiempo, los delincuentes se han molestado en incluir un certificado válido en la web que verifica que la conexión entre nuestra máquina y su web es segura, pero no que la web lo sea.

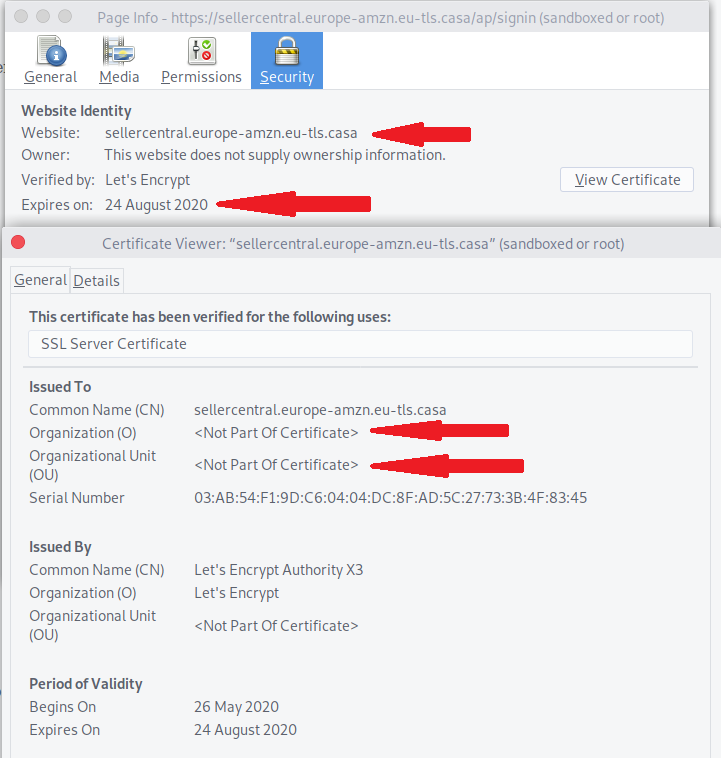

Si revisamos más a fondo este certificado obtenido a través de Let’s Encrypt veremos como no aparece información acerca del propietario del mismo. En caso de que fuese un certificado emitido a una empresa legítima como Amazon, lo normal sería que su nombre apareciese en el campo “Información del propietario”. Otro detalle importante es su duración siendo esta muy corta, puesto que empezó el 26 de mayo y expira el próximo 24 de agosto, otro dato a tener en cuenta a la hora de comprobar la legitimidad de una página web.

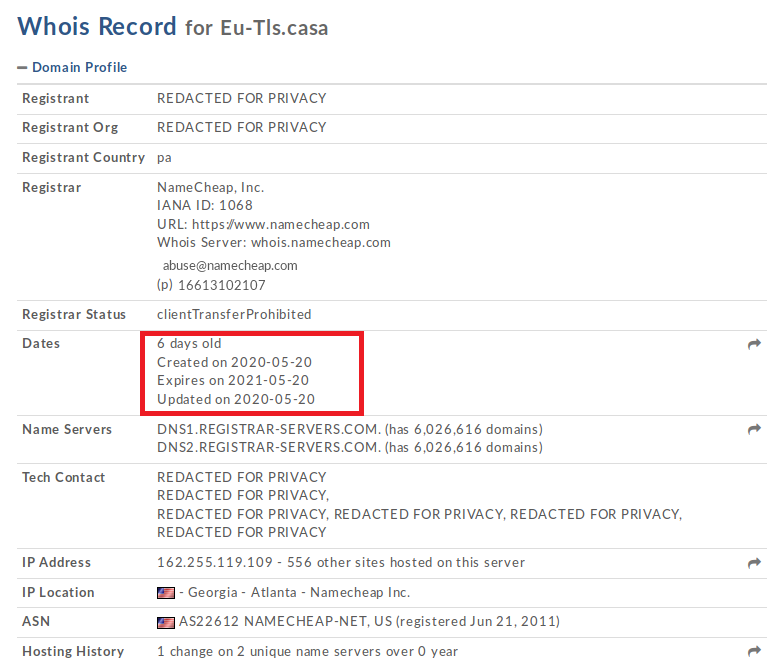

Por si esto fuera poco, al revisar la información sobre el dominio eu-tls.casa sobre el que se aloja la web fraudulenta usada para robar las credenciales, vemos que fue creada recientemente, concretamente el pasado 20 de mayo. Con todos estos datos encima de la mesa podemos confirmar que se trata de una web fraudulenta, y así lo están mostrando algunos navegadores en las últimas horas cuando algún usuario intenta acceder a ella.

Un regalo de despedida

Como dato curioso, cuando el usuario rellena los campos solicitados por los atacantes con sus credenciales de acceso, es redirigido de nuevo a otra web, concretamente a un vídeo de YouTube. Esto podemos observarlo sin necesidad de acceder a la web fraudulenta si analizamos el enlace proporcionado originalmente en el correo de phishing.

Si revisamos ese enlace en un servicio como urlscan.io o Virustotal observaremos como se realiza esta redirección a un vídeo en concreto de YouTube.

¿Y qué podría contener un enlace a un vídeo de YouTube relacionado con un phishing de este tipo? ¿Es posible que los delincuentes hayan incluido algún tipo de instrucciones para rellenar el formulario o hacer más convincente esta campaña? Nada de eso, ya que este vídeo no es otro que el de la canción “Never gonna give you up”, del artista Rick Astley, usado normalmente desde hace mucho tiempo como un meme de Internet cuando se quiere indicar que alguien ha mordido el anzuelo y le han engañado, acción conocida como “Rickrolling”.

Es curioso que una campaña de phishing de este tipo termine mostrando un vídeo así, ya que puede hacer que la víctima que acaba de ser engañada proceda rápidamente a cambiar sus contraseñas o implementar capas de seguridad adicional como el doble factor de autenticación. No obstante, es un detalle que les debió de parecer gracioso y por eso lo introdujeron en su campaña.

Conclusión

Tal y como acabamos de ver, las campañas de phishing tienen diferentes objetivos y no siempre se dirigen a todos los usuarios por igual. Es importante que prestemos atención a los correos y mensajes que recibimos y desconfiemos de aquellos que no hemos solicitado. Además, si tenemos alguna duda, siempre será más seguro acceder directamente al servicio web a través de nuestro navegador o aplicación oficial que pulsar sobre un enlace incluido en un correo de dudosa procedencia.