A finales de junio nos hacíamos eco de una campaña de propagación del troyano bancario Mispadu que estaba usando contenido pornográfico como gancho. Ahora, los delincuentes parece que apuntan a un público más generalista y suplantan la identidad de Amazon para propagar su amenaza disfrazada de un supuesto cupón descuento.

Cupones como gancho

Según las investigaciones que hemos realizado en el laboratorio de ESET España y con el apoyo de nuestros compañeros de @ESETResearch, podemos asegurar con casi total certeza de que esta nueva campaña se habría iniciado el pasado viernes 2 de julio y tendría como objetivo usuarios de México, Portugal y España. Las víctimas llegarían a una web preparada por los delincuentes, y que simula pertenecer a Amazon, muy probablemente a través de anuncios mostrados en Facebook.

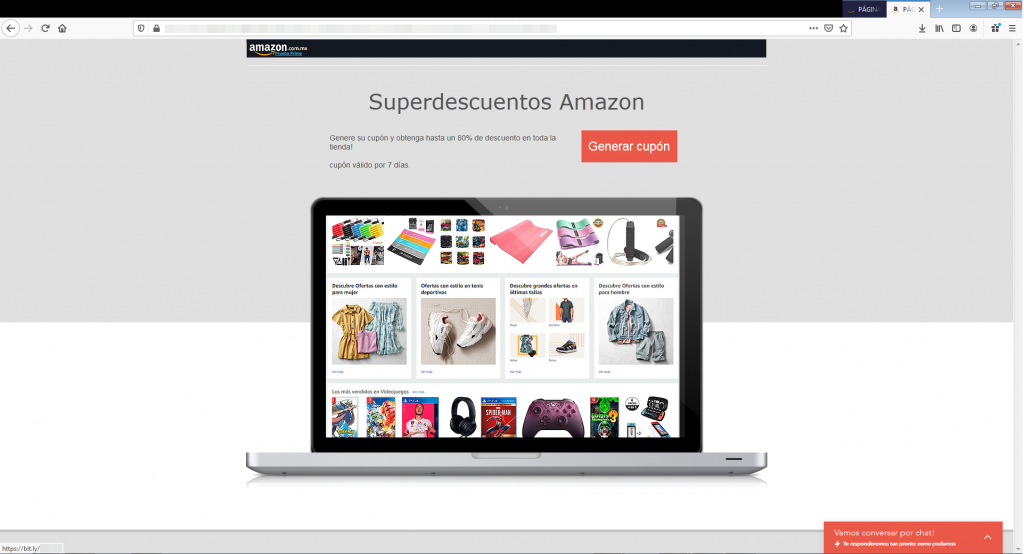

En la web podemos ver como se nos ofrecen supuestos descuentos de una elevada cuantía mediante la descarga de un cupón. Para poder obtenerlo es necesario que se pulse sobre el botón que aparece con el nombre “Generar cupón”, botón que tiene asociado un enlace acortado y que redirige a otra URL.

Con respecto al dominio utilizado por los atacantes y que sigue activo en el momento de redactar este artículo podemos comprobar como los delincuentes lo registraron el pasado jueves 2 de julio, lo que coincidiría con el comienzo de la campaña al día siguiente, al menos en lo que respecta a la campaña orientada a los usuarios españoles.

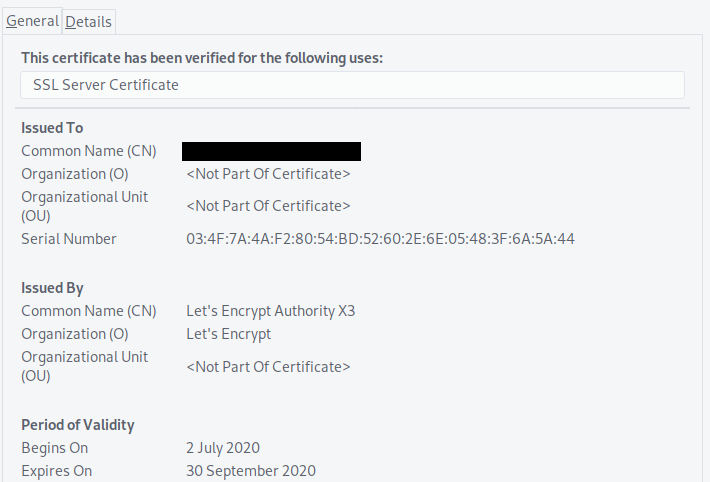

Como ya es habitual, los delincuentes añaden un certificado válido que, aunque de corta duración, es más que suficiente para este tipo de campañas que suelen durar algunos días. En este certificado gratuito emitido por la autoridad certificadora Let’s Encrypt podemos comprobar como no aparece mención alguna a Amazon dentro del campo “Organización” a nombre de la que se emite este certificado, así como que la fecha de inicio del certificado que coincide con la de creación del dominio.

Con el uso de certificados válidos (que solo garantizan que la comunicación entre nuestro dispositivo y la web es segura, no que la web lo sea) y la suplantación de una empresa conocida, los delincuentes tratan de ganarse la confianza de aquellos usuarios que acceden a estas webs fraudulentas, consiguiendo que un número nada despreciable de ellos termine descargándose algún tipo de código malicioso.

Descarga y ejecución del malware

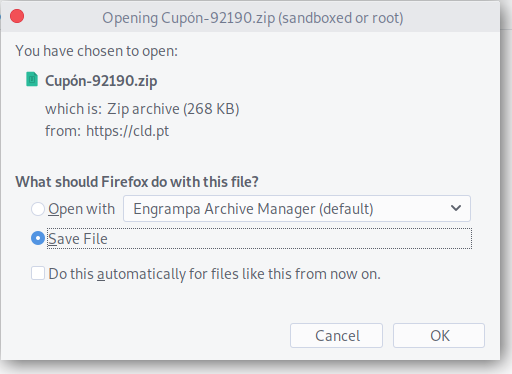

Si el usuario cae en la trampa preparada por los delincuentes y pulsa en el botón para, supuestamente, obtener un cupón descuento, será redirigido a un enlace externo desde donde se descargará un archivo comprimido y de nombre “Cupón-02190.zip”.

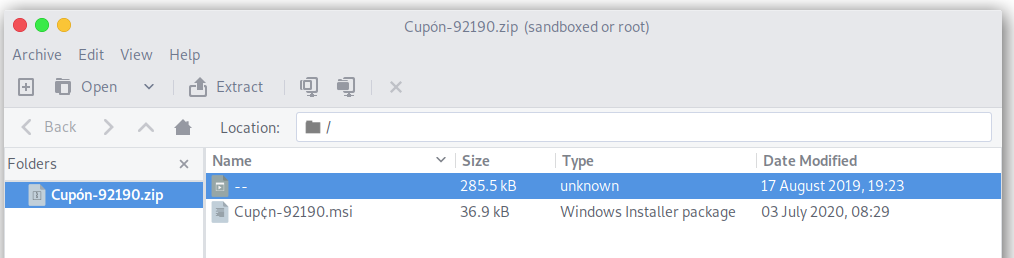

Este archivo contiene en su interior dos ejecutables. Por un lado, tenemos el fichero “Cup¢n-92190.msi”, correspondiente al código malicioso encargado de iniciar la cadena de infección en el sistema de la víctima, mientras que el otro archivo se trata del instalador renombrado de Mozilla Firefox en portugués, similar a lo que ya vimos en la campaña que usaba contenido pornográfico como gancho de hace un par de semanas.

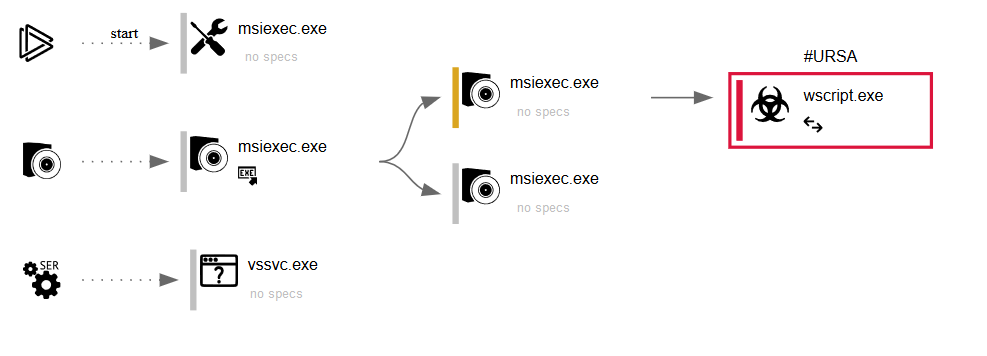

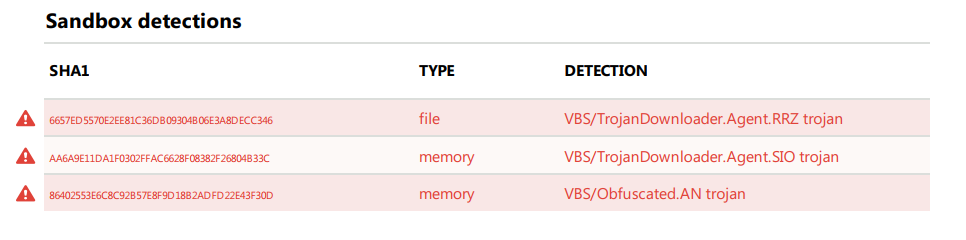

En el caso de que se ejecute el archivo “Cup¢n-92190.msi” comenzará la cadena de infección que termina descargando y ejecutando el troyano bancario Mispadu. Esta cadena de infección se caracteriza por la ejecución de varios scripts de Visual Basic en varias fases, algunos de ellos ejecutados dentro de un mismo proceso.

Este proceso de infección hace que, con las soluciones de seguridad adecuadas, sea posible detectar varios de los procesos que componen el malware conforme se van ejecutando, tanto cuando acceden a disco como cuando se vuelcan directamente en memoria sin tocar el sistema de ficheros.

En última instancia, toda esta cadena de infección termina descargando e instalando en el sistema el troyano bancario Mispadu, troyano cuya finalidad es robar las credenciales de acceso a los servicios de banca online de varias entidades de los países afectados por esta campaña que todavía sigue activa.

Conclusión

Con Mispadu ya son varios los troyanos con origen en Latinoamérica que han dado el salto a otros países fuera de su región como es el Caso de España. El análisis de otras familias de malware similar como Casbaneiro, Grandoreiro o Mekotio demuestran que los delincuentes hace meses que añadieron a usuarios Españoles y de otras nacionalidades entre sus principales objetivos y la tendencia parece que seguirá así a corto y medio plazo por lo que debemos estar alerta y protegernos con las soluciones de seguridad adecuadas.