Durante la semana pasada informamos en este mismo blog de la aparición de nuevas variantes de ransomware que se identificaban como CTB-Locker y que las soluciones de seguridad de ESET detectaban como Win32/TrojanDownloader.Elenoocka.A. Estas variantes demostraron ser igual de peligrosas que otras ya conocidas como Filecoder/Cryptolocker o TorrentLocker y fueron muchos los usuarios de todo el mundo que se vieron afectados.

Mensajes en español

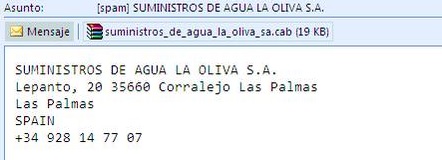

En la nueva oleada de ransomware CTB-Locker detectada durante esta semana el procedimiento utilizado por los delincuentes para infectar a los sistemas de los usuarios ha sido el mismo que en la ocasión anterior. Es decir, el envío masivo de correos electrónicos (esta vez en español) utilizando la información de contacto de una compañía de suministro de agua ubicada en Fuerteventura, en la provincia de Las Palmas (Islas Canarias, España). Como en casos anteriores también podemos ver un fichero adjunto con la extensión .cab.

En resumen, se está utilizando la vieja técnica de provocar la curiosidad del usuario para que abra un fichero malicioso que infectará su sistema y, en este caso, también cifrará toda la información almacenada en su disco duro.

Cifrado y mensajes de aviso

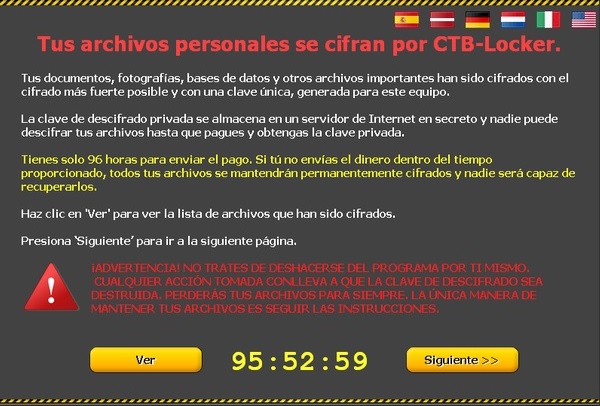

Si el usuario descarga y ejecuta el fichero malicioso, este comenzará a cifrar todo el contenido del disco y, una vez haya finalizado, cambiará el fondo de pantalla y mostrará un mensaje de alerta. Es entonces cuando la mayoría de usuarios se dará cuenta del problema y se alarmarán ante la pérdida de información, que puede ser muy importante tanto a nivel particular como si se trata de una empresa.

La diferencia de esta variante con respecto a la analizada la semana pasada es la inclusión de del idioma español, ausente en la variante anterior.

En esta pantalla ya se indica al usuario que no va a poder recuperar sus datos y también que dispone de un tiempo limitado para realizar el pago si quiere tratar de recuperarlos. No obstante, si el usuario decide seguir las instrucciones del delincuente se le mostrará información detallada de cómo hacerlo.

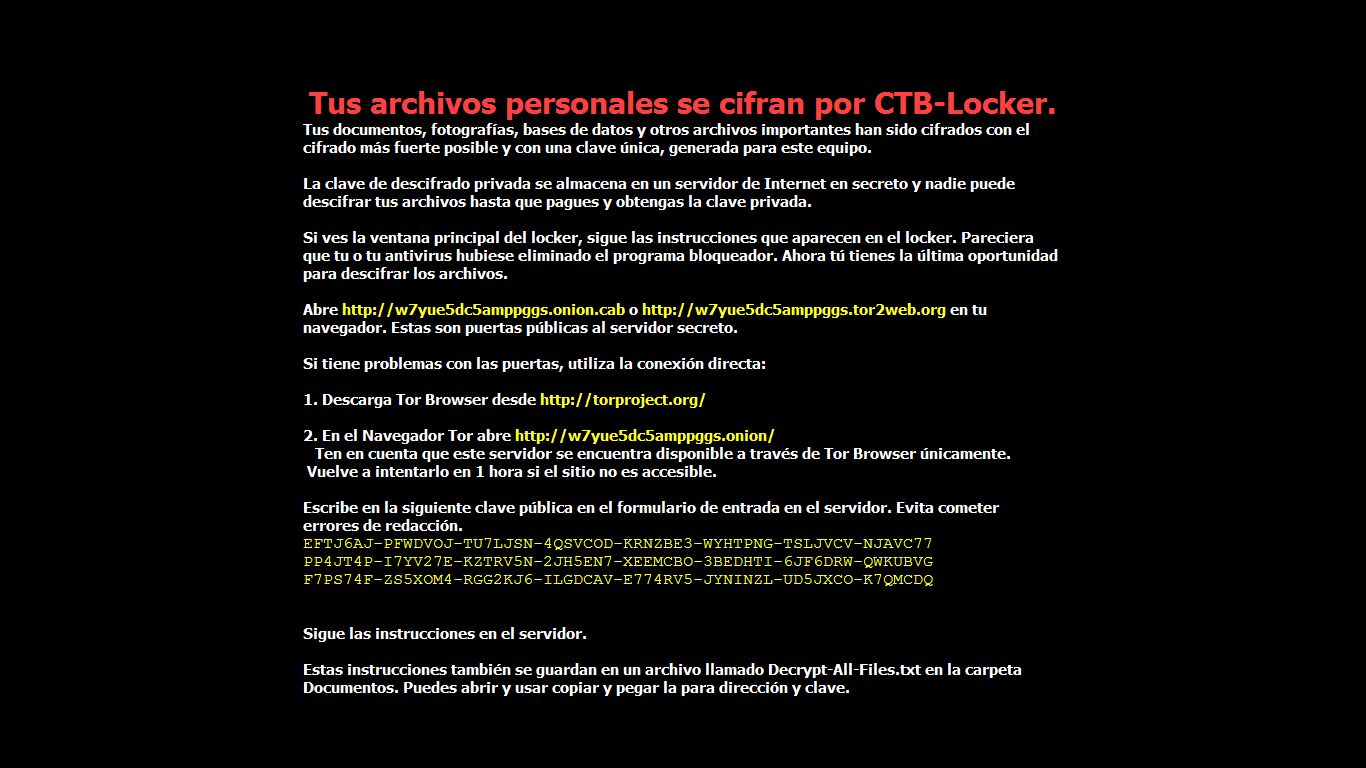

Los pasos a seguir incluyen acceder a una dirección dentro de la red TOR y escribir la clave pública de cifrado generada en el sistema infectado en un formulario preparado por los delincuentes. Este uso de la red TOR para evitar la localización exacta de la ubicación de la web es algo que los delincuentes están empleando en las últimas variantes de ransomware y que demuestra la profesionalización de estas actividades.

Pago del rescate

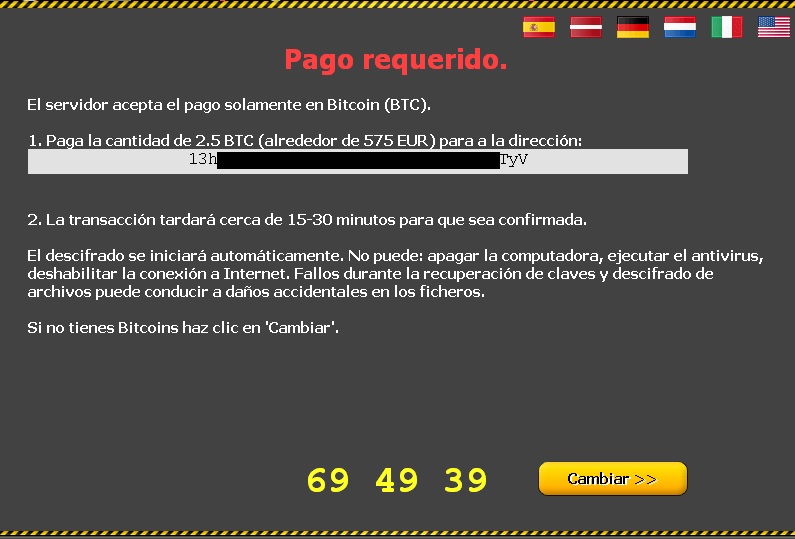

En el caso nunca recomendable de que un usuario acepte pagar el rescate de sus ficheros cifrados, deberá realizar un pago de 2,5 Bitcoins (alrededor de 530 € en el momento de escribir este post) y recibirá una clave única que, según los delincuentes, le servirá para descifrar sus archivos.

Lo hemos dicho en ocasiones anteriores y lo volveremos a repetir las veces que haga falta. El pago de este rescate no garantiza la recuperación de estos ficheros. Recordemos que estamos tratando con delincuentes, y que una vez han conseguido que sus víctimas estén dispuestas a ceder al chantaje, no tienen ninguna obligación moral de cumplir su parte, por lo que más de uno puede quedarse sin sus archivos y sin su dinero.

Aun en el caso de que un usuario consiga descifrar sus ficheros tras haber realizado el pago, estará lanzando un mensaje a los delincuentes: en el caso de que vuelva a verse infectado por otro ransomware, es bastante probable que vuelva apagar, incentivando así la aparición de nuevas variantes y nuevos grupos de delincuentes que se lucren a costa de usuarios como él.

Consejos para evitar verse afectado

De nuevo, la prevención juega un papel vital (tal y como comentaba el conocido investigador Chema Alonso en su blog recientemente) para evitar ver como nuestros ficheros son cifrados de forma irrecuperable. Así pues, contar con un sistema operativo, aplicaciones y antivirus actualizado y correctamente configurado resulta esencial para detectar a tiempo este tipo de amenazas y evitar que se aproveche de posibles agujeros de seguridad.

También existen herramientas especializadas como el Antiransom 2.5 de Yago Jesús que permiten detectar cuando un ransomware está empezando a cifrar un disco para poder detener el sistema y eliminar la infección desde un disco de rescate.

Además, como hemos visto en este caso y en otros anteriores, la técnica de propagación no es especialmente compleja, puesto que utiliza ficheros adjuntos a correos electrónicos no solicitados. Tan solo fijándonos un poco y descartando aquellos correos electrónicos que no estemos esperando y que contengan ficheros adjuntos o enlaces sospechosos, podemos evitarnos las molestias causadas por este tipo de infecciones.

Esto no significa que así estemos completamente seguros, ya que los ciberdelincuentes están continuamente innovando y es posible que utilicen otros vectores de ataque, como la descarga del fichero malicioso desde webs infectadas (algunas incluso con muy buena reputación y con muchas visitas a diario).

Para finalizar, cabe recordar la importancia de contar con una copia de seguridad lo más actualizada posible y desconectada (salvo cuando estemos haciendo la copia) de cualquier máquina. Esto evitará que esta copia de seguridad también sea cifrada si el equipo al que la tenemos conectada se ve afectada por un ransomware.

Algunas capturas fueron tomadas del post de @Dkavalanche