Por si aun queda algún despistado, el ransomware o malware que cifra los datos almacenados en nuestros ordenadores y exige el pago de un rescate para recuperarlos, sigue activo y con nuevas variantes propagándose cada cierto tiempo. Durante los últimos días hemos visto como algunos usuarios españoles se han visto afectados por esta amenaza y, aunque su propagación no ha sido tan extendida como en ocasiones anteriores, es importante analizar su funcionamiento para aprender a evitar vernos afectados.

Ransomware amateur

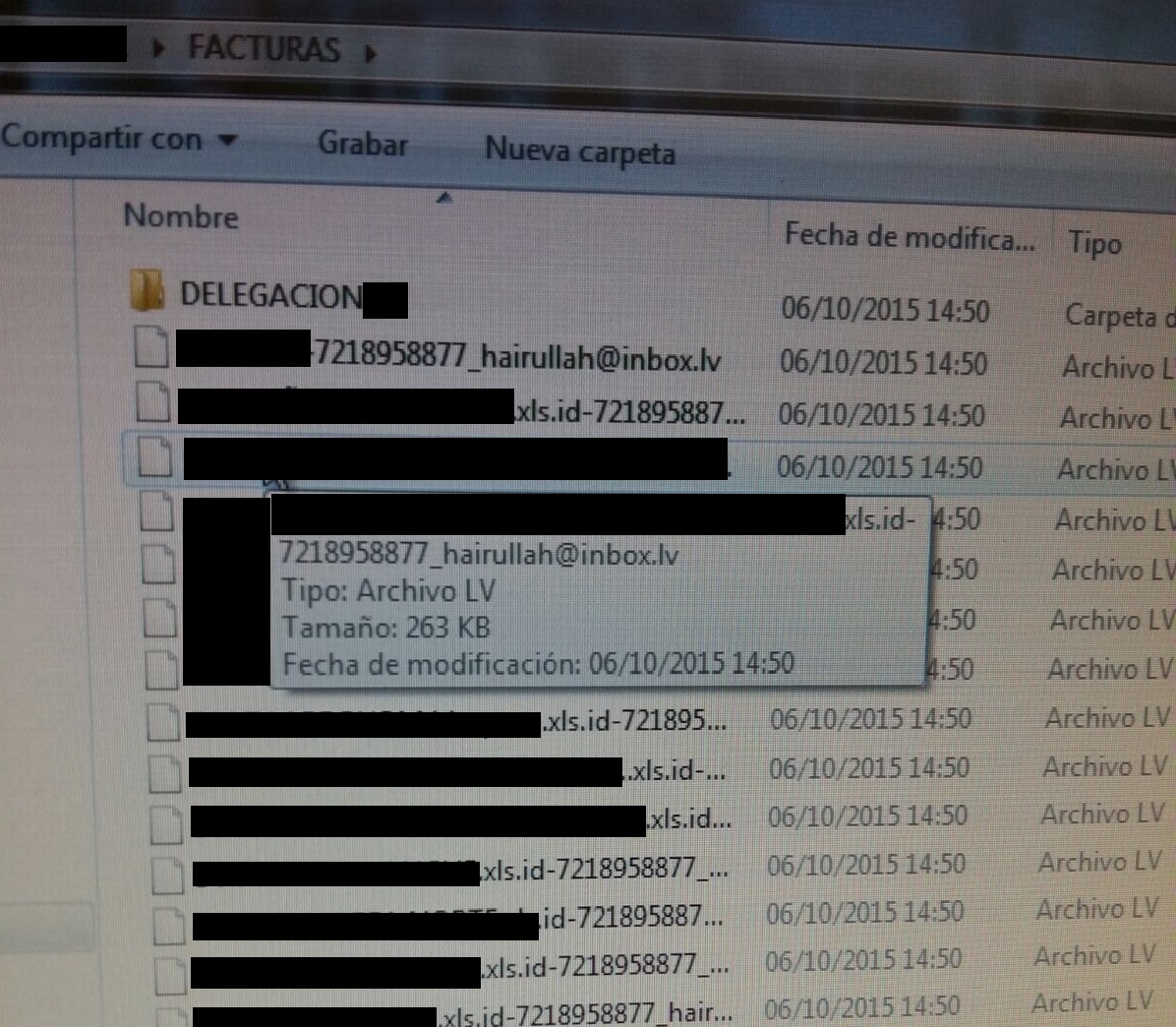

La variante de la que más muestras hemos recibido durante los últimos días era bastante peculiar por varias razones. Si bien, su funcionalidad era la misma que ya hemos visto en casos anteriores, en esta ocasión, los delincuentes se han ahorrado florituras a la hora de presentar las instrucciones en un fichero html y han puesto su dirección de contacto directamente sobre cada uno de los ficheros infectados, tal y como podemos ver en la siguiente imagen proporcionada por uno de los usuarios afectados:

Esta sería una de las direcciones de correo electrónico con las que se debería contactar para recibir instrucciones que permitiesen el descifrado del los ficheros afectados. Sin embargo, hemos visto que no es el único email utilizado en esta campaña de ransomware, aunque principalmente los correos remiten a cuentas creadas en servicios como Inbox.lv (con sede en Letonia y que podría ser orientativo para averiguar la procedencia de los delincuentes) o Protonmail (conocido servicio que aboga por la privacidad de sus usuarios y que dificultaría el rastreo de los emails).

Como vemos, se trata de un método rudimentario que hace pensar que detrás de esta campaña se podrían encontrar amateurs que han optado por un método de comunicación directo con sus víctimas. Tampoco es que sea la primera vez que vemos un caso similar y puede ser debido a que los delincuentes han comprado kits de creación de rannsomware básicos para infectar a sus víctimas que no incluyen la generación de ficheros html con las instrucciones ni el uso de pasarelas TOR para dificultar el rastreo.

Nueva variante de Cryptowall

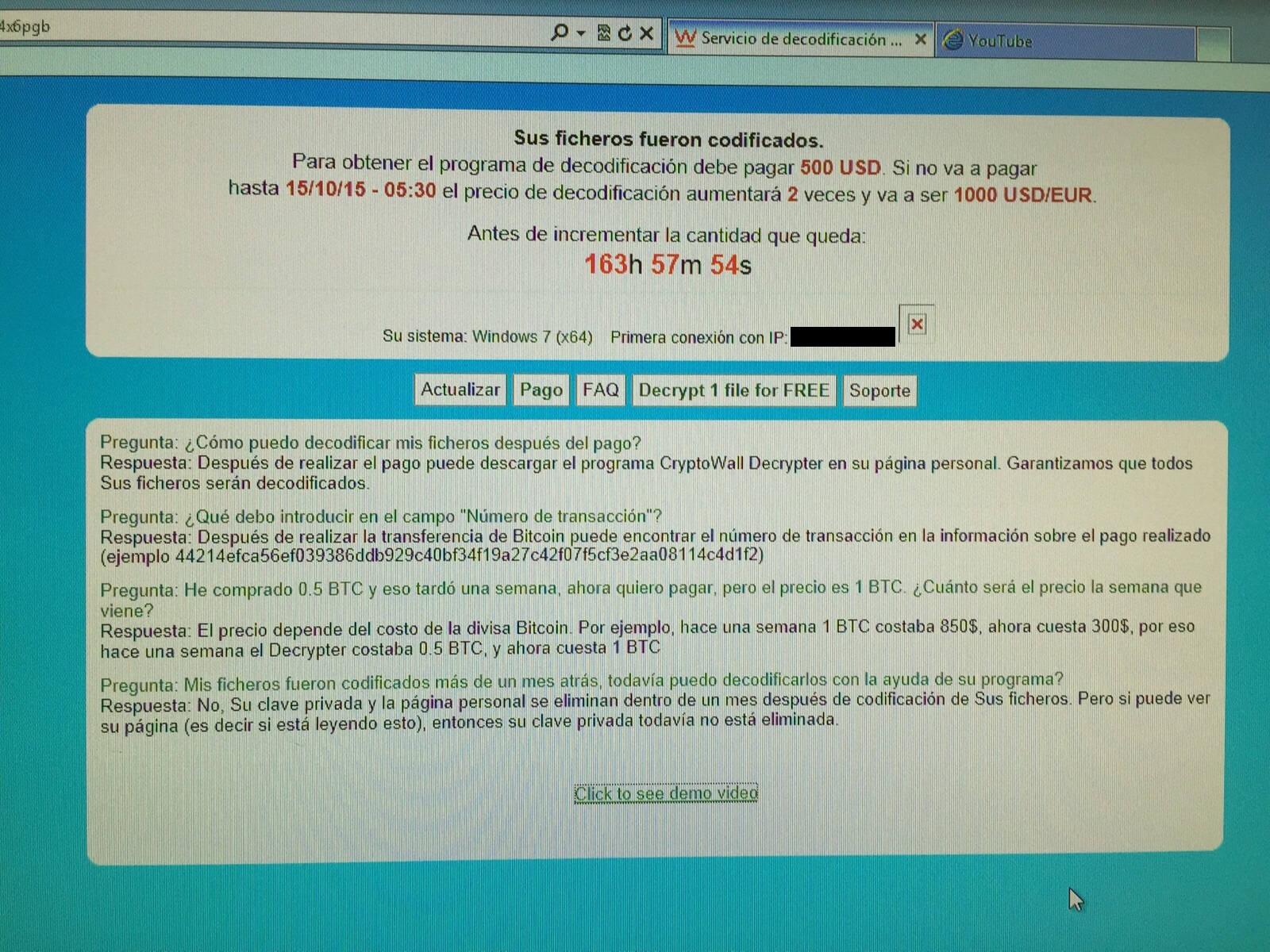

El otro caso de ransomware que hemos observado durante los últimos días es una nueva variante del ransomware Cryptowall. Este ransomware es conocido por encontrarse especialmente activo en otras regiones del planeta como Estados Unidos, donde ya ha causado perdidas millonarias. En este caso estaríamos hablando de un ransomware más profesional que, a la estela de otros más conocidos como Cryptolocker o Torrentlocker se ido haciendo un importante hueco en el mundo criminal.

En la siguiente captura podemos observar como se hace referencia a un pago de 500 dólares (curioso que no pida euros) y se anuncia la ya típica cuenta atrás para realizar el pago o la cantidad solicitada se duplicará:

Cryptowall sí que hace uso de la red Tor y exije el pago del rescate con bitcoins para así dificultar su rastreo por parte de las fuerzas y cuerpos de seguridad. No obstante, no hemos visto ninguna característica en esta variante que pueda considerarse especial, más allá de que utilice vulnerabilidades más o menos recientes para conseguir infectar a sus víctimas.

Detección y eliminación

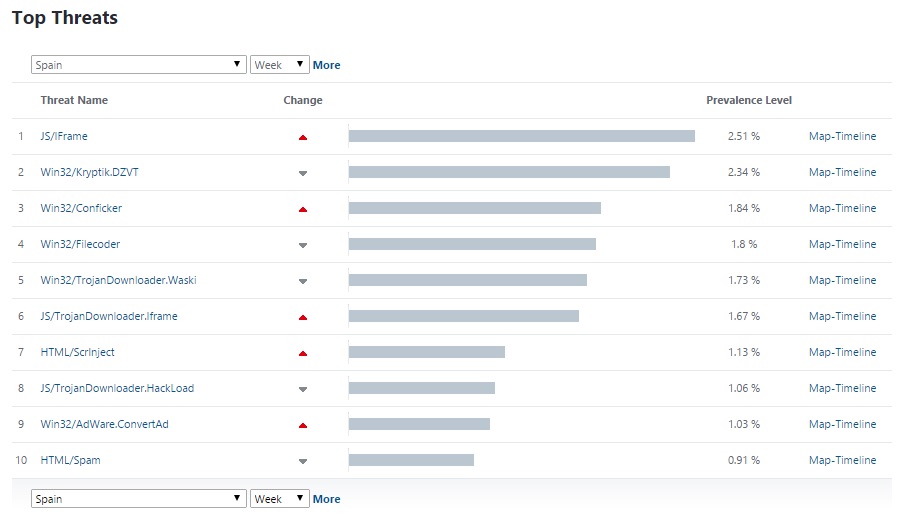

Estas variantes de ransomware no han tenido tanta repercusión como casos anteriores aunqué se han observado algunos picos de detecciones en los servicios de telemetría de ESET. En el siguiente ranking de amenazas del servicio Virus Radar podemos ver como Filecoder (nombre usado por ESET para detectar de forma genérica todas las variantes de ransomware) ha subido hasta colocarse en la cuarta posición de amenazas más detectadas durante la última semana.

No obstante, los usuarios afectados han sido mucho menos que en campañas anteriores. Esto podría deberse a una mejor preparación, con sistemas parcheados y soluciones de seguridad actualizadas, algo que limita el alcance de esta amenaza a aquellos usuarios menos precavidos.

Recordemos que se puede estar protegido contra el ransmoware e incluso recuperarse rápidamente si nos hemos visto afectado siguiendo los pasos que detallamos en nuestro White Paper sobre la amenaza del ransomware.

Josep Albors