Si hay una amenaza que ha destacado durante los últimos meses por sus elaboradas técnicas y su éxito robando fondos de cuentas bancarias, esa es sin duda el troyano bancario Dyre. Dyre (identificado como Battdil por las soluciones de seguridad de ESET) es un troyano atípico por varias razones que vamos a analizar.

Repasando la historia de Dyre

Las primeras noticias que tenemos de este troyano son de mediados de 2014. Ya en junio de 2014, investigadores de ESET alertaban de la existencia de un nuevo troyano bancario que se propagaba en campañas de envío de spam y que podía engañar a los navegadores (y en consecuencia, a los usuarios) haciéndoles creer que se encontraban en un sitio web seguro cuando en realidad estaba suplantando webs de entidades financieras.

Cabe destacar que, al contrario de muchos de los troyanos comerciales que suelen venderse en foros de cibercriminales, Dyre es un desarrollo propio de un grupo de ciberdelincuentes que no está a la venta y que va sufriendo modificaciones para mejorar sus técnicas.

A lo largo de estos meses hemos visto cómo Dyre apuntaba a varios objetivos en sucesivas campañas. Primero se centraron en bancos de Estados Unidos; luego vimos que ampliaban sus horizontes y comenzaban a tener como objetivos a bancos en Reino Unido. A día de hoy, no hay entidad bancaria que no sea un posible blanco salvo, quizás, aquellas ubicadas en Rusia y algunos países de la órbita exsoviética como Ucrania.

Además de tener a los bancos en el punto de mira, en septiembre del año pasado vimos como Dyre apuntaba a Salesforce, uno de los software para la administración de la relación con los clientes (CRM por sus siglas en ingles) más utilizados. Este software, encargado de almacenar y organizar la información de los clientes, era utilizado por cien mil organizaciones en el momento del ataque y tiene millones de suscriptores.

Campaña actual de Dyre contra bancos españoles

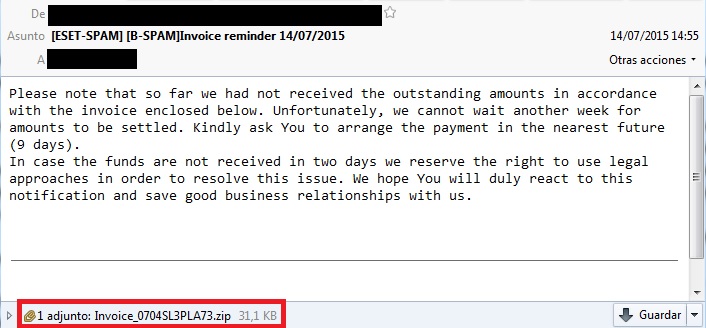

Durante las últimas semanas hemos estado analizando varias muestras detectadas en correos no deseados que llegaban a nuestro laboratorio. Estas muestras se presentan como correos en inglés en los que nos solicitan que revisemos facturas u otro tipo de documentos administrativos que pueden ser de nuestro interés.

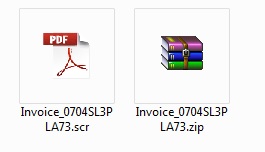

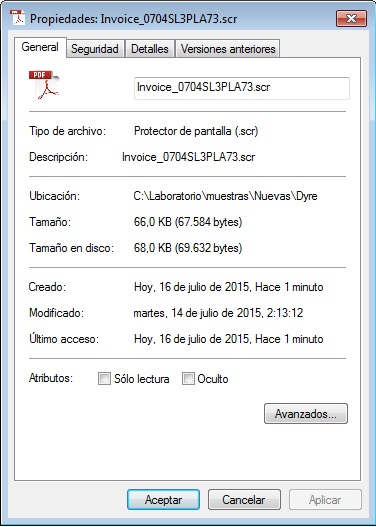

Hay que destacar que los delincuentes detrás de esta campaña no se preocupan en hacer especialmente atractivo el correo, confiando en que la víctima centrará toda su atención en el fichero adjunto. Como en muestras analizadas anteriormente, el fichero comprimido contiene un archivo ejecutable, aunque en las últimas campañas realizadas por los delincuentes han sustituido los ficheros ejecutables .exe por los .scr para levantar menos sospechas.

Salvo este cambio en la extensión del fichero, la técnica sigue siendo la misma, y es que mientras Windows siga deshabilitando por defecto mostrar las extensiones de los ficheros, la mayoría de usuarios caerán en la trampa de ejecutar un archivo confiando en el icono que este muestra. Como se puede ver a continuación, el código malicioso se camufla como si fuera un inofensivo PDF.

No obstante, en muestras recibidas mientras escribíamos este artículo hemos observado como se están empezando a propagar correos no deseados con ficheros de Microsoft Word con la extensión .doc adjuntos. Estos ficheros contienen macros, algo que permite descargar e instalar el malware Waski que, a su vez, descargará el código malicioso Dyre en el sistema de la víctima.

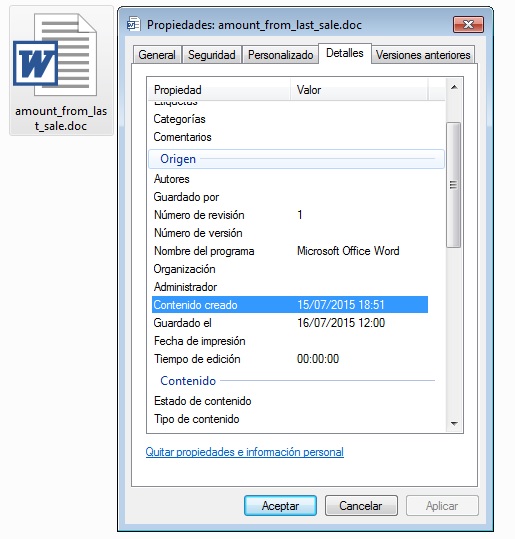

A continuación podemos ver uno de estos ficheros .doc maliciosos y sus propiedades donde se puede observar la fecha de la última modificación:

Situación actual de esta amenaza en España

Situación actual de esta amenaza en España

Conociendo los precedentes en otras regiones del mundo, era de esperar que Dyre se centrara en bancos españoles alguna vez. Analizando el código del malware podemos ver como se incluyen las webs de hasta 15 entidades bancarias con presencia en España. Una vez infectado el equipo, la víctima accederá a las webs preparadas por los delincuentes que suplantan a las entidades originales, incluso utilizando el certificado de conexión segura para ganarse la confianza de sus víctimas.

Estas son las webs de entidades españolas que hemos visto que Dyre intenta suplantar en las muestras recibidas durante esta semana:

| ebanking.es.rbcis.com | online.popularbancaprivada.es |

| www2.targobank.es | conecta.es.rbcis.com |

| www.volkswagenbank.es | nbnet.novobanco.es |

| clientes.selfbank.es | www.eurocredito.es |

| bancoonline.openbank.es | caixadirecta.colonya.es |

| www.oney.es | bcaixanet-empresas.bancocaixageral.es |

| clientes.uci.es | barclaysnet.barclays.es |

| www.novobanco.es |

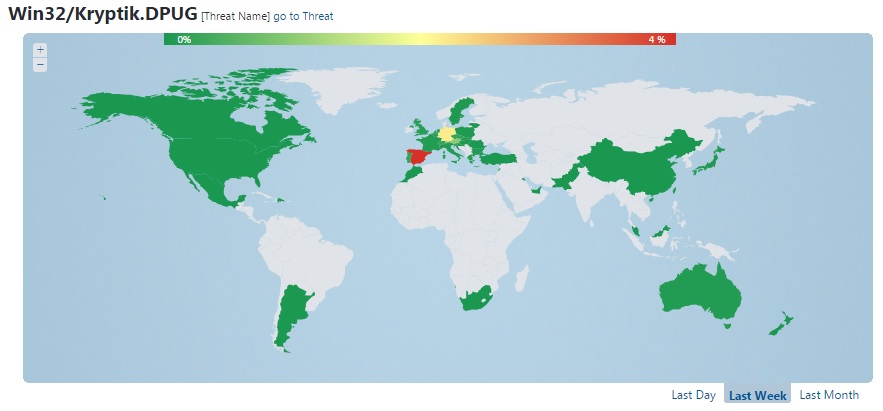

Con respecto al nivel de propagación de esta amenaza en España, de nuevo nos encontramos ante un caso que afecta especialmente a nuestro país. Con más de un 14% del total de amenazas detectadas por el sistema Live Grid de ESET solo en el día de ayer, los códigos maliciosos que tienen como finalidad descargar el troyano bancario Dyre se sitúan actualmente en una de las amenazas más importantes para usuarios españoles.

En cuanto a otros países, si bien Dyre se sigue propagando por sistemas de todo el mundo, esta campaña en concreto tiene como objetivo a usuarios españoles de banca online. También vemos elevados índices de detección en Alemania, algo lógico si tenemos en cuenta que algunas de las webs de los bancos que se intentan suplantar son filiales de bancos alemanes.

El futuro de Dyre

Parece claro que mientras esta amenaza siga evolucionando y reportando importantes beneficios a sus creadores, veremos más oleadas como la que acabamos de analizar. También debemos tener en cuenta que Dyre no solo se centra en el usuario promedio de banca online, sino que está especializado en atacar a grandes cuentas y obtener grandes cantidades en una sola operación, cantidades que han llegado al millón y medio de dólares.

Al respecto de este tipo de operaciones recomendamos encarecidamente leer el artículo hablando sobre Dyre y sus operaciones que han realizado los investigadores de Security Intelligence (una empresa de IBM). En ese artículo se amplía información sobre todo el proceso de robo de dinero realizado por los ciberdelincuentes, no solo en España, sino a nivel mundial.

Lo que queda claro es que este tipo de amenazas consiguen su éxito aprovechándose del desconocimiento y las malas prácticas de los usuarios. No es de recibo que alguien en España abra sin dudarlo un correo en inglés de un remitente desconocido y que encima ejecute el fichero adjunto. Para evitar este tipo de situaciones hace falta más concienciación y más educación a todos los niveles, complementado con soluciones de seguridad que sean capaces de detectar y eliminar amenazas como Dyre cuando el sentido común falla.