Estando en periodo vacacional, no resulta extraño que los delincuentes cambien las plantillas de sus correos para adaptarse a aquellos temas que resultan más interesantes para los usuarios actualmente. En esa línea, durante las últimas horas hemos detectado un correo que ha llamado poderosamente nuestra atención, ya que tiene como asunto una supuesta reserva de hotel utilizando la conocida plataforma Booking.

Aprovechando el momento

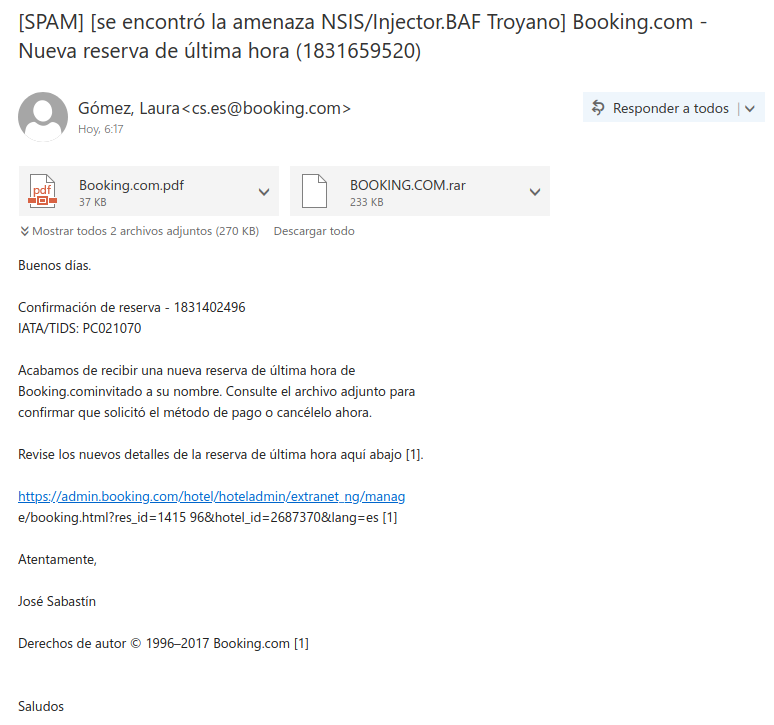

Con buena parte del país disfrutando o preparando sus vacaciones, un correo anunciando una reserva utilizando la plataforma Booking no resulta extraño para muchos usuarios. Por ese motivo, los delincuentes detrás de esta campaña han sabido aprovechar muy bien el momento para redactar el correo de forma que parezca legítimo, haciendo creer al receptor del mensaje que realmente se trata de una reserva realizada por él y adjuntando además un documento en PDF con detalles de una supuesta factura.

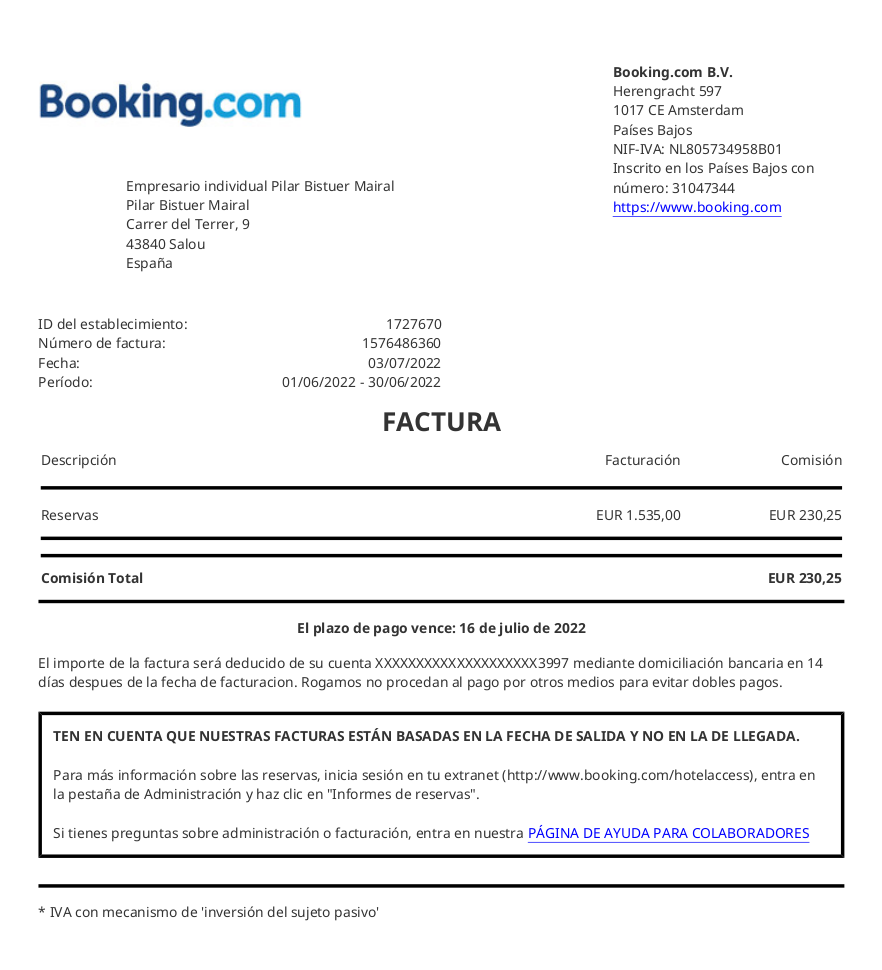

Si revisamos el PDF adjunto al correo, vemos cómo se utiliza el nombre de la empresa Booking e incluso su domicilio fiscal en los Países Bajos y la de una persona relacionada con el alquiler de apartamentos vacacionales en la localidad catalana de Salou. Aportando estos datos, los delincuentes tratan de ganarse la confianza del usuario, quien, a continuación, observa el importe de una factura abonada en concepto de una supuesta reserva.

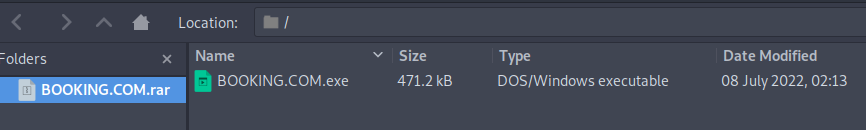

En este punto, pueden pasar varias cosas, como que el usuario desconfíe del correo y lo descarte o que realmente haya realizado el alquiler de un apartamento y esté esperando una factura, o que la factura no le coincida con lo que estaba esperando. En cualquier caso, es probable que su atención se dirija al otro fichero adjunto al correo y que se presenta en formato comprimido RAR. Dentro de ese fichero comprimido se encuentra el ejecutable malicioso, tal y como es habitual en este tipo de campañas.

En lo que respecta al fichero malicioso en sí, nos encontramos de nuevo ante la utilización de GuLoader, un código malicioso que utilizan numerosos ciberdelincuentes para propagar varias amenazas. Desde hace meses venimos observando como GuLoader es utilizado como malware de primera fase para descargar otras amenazas relacionadas con spyware.

De hecho, dentro del propio código del ejecutable malicioso se encuentra incrustada una URL que apunta a la descarga de un fichero alojado en Google Drive. Es muy probable que ese archivo no dure mucho tiempo en esa ubicación, pero sí lo suficiente como para permitir que varios de los usuarios que hayan recibido este correo lo descarguen.

Por la técnica usada, ya vista anteriormente en emails con supuestas facturas y pedidos adjuntos, todo apunta a que estamos ante un nuevo caso de infostealer, aunque por el asunto utilizado parecería que va más dirigido a usuarios particulares que a empleados de empresas. Sin embargo, no podemos descartar que algunos usuarios abran este correo en un dispositivo conectado a una red corporativa o donde se almacenen contraseñas para acceder a recursos del trabajo.

Conclusión

Si algo hemos comprobado a lo largo de todos estos años es la capacidad de adaptación que tiene los ciberdelincuentes, no solo en cuanto a las amenazas recibidas, sino también en las tácticas y engaños usados para hacernos caer en su trampa. Por ese motivo, conviene revisar a fondo todos los correos que recibamos sin haber sido solicitados, aunque provengan de fuentes confiables, y contar con soluciones de seguridad capaces de detectar y eliminar estas amenazas antes de que infecten nuestro sistema.