Comienza una nueva semana y los ciberdelincuentes saben que muchos usuarios trabajando en sus empresas van a abrir sus bandejas de correo para responder a los mensajes acumulados durante el fin de semana. Por ese motivo no es extraño que veamos campañas de propagación de todo tipo de amenazas un lunes, aunque, desde hace meses, los infostealers o ladrones de información han cobrado especial protagonismo.

Revisando nuevos pedidos

Entre la vorágine de correos electrónicos que un empleado que trabaje en un departamento de contabilidad o administración de una empresa típica española, es muy probable que se cuelen emails breves y directos que inviten a abrir una supuesta factura, pedido o presupuesto adjunto al mensaje. Lo ideal en esta situación es detenerse a revisar el remitente e, incluso si es alguno de nuestros clientes o proveedores, pararse a pensar si realimente estamos esperando un correo suyo para no comprometer la seguridad de nuestro sistema abriendo ficheros sospechosos o pulsando sobre enlaces maliciosos.

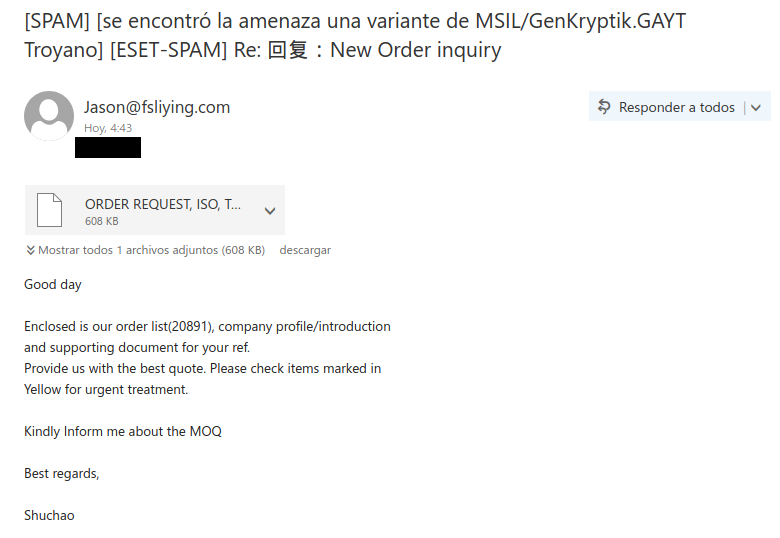

En el correo que analizamos hoy vemos como los delincuentes no se han molestado en traducir del inglés el cuerpo del mensaje (luego comprobaremos que esto se debe a que se trata de una campaña internacional) y que el fichero que se adjunta no es lo que parece ser. Para empezar, está en formato comprimido RAR, señal de que no se quiere delatar la extensión verdadera de dicho fichero.

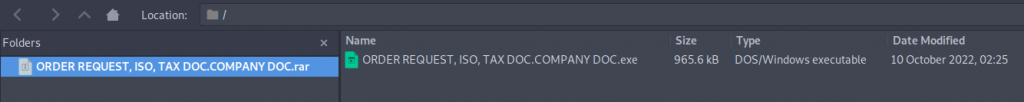

Sin embargo, al descomprimir el archivo comprobamos cual es su extensión real, tratándose en esta ocasión de un archivo ejecutable cuya fecha de última modificación es apenas un par de horas antes del envío de este correo. Esto es algo bastante común en algunas campañas donde los delincuentes preparan las muestras que van a utilizar y las empiezan a enviar tan pronto como las tienen listas.

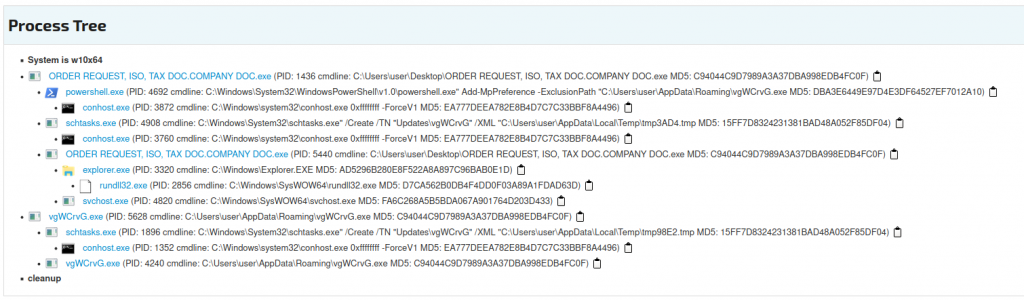

En lo que respecta a la cadena de ejecución de esta amenaza, vemos como se sigue un procedimiento habitual donde los delincuentes ubican el payload del malware en una carpeta del sistema y modifican valores en el sistema para conseguir persistencia aun tras el reinicio de la máquina infectada.

De esta forma, el malware consigue estar ejecutándose de forma constante y realizar la tarea para la cual ha sido programado. En esta ocasión estamos ante un nuevo caso del conocido ladrón de información Formbook, el cual se encarga de robar credenciales almacenadas en varias aplicaciones de uso cotidiano en una empresa tales como navegadores de Internet, clientes de correo, clientes FTP o VPNs, por poner algunos ejemplos.

Una vez recopilada esa información el malware tiene que enviarla a alguno de los servidores configurados por los delincuentes y que suelen alojar webs legítimas que han sido comprometidas previamente por no contar con unas medidas básicas de seguridad. El malware también puede recibir comandos adicionales que le permitan, por ejemplo, realizar capturas de pulsaciones del teclado, descargar archivos adicionales, realizar capturas de pantalla, apagar o reiniciar el sistema infectado o ejecutar comandos de forma remota.

Varios de los dominios usados por los atacantes para alojar estos centros de mando y control son detectados por las soluciones de seguridad de ESET, además de detectar el fichero adjunto al correo como una variante del troyano MSIL/GenKryptik.GAYT.

Con respecto a la campaña en sí, se ha detectado en varios países, aunque el mayor número de detecciones por el momento se ha observado en España. El hecho de que el correo estuviese en inglés ya apuntaba a que los delincuentes no se han molestado en esta ocasión a realizar una campaña para un país en concreto, aunque esto es algo que puede cambiar de la noche a la mañana.

De cualquier forma, los usuarios y las empresas españolas siguen entre los objetivos favoritos de los delincuentes especializados en le robo de información, por lo que no debemos bajar la guardia y estar atentos siempre que recibamos uno de estos mensajes para no caer en su trampa.

Conclusión

Seguimos viendo como ciertas familias de infostealers copan las detecciones de este tipo de amenazas en nuestro país y, conociendo sus tácticas, no es difícil protegernos de estas amenazas si contamos con una solución de seguridad eficaz, podemos detectarlas e impedir que la seguridad de nuestra empresa se vea comprometida.