Hace tres semanas, miembros de iSIGHT Partners descubrieron un nuevo ransomware que cifra los documentos de las víctimas. Llamaron a esta nueva amenaza “TorrentLocker” y se propaga mediante mensajes de spam que contienen un enlace a una página de phishing, donde se le pide al usuario que descargue y ejecute “información para el rastreo de un envío”. En agosto, solo los australianos eran víctimas de las páginas falsas de Correo Australiano para el rastreo de envíos, pero eso ha cambiado.

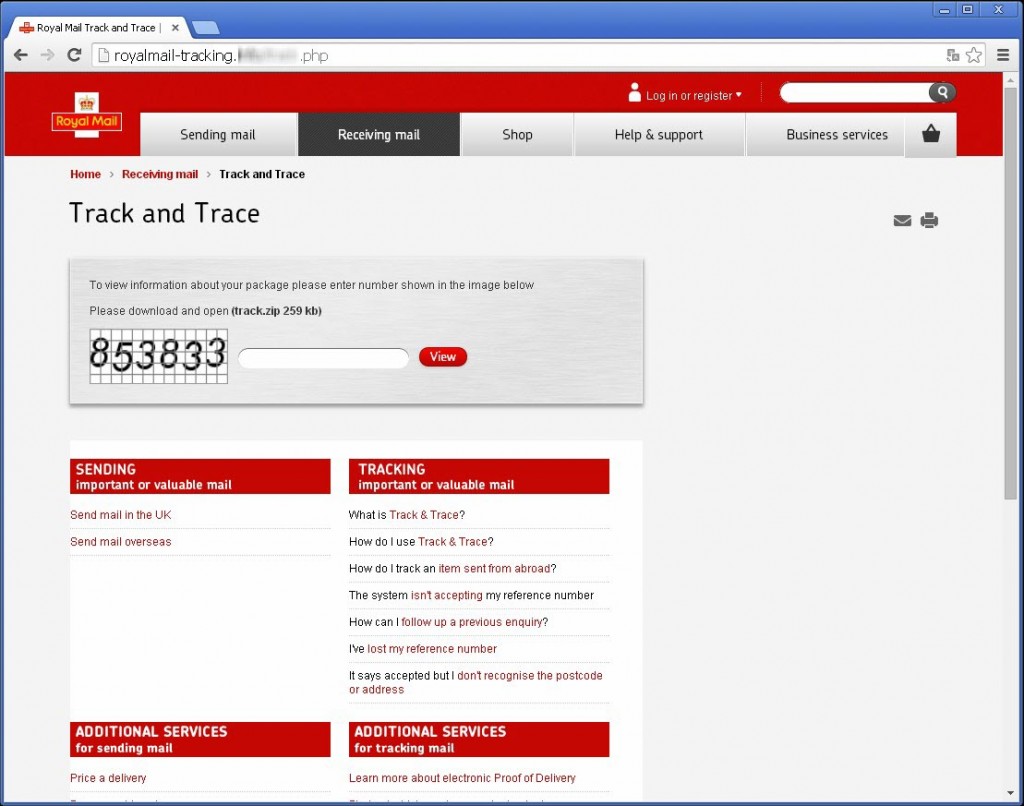

Mientras los investigadores de ESET rastreaban la nueva amenaza, encontraron que este grupo de delincuentes estaba dirigiendo sus ataques a nuevas víctimas. Los usuarios del Reino Unido deberían ser conscientes de que existen páginas falsas para el rastreo de envíos por Royal Mail, que siguen activas y están distribuyendo TorrentLocker:

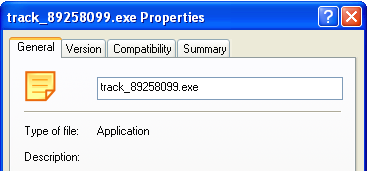

La táctica es la misma y consiste en introducir la comprobación CAPTCHA y luego hacer clic en un archivo comprimido .zip que contiene la carga ejecutable. Es interesante destacar que la página falsa de Royal Mail solo se mostrará si el visitante es de Reino Unido. El filtrado parece basarse en la dirección IP de la solicitud. Si la solicitud no proviene de una dirección IP de Reino Unido, la víctima será redirigida a google.com. Hay tres dominios nuevos que alojan la página falsa de Royal Mail:

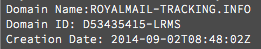

- royalmail-tracking.info

- royalmail-tracking.biz

- royalmail-tracking.org

Como se puede observar, la fecha de registro de estos dominios es el 2 de septiembre, lo que significa que esta campaña comenzó hace muy poco tiempo.

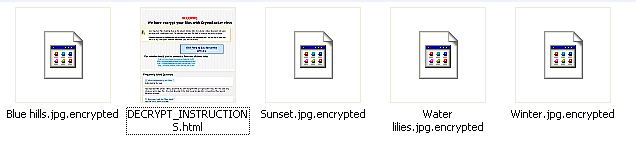

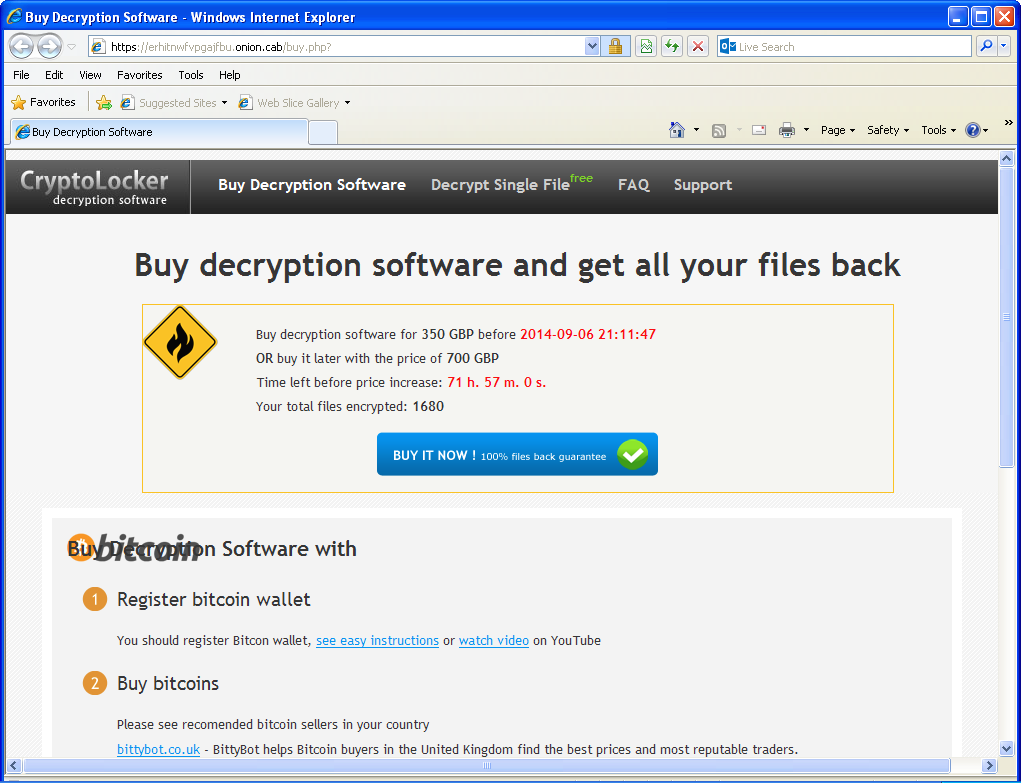

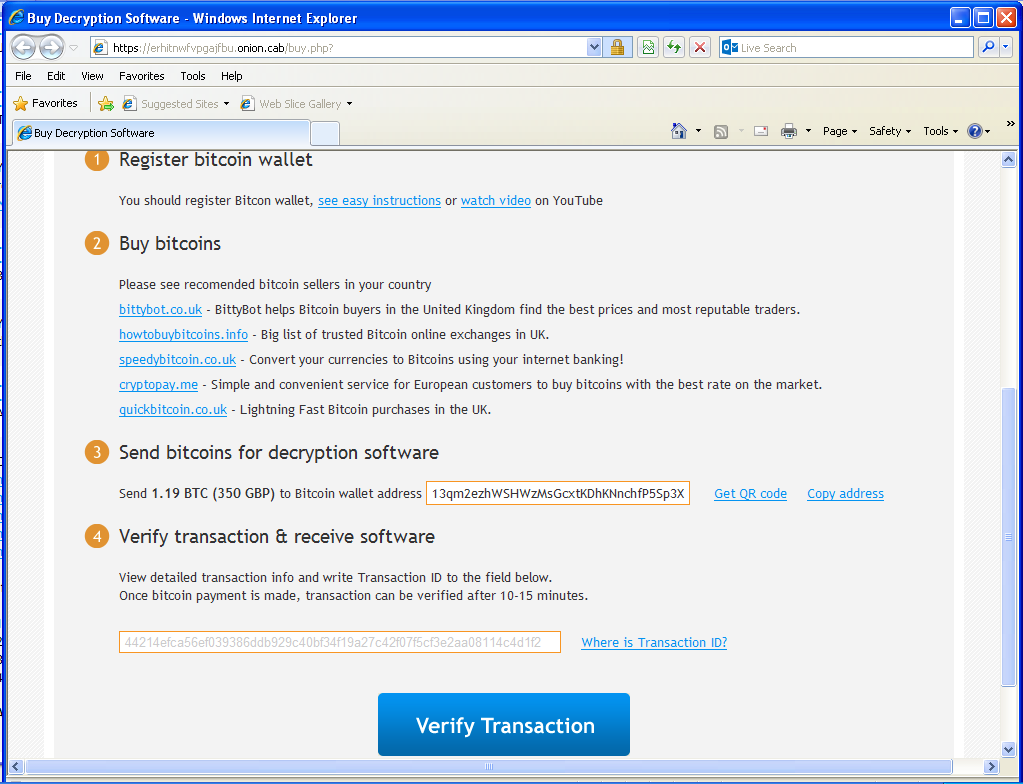

Una vez instalado, el malware cifra los documentos de las víctimas y les exige el pago de un rescate de 350 libras esterlinas si lo pagan dentro de las primeras 72 horas o de 700 si el pago es posterior. El pago se realiza mediante una transacción de bitcoins (1,19 o 2,38 bitcoins). Para ocultar su infraestructura, el servidor web se aloja en un host .onion en la red Tor.

Con el propósito de facilitarles a las víctimas el acceso a la página web, TorrentLocker suministra vínculos a nodos Tor2Web de modo que no necesiten instalar software adicional para acceder al sitio .onion. Es interesante señalar que door2tor.org, el nombre de dominio de uno de los nodos Tor2Web mencionados, se registró hace tan solo dos semanas. Quizá su único objetivo sea permitir que las víctimas de TorrentLocker contacten con el servidor que vende el software de descifrado:

A esta amenaza se le dio el nombre TorrentLocker porque usa la llave de registro de Windows correspondiente a la aplicación “Bit Torrent” para almacenar su configuración. No tiene ninguna relación con el protocolo BitTorrent.

El rastro de las Bitcoins

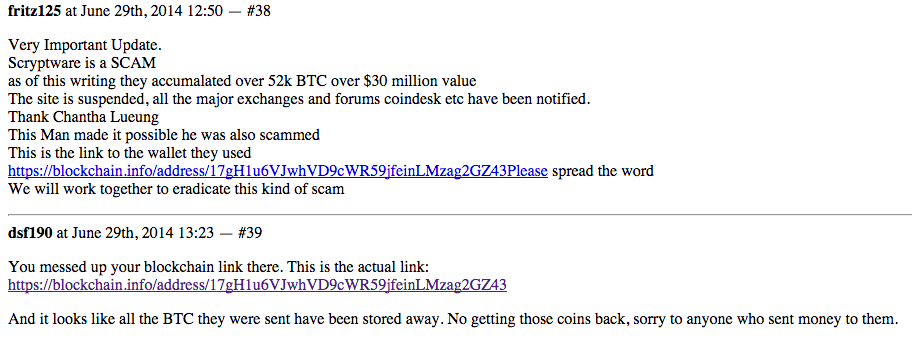

Como descubrieron en iSIGHT Partners, la variante australiana que analizaron exigía enviar las Bitcoins a 15aBFwoT5epvRK69Zyq7Z7HMPS7kvBN8Fg. En nuestro caso, la dirección para las bitcoins cambia a 13qm2ezhWSHWzMsGcxtKDhKNnchfP5Sp3X. Si se observan las transacciones entre ambos monederos, luego se transfieren a 17gH1u6VJwhVD9cWR59jfeinLMzag2GZ43.

A partir de marzo de 2014, este monedero de Bitcoin transfirió más de 82.272 bitcoins. Con el valor del Bitcoin en el momento de redactar este artículo situado en 480 dólares, el total de transacciones asciende aproximadamente a 40 millones de dólares estadounidenses. Este monedero ya estuvo asociado a otros fraudes en el pasado, incluyendo el robo de monederos y la venta de hardware falso para extracción de Bitcoins. No sabemos si la banda de TorrentLocker es la propietaria de esta cuenta, o si se trata de algún tipo de servicio de intercambio utilizado por distintos grupos.

Las soluciones de seguridad de ESET detectan esta amenaza como Win32/Filecoder.NCC o Win32/Injector.

Hashes SHA-1

- 491C8276667074B502BD98B98C74E4515A32189B (exe)

- 46A2426D7E062E76D49707B58A5DF28547CBC0F4 (zip)

- 7C62651C5F4CB1C780C8E9C4692F3BF24208A61E (exe)

Traducción y adaptación del post de Marc-Etienne M.Léveillé en We Live Security.

Créditos imagen: ©Hesterjenna Photography/Flickr