Hacía tiempo que no comentábamos en este blog la aparición de una nueva vulnerabilidad en algún producto de Adobe, y no precisamente porque no hubiera ninguna (más bien se convirtió en algo cotidiano y dejaron de tener interés). Sin embargo, recientemente hemos conocido la existencia de un nuevo exploit para Adobe Flash Player que ha sido usado por Corea del Norte contra sus vecinos del sur.

Uso de Word como vector de ataque

Cuando se analiza un incidente de este tipo, uno de los primeros puntos que intenta averiguarse es cuál ha sido el vector de infección utilizado. Según los datos aportados por el investigador Simon Choi, la vulnerabilidad en Flash Player descubierta habría sido embebida en documentos de Microsoft Word y utilizada por agentes norcoreanos desde mediados de noviembre de 2017 para atacar a sus homónimos del sur, encargados de realizar investigaciones sobre Corea del Norte.

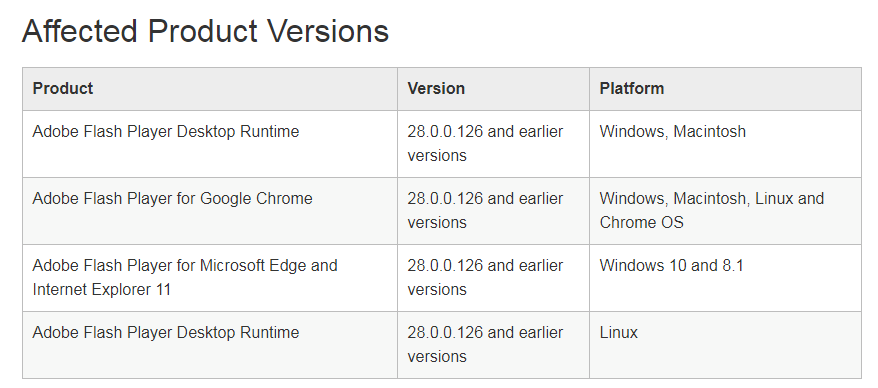

El centro de respuesta ante incidentes de Corea del Sur ha emitido un comunicado con detalles sobre esta vulnerabilidad, indicando que las versiones afectadas de Flash Player incluyen tanto las de escritorio como las de los navegadores Chrome, Microsoft Edge e Internet Explorer para Windows, MacOS, Linux y Chrome OS. Por lo que se dice en este aviso, la última versión 28.0.0.137 y anteriores son vulnerables, y en el momento de escribir este artículo aún no hay una actualización disponible.

El mismo CERT también parece confirmar la inclusión de un fichero SWF de Flash en un documento de Word como vector de ataque. De esta forma, y tal como hemos visto en múltiples ataques dirigidos anteriores, se suele utilizar el correo electrónico como mecanismo de envío de este documento de Office malicioso, con un asunto que despierte el interés del objetivo para así conseguir que lo abra.

Respuesta de Adobe y medidas a tomar

Tras conocerse la existencia de esta vulnerabilidad, Adobe ha reaccionado reconociendo su existencia y su utilización en ataques dirigidos y, que se sepa de momento, limitados a usuarios de Windows. Así mismo, ha establecido el próximo lunes 5 de febrero como la fecha en la que publicará una nueva versión de Flash Player que corrija esta vulnerabilidad.

A pesar de haberse descubierto esta vulnerabilidad siendo aprovechada solamente en la península de Corea, es perfectamente posible que se utilice en otros ataques a objetivos ubicados en otras regiones. Es incluso probable que se hayan realizado ataques aprovechando esta vulnerabilidad en otros países, pero que aún no lo sepamos.

Respecto a las recomendaciones para evitar ser víctima de ataques que se aprovechen de esta vulnerabilidad, el CERT de Corea recomienda a los usuarios que utilicen Firefox como navegador en lugar de Internet Explorer.

Por su parte, desde Adobe se recuerda que, empezando en la versión 27 de Flash Player, los administradores de un sistema tienen la posibilidad de configurar el comportamiento de esta aplicación en Internet Explorer, avisando al usuario mediante un mensaje antes de ejecutar contenido potencialmente peligroso.

Además de estos consejos, siempre es recomendable activar la vista protegida en documentos de Office para evitar que se cargue contenido potencialmente malicioso. No obstante y dado que Flash está ya siendo abandonado, lo más seguro es desinstalar completamente este software en el caso de que no sea estrictamente necesario.

Conclusión

A pesar de que Adobe ya le puso fecha de caducidad a Flash Player, esta aplicación sigue estando presente en muchos sistemas. Muchas veces, los propios usuarios no saben ni siquiera que la tienen instalada, seguramente heredada desde hace años a pesar de que su utilidad a día de hoy es bastante limitada.

Por eso es recomendable realizar inspecciones periódicas de todo lo que tenemos instalado en nuestro sistema, actualizando aquellas aplicaciones que dispongan de versiones más recientes y desinstalando aquellas que ya no utilicemos, pero que pueden servir como puerta de entrada a varios ataques.