Cuando a mediados de 2015 apareció la noticia de la filtración de más de 400 GB de información relacionada con el grupo especializado en el desarrollo de herramientas de vigilancia y espionaje Hacking Team, se produjo un gran alboroto. No solo por la cantidad de datos robados y puestos a disposición de todo aquel al que le interesase echar un vistazo, sino también por conocer cuáles eran los clientes de estos.

Hacked Team

Muchos pensaron que este incidente provocaría la desaparición de este grupo que, desde 2003, venía desarrollando herramientas de espionaje y vendiéndolas a aquellos gobiernos y agencias de seguridad que estuviesen dispuestos a pagar sus tarifas. Entre sus herramientas destacaba la conocida como RCS (Sistema de Control Remoto) que permitía extraer ficheros desde un dispositivo, interceptar emails y mensajería instantánea, así como también activar remotamente la cámara y el micrófono.

Este tipo de herramientas son usadas tanto por delincuentes como por agencias de seguridad, pero también por regímenes opresivos tal y como se comprobó con la masiva filtración de datos. Con un incidente de seguridad así, lo normal es que la empresa hubiese desaparecido del mapa y no hubiéramos vuelto a saber de ella nunca más, pero parece que el grupo Hacking Team se resiste a morir.

Las investigaciones llevadas a cabo por ESET recientemente han descubierto nuevas muestras de la herramienta de vigilancia desarrollada por este grupo en meses posteriores al incidente de seguridad sufrido en 2015. Según estas investigaciones, se ha descubierto el uso de la herramienta RCS en al menos 14 países, y que esta se encuentra en continuo desarrollo.

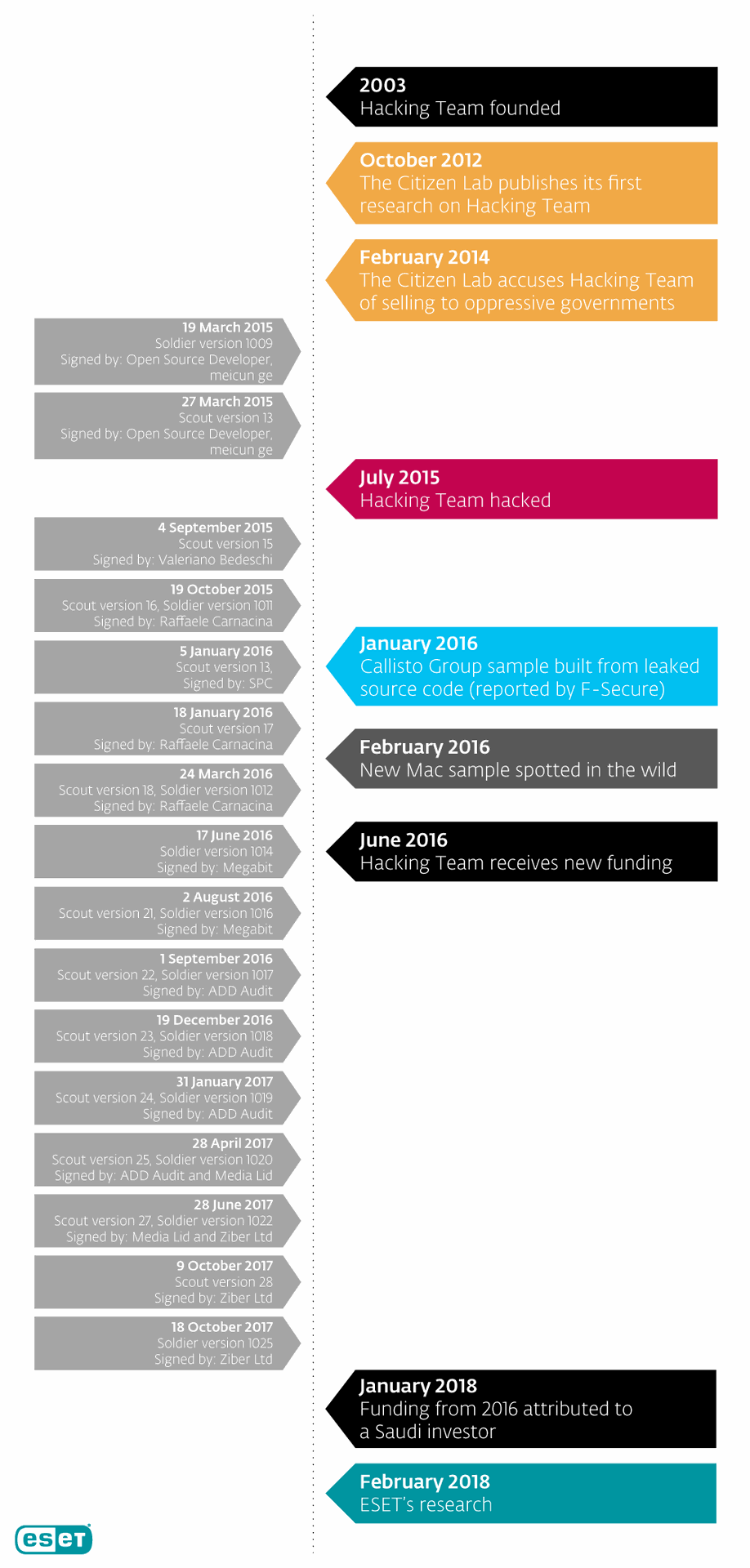

Pasados seis meses tras la filtración de datos se detectó una nueva variante del spyware desarrollado para sistemas MacOS. Asimismo, un año tras el incidente, Hacking Team recibió una importante inversión de parte de la empresa Tablem, lo que provocó que se hiciera con un 20% de la empresa y provocara cambios en su directiva. Aunque esta empresa tiene su base en Chipre, recientes investigaciones sugieren que tiene lazos con Arabia Saudí.

El resurgimiento del grupo

El descubrimiento de una nueva variante de la herramienta RCS con un certificado digital válido no visto hasta el momento ha provocado que se investigue la recuperación tanto financiera como operativa de este grupo. Numerosas empresas de seguridad han seguido la pista a Hacking Team durante los últimos años, y entre ellas destacamos la labor conjunta realizada por investigadores de ESET y de Citizen Lab.

Esta investigación ha permitido descubrir nuevas muestras de las herramientas de espionaje desarrolladas después del incidente de mediados de 2015, todas ellas modificaciones leves de las desarrolladas antes de la filtración y con fechas de compilación comprobada entre septiembre de 2015 y octubre de 2017. Además, el análisis detallado de este software ha permitido deducir que fue desarrollado por el mismo grupo en lugar de por diferentes personas desarrollando sus propias versiones a partir del código filtrado.

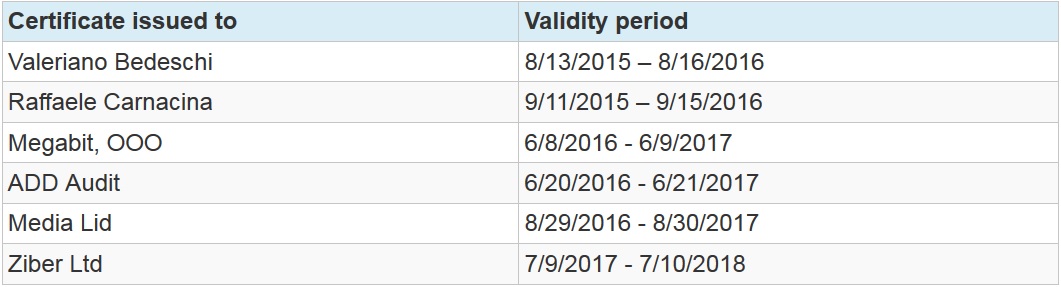

Uno de los principales indicadores que apoya esta deducción es la secuencia de certificados digitales utilizada para firmar las muestras, ya que se encontraron seis certificados distintos usados sucesivamente. Entre estos certificados encontramos cuatro emitidos por la empresa Thawte a cuatro empresas diferentes y dos a Valeriano Bedeschi (cofundador de Hacking Team) y a un tal Raffaele Carnacina.

Indicios que apuntan a la continuidad del grupo

Entre las técnicas empleadas por estas nuevas muestras de software espía encontramos la modificación de metadatos en el Android Manifest, para hacerlas pasar como software legítimo. Entre los nombres utilizados encontramos algunos como “Advanced SystemCare 9 (9.3.0.1121)”, “Toolwiz Care 3.1.0.0” and “SlimDrivers (2.3.1.10)”.

Además, los análisis han demostrado que estas muestras han estado utilizando técnicas de evasión (uso de VMProtect) para permanecer ocultas el máximo tiempo posible, algo que ya era común en las herramientas desarrolladas antes de la filtración. A pesar de que estas técnicas podrían haber sido implementadas por cualquiera que se hiciera con el código fuente de las herramientas, existen pruebas adicionales que apuntan a los desarrolladores de Hacking Team.

Una de ellas es la continuación de la numeración de las diferentes versiones allí donde se habían quedado cuando la empresa sufrió la filtración de datos. Además de seguir con los mismos patrones, también se mantuvieron ciertos hábitos como el de compilar sus payloads, de nombre Scout y Soldier, de forma consecutiva y a menudo el mismo día. Por si fuera poco, el análisis de las nuevas herramientas ha desvelado que los cambios realizados a partir de la fecha de la filtración están realizados por alguien familiarizado con el código y estilo de programación de Hacking Team.

Según los investigadores de ESET, existen más pruebas que demuestran que miembros de Hacking Team están detrás de estas nuevas versiones. No obstante, no se ha querido dar detalle sobre estas para no entorpecer en el seguimiento de las actividades de este grupo.

En lo que respecta al vector de ataque utilizado por estas nuevas variantes de las herramientas de espionaje, al menos en dos ocasiones se detectó el spyware en un archivo ejecutable camuflado como un falso PDF, con la vieja técnica de utilizar varias extensiones y adjunto a un correo electrónico dirigido a las víctimas. Para evitar levantar sospechas, los ficheros adjuntos tienen nombres que no levantan sospechas al ser recibidos por sus víctimas.

Conclusión

Esta investigación que aún sigue en curso permite demostrar casi con total certeza que la gran mayoría de muestras del software de Hacking Team analizadas tras la filtración en julio de 2015 siguen siendo obra del mismo equipo de desarrolladores. Además, se ha comprobado que estas versiones actualizadas del software están operando en 14 países, lo que indica que Hacking Team sigue siendo un grupo valorado por varios gobiernos en materia de espionaje.