El siguiente es un artículo traducido y adaptado del que ha publicado nuestro compañero Robert Lipovsky en WeLiveSecurity.

El pasado mes de septiembre informábamos sobre un nuevo troyano bancario llamado Hesperbot (detectado por las soluciones de seguridad de ESET como Win32/Spy.Hesperbot ). Los creadores de esta amenaza siguen activos y durante el noviembre han desarrollado nuevas variantes que vamos a analizar en el siguiente post.

Nuevos objetivos: Alemania y Australia

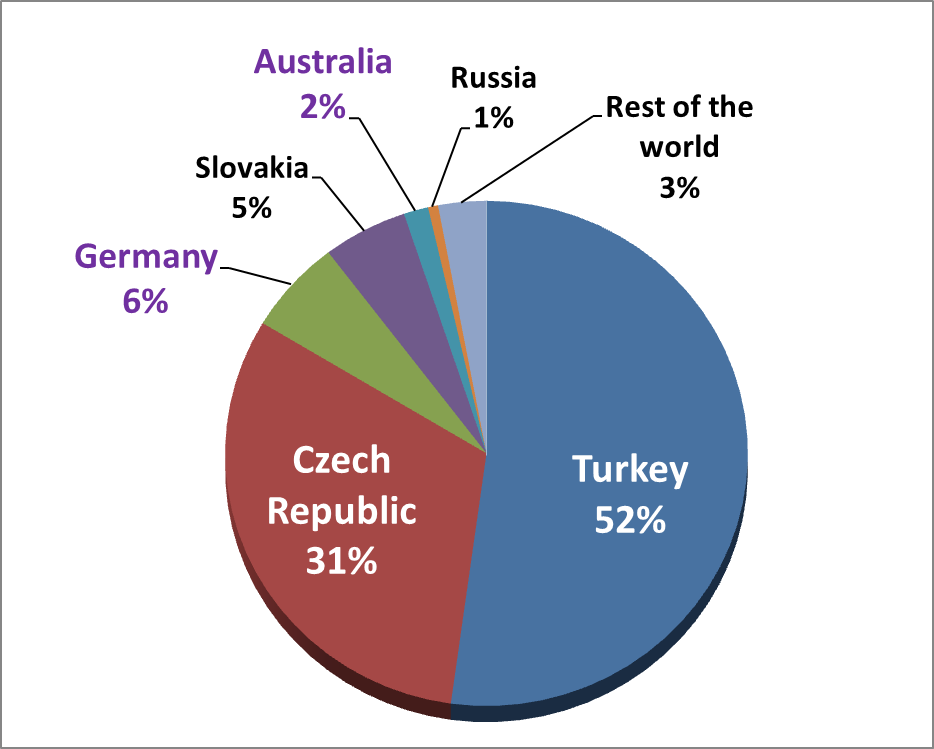

La distribución geográfica de las infecciones por Hesperbot se han concentrado en unos cuantos países, debido principalmente al hecho de que los correos fraudulentos suplantan a instituciones de confianza en los países afectados (p.ej. servicio postal o ISP) y sigue siendo el principal vector de infección.

Tal y como sospechábamos, no paso mucho tiempo hasta que los atacantes empezaron a buscar nuevos objetivos en usuarios de banca online de otros países. Además de los cuatro países en los que inicialmente se detectó esta amenaza (Turquía, República Checa, Portugal y Reino Unido) en noviembre descubrimos nuevas versiones de Hesperbot que apuntaban a Alemania y Australia.

Mientras tanto, nuevas oleadas de infecciones continuaban en la República Checa y los scripts de inyección web (que no estaban presentes previamente) se añadieron a los ficheros de configuración para la botnet Checa. El siguiente gráfico muestra las detecciones de Hesperbot en noviembre clasificadas por país.

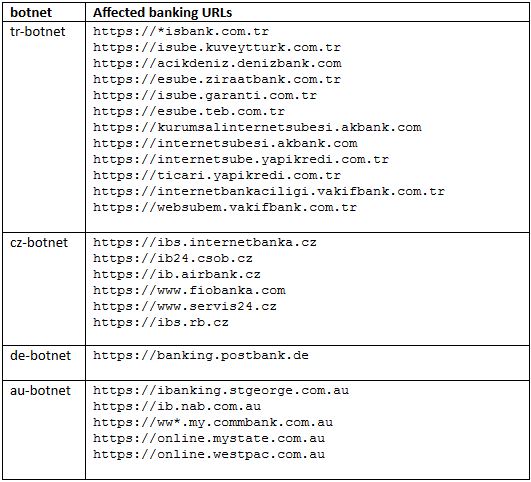

Archivos de configuración. Bancos objetivo

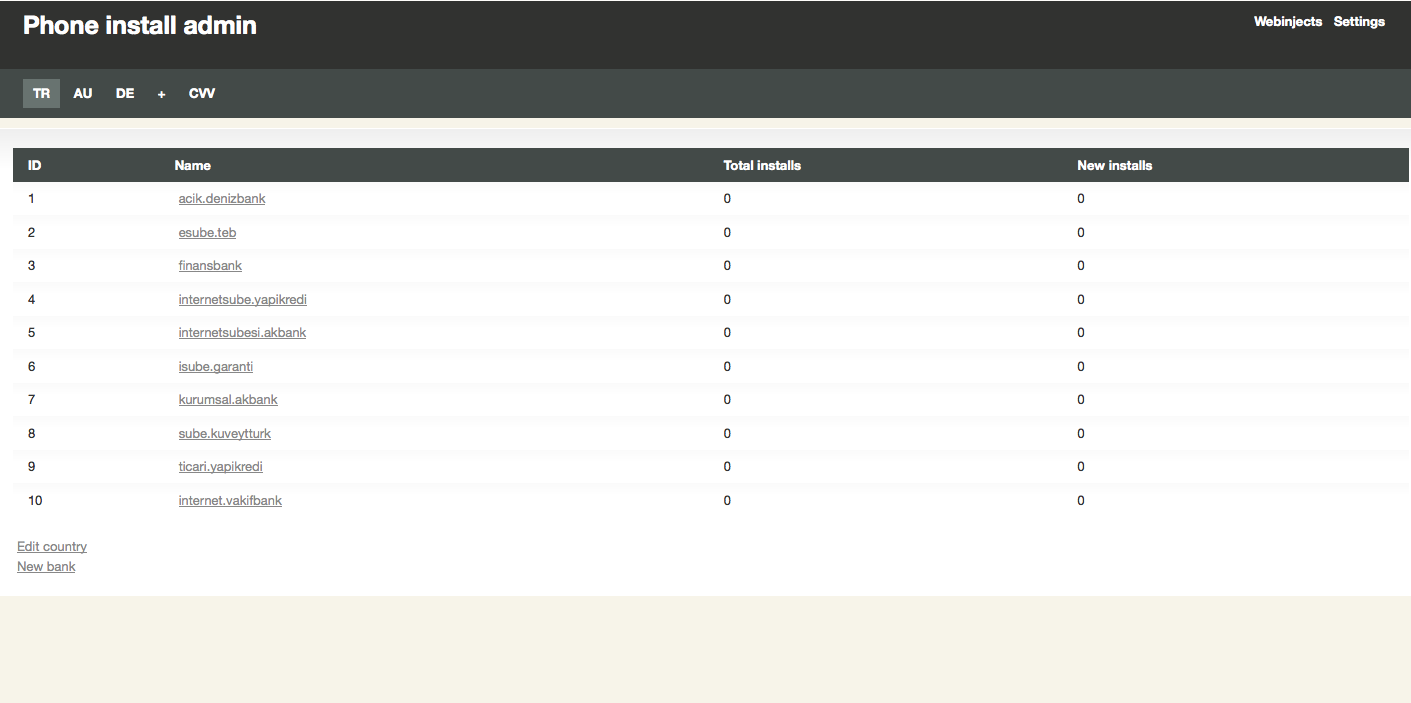

La arquitectura modular y el modus operandi de la amenaza siguen sin cambios. El fichero de configuración proporcionado determina que URL debe ignorar el recopilador de formularios (todas las demás peticiones HTTPS POST son capturadas con la intención de recopilar credenciales de acceso a la banca online), las URL que deben activar la captura de vídeo (tanto como método para saltarse la protección ofrecida por los teclados virtuales y también como forma rápida para el operador de la botnet de ver el balance de la cuenta de la víctima sin tener que registrarse) y define las inyecciones web en un formato similar a Zeus o SpyEye. La siguiente tabla muestra las direcciones de los bancos online afectados obtenida de los archivos de configuración más recientes.

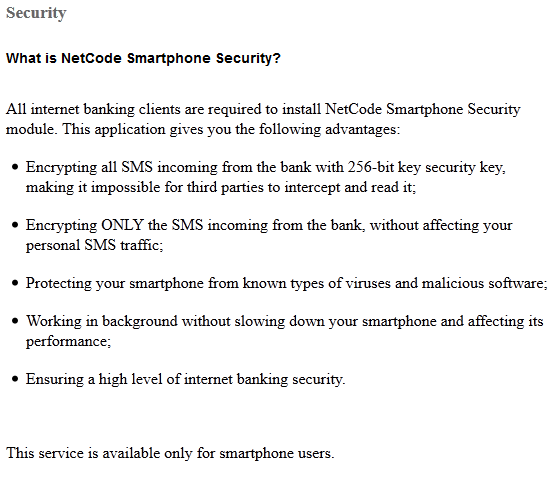

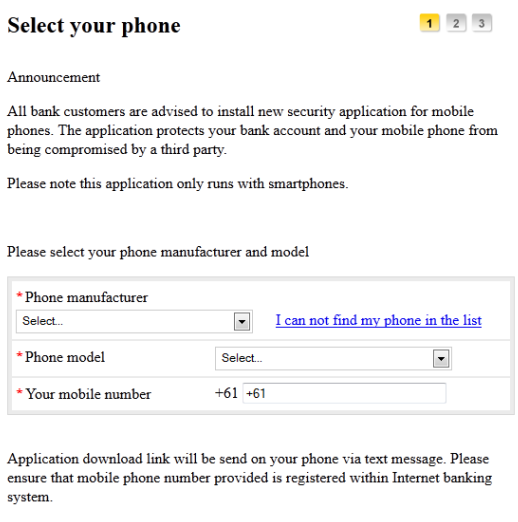

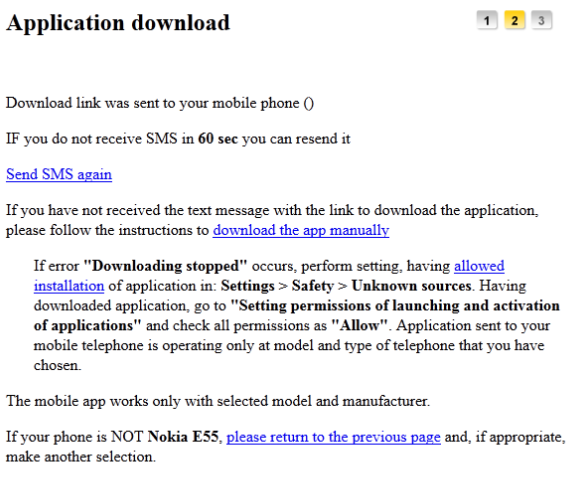

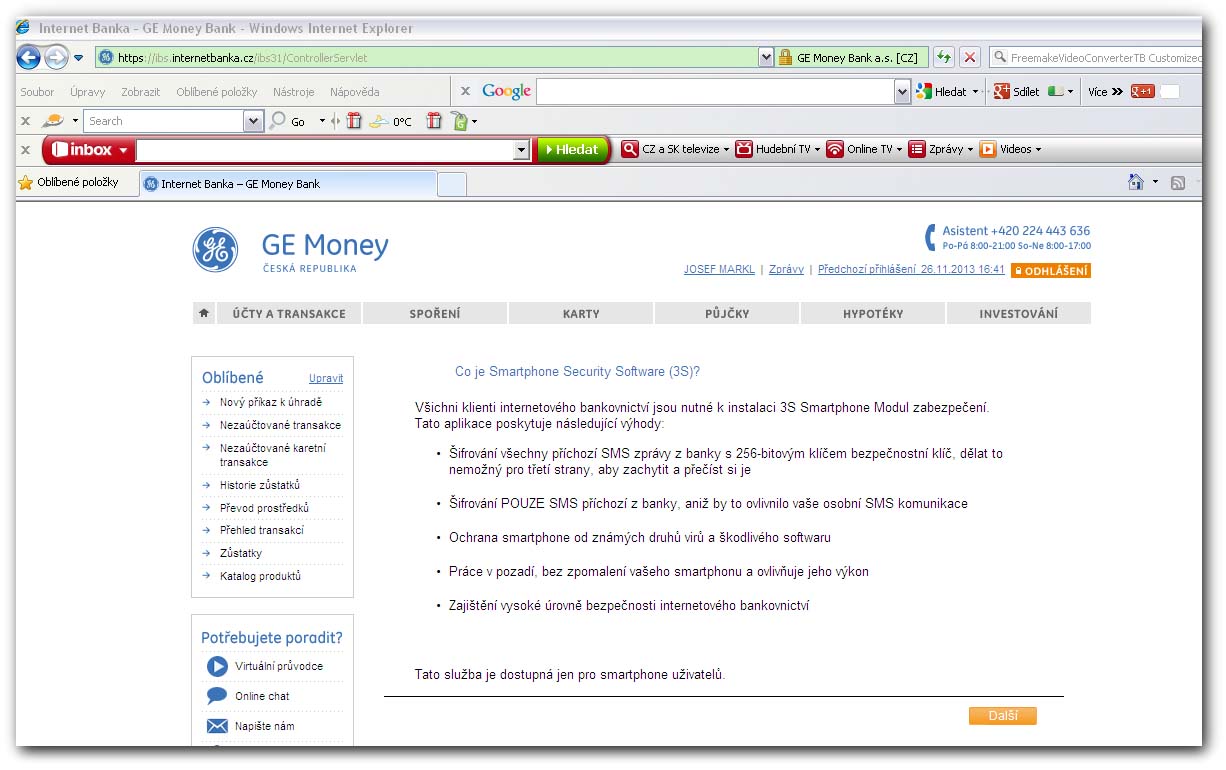

Los formularios web inyectados, a través de los cuales los atacantes intentan engañar a la víctima para que instale el componente móvil, tienen el siguiente aspecto:

Nótese que las capturas de pantalla anteriores han sido realizadas sin el formato CSS, específico para las webs de cada banco. A continuación vemos un caso real de inyección web en la URL de un banco checo:

Nuevos módulos para bloquear procesos y robar Bitcoines

En nuestros artículos anteriores donde analizamos técnicamente esta amenaza (parte 1 y parte 2) describimos a los módulos individuales de Hesperbot y su funcionalidad. La última versión del troyano utiliza ahora dos nuevos módulos.

El primero de ellos, gbitcoin, intenta robar los siguientes ficheros y enviarlos al servidor C&C:

- %APPDATA%\Bitcoin\wallet.dat

- %APPDATA%\MultiBit\multibit.wallet

Estos ficheros representan los monederos de Bitcoin que almacenan las claves privadas del cliente original de Bitcoin y MultiBit, respectivamente. Con al valor actual de Bitcoin por las nubes, la decisión de añadir este módulo es muy comprensible. Podemos encontrar noticias relacionadas con el robo de Bitcoines en nuestro blog y consejos para proteger nuestro monedero de monedas virtuales en la Bitcoin wiki.

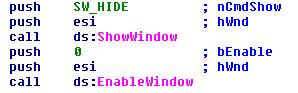

El Segundo módulo es quizás el más interesante. Sus acciones están determinadas por el fichero de configuración de Hesperbot. Si las entradas correspondientes están presentes, el módulo puede:

- Suspender todos los hilos de un proceso específico y luego desactivar y ocultar todas sus ventanas visibles.

- Mostrar un mensaje usando la función MessageBox.

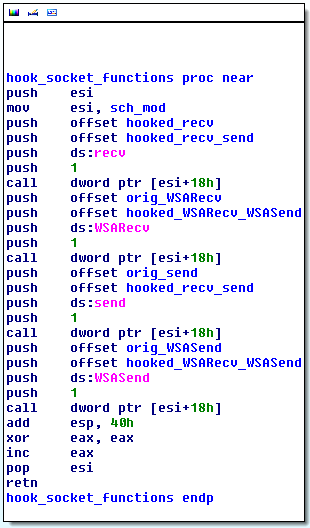

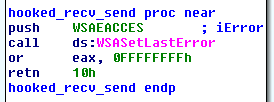

- Bloquear la comunicación con la red al anclarse en las funciones recv, WSARecv, recv, WSARecv, send, WSASend desde la librería WS2_32.dll durante un periodo de tiempo.

Las funciones ancladas simplemente devuelven el error WSAEACCESS . Nótese que para aplicar estos anclajes, Hesperbot utiliza el módulo auxiliar sch_mod .

Hasta ahora, no hemos encontrado ficheros de configuración que hagan uso de esta nueva funcionalidad. No obstante, un posible propósito sería bloquear las aplicaciones independientes de los bancos, ya que el troyano no podría tomar el control de las mismas. De esta forma el usuario se vería obligado a utilizar su navegador infectado.

Panel de administración de la botnet

Tuvimos la oportunidad de echar un vistazo al panel del C&C de Hesperbot:

Esta pantalla muestra los diferentes bancos afectados en un país en concreto y el número de instalaciones con éxito del componente móvil. Tal y como hemos mencionado previamente, el atacante engaña a la víctima para que instale el componente de reenvio de SMS a través de inyecciones web introducidas en la web del banco.

Nótese que este panel de administración muestra botnets de Turquía, Australia y Alemania.

Los operadores de Hesperbot están muy activos, causando pérdidas monetarias reales a los usuarios de la banca online y parece que aún no hemos escuchado al última palabra de este malware. Seguiremos monitorizando esta amenaza y os mantendremos informados de futuras actualizaciones o cambios.

Autores:

Anton Cherepanov

Robert Lipovsky

Listado de MD5 de las muestras analizadas:

dropper (DE-BOTNET) 04bbb39578d3fa76cab5c16367b9abe1c1a01106

dropper (AU-BOTNET) 3195768f3647b9ee99acc6dd484b997e4661b102

dropper (AU-BOTNET) 0563e9960abb703f72368fdf8ad8fcf641574898

gbitcoin_mod_x64.mod e1f7a1bb5e4991ca6c77f8fcb2a63df1ab84983c

gbitcoin_mod_x86.mod 43667df9e811863a5456a16b6bfd8ad59f7ff18c

procblock_mod_x64.mod daefe673cd1e7625831b3365602918b33b05dbe0

procblock_mod_x86.mod b1a2603c1850a07ea2f26780ea166ff69c0b39ad