A pesar del auge de los troyanos bancarios tanto en dispositivos móviles como en equipos de escritorio observado durante los últimos meses, los delincuentes no renuncian a utilizar tácticas más conservadoras. Así pues, se siguen observando casos de phishing bancario donde los delincuentes suplantan la identidad de un banco y dirigen al usuario a una web preparada para robar los datos que allí se introduzcan, casos como el que vamos a ver a continuación.

Email suplantando a Bankia

Este tipo de amenazas suelen empezar de la misma forma, mediante la recepción de un correo por parte de la víctima que pretende hacerse pasar por una comunicación legítima de la entidad bancaria suplantada. Dependiendo de los delincuentes y del interés mostrado a la hora de preparar los correos, estos resultarán más o menos convincentes.

En esta ocasión nos encontramos ante un email que no presenta graves faltas de ortografía ni frases incoherentes tal y como observábamos en los correos de phishing de hace unos años. Los delincuentes preparan estos correos para que a los usuarios les cueste diferenciarlos de los legítimos y además siempre incluyen un asunto que genera urgencia en el receptor del email, para tratar que baje la guardia.

En esta ocasión, dicho asunto es una supuesta suspensión de la cuenta bancaria, algo que puede producir que no pocos usuarios que tengan una cuenta en la entidad suplantada pulsen sobre el enlace proporcionado en el email a pesar de que, si revisamos el remitente, podemos observar como la dirección desde la que se envía el correo no aparenta tener relación con el banco.

Web de phishing

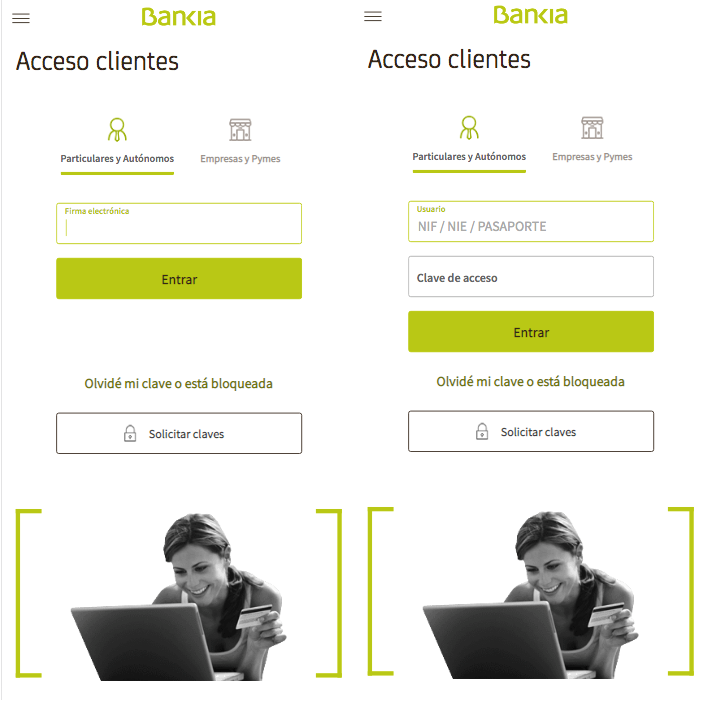

Al pulsar sobre el enlace proporcionado en el correo electrónico se nos redirige a una web que simula ser el acceso a clientes de la banca online. Si bien la web en sí es bastante similar a la que utiliza la entidad bancaria, la URL delata la procedencia maliciosa ya que podemos comprobar que el dominio al que redirige está alojado en servicio de hosting ruso.

Respecto al dominio utilizado podemos comprobar como los delincuentes se han molestado en obtener un certificado válido para conseguir el candado que asegura la privacidad de las comunicaciones entre el sistema del usuario y la web, pero no significa en absoluto que la web sea segura, como en esta ocasión. Además, podemos comprobar como este certificado se solicitó hace tan solo un día, lo que es otro síntoma habitual de que nos encontramos ante una web fraudulenta.

En el caso de que el usuario caiga en la trampa e introduzca tanto el usuario como la contraseña en los campos solicitados por los delincuentes se le dirigirá al siguiente paso donde ya se solicita la firma electrónica (medida de seguridad implementada por los bancos en los últimos años y el PIN de la tarjeta de crédito.

La solicitud del PIN puede parecer extraño ya que no se nos han solicitado los datos de la tarjeta asociada. Sin embargo, al pulsar sobre el botón “Validar” se nos conduce a la siguiente pantalla done, esta vez sí, ya se pide toda la información relacionada con la tarjeta de crédito, incluyendo su número, el mes y año de su caducidad y el CVV o código de verificación.

Ya por último y debido a las medidas de seguridad adicionales incorporadas por la mayoría de entidades bancarias durante los últimos meses para evitar precisamente el fraude con las tarjetas de crédito y las transferencias no autorizadas, los delincuentes solicitan el código de autentificación de doble factor que la víctima recibe en su dispositivo móvil y que permite a los atacantes realizar transferencias desde su cuenta o autorizar pagos con los datos de la tarjeta obtenidos previamente.

Como vemos, los delincuentes no se cortan un pelo a la hora de solicitar todos estos datos y si bien más de uno puede llegar a sospechar, no son pocos los usuarios que muerden el anzuelo y entregan todos los datos solicitados. De lo contrario, este tipo de campañas hace tiempo que hubieran dejado de resultar efectivas.

Actualización 1 de marzo: Además del ejemplo que acabamos de mostrar, durante el pasado fin de semana también hemos observado como se ha utilizado un dominio que se hacía pasar por un enlace oficial para descargar la aplicación móvil de Bankia pero que rediríga a la misma web adaptada a dispositivos móviles:

Conclusión

Tal y como acabamos de ver, el phishing tradicional sigue activo a pesar del auge de los troyanos bancarios y de las medidas de seguridad incorporadas en los últimos años. Para evitar caer en este tipo de trampas es importante aprender a reconocerlas y contar con una solución de seguridad que sea capaz de reconocer este tipo de suplantación de identidad y que nos permita operar con la banca online de forma segura.