[Actualización 07/11/14, 10:00 hs.: Palo Alto Networks informó que se ha encontrado una versión para Windows de WireLurker. Se trata de un archivo ejecutable de Windows que contiene la dirección del servidor C&C de WireLurker, muestra que, tras ser analizada, resultó ser una versión anterior de la amenaza. ESET la detecta como Win32/WireLurker.A]

Durante estos días se está generando mucho interés alrededor del malware Wirelurker y su capacidad para infectar sistemas operativos Mac OS X y robar además la información de un dispositivo iOS cuando lo conectemos por USB a la máquina infectada.

Una nueva amenaza para sistemas de Apple

Esta nueva familia de malware ha estado operativa desde hace al menos seis meses y ha tenido como objetivo a usuarios chinos de dispositivos Apple con sistemas operativos Mac OS X e iOS. Los investigadores de Palo Alto Networks responsables de este descubrimiento han publicado un detallado informe, de recomendada lectura, donde analizan a fondo esta nueva amenaza.

Entre las características de este malware, los investigadores destacan el alcance conseguido por los atacantes , además de otras características que lo hacen particular a la hora de instalar aplicaciones en dispositivos iOS con o sin jailbreak.

Los creadores de Wirelurker consiguieron troyanizar 467 aplicaciones de OS X y distribuirla a través de una tienda de terceros de aplicaciones para Mac en China conocida como Maiyadi App Store. Los investigadores calculan que estas aplicaciones se han descargado más de 350.000 veces en los últimos 6 meses y el número de usuarios afectados podría contarse por miles.

¿Cómo funciona Wirelurker?

Según los investigadores que han analizado esta amenaza, entre las finalidades de Wirelurker se encontraría la de estar pendiente de cuándo se conecta un dispositivo iOS a un Mac por USB e instalar aplicaciones de terceros o troyanizar aplicaciones existentes, aunque esto último solo se puede realizar en dispositivos con jailbreak.

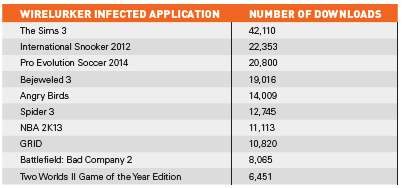

Este malware llega a los ordenadores Mac de los usuarios a través de aplicaciones descargadas desde tiendas de terceros, aplicaciones que muchas veces simulan ser versiones gratuitas de apps de pago y con mucho éxito entre los usuarios. A continuación vemos una tabla con las aplicaciones troyanizadas por Wirelurker más descargadas por los usuarios.

Estas aplicaciones troyanizadas cuentan con una interfaz de instalación un tanto peculiar y que hacen referencia a la conocida saga de películas “Piratas del Caribe”, muy probablemente haciendo referencia al software “pirata” descargado. Además de la aplicación troyanizada, se puede observar un generador de claves y un manual de usuario.

Si el usuario instala esta aplicación, Wirelurker empieza a actuar en el sistema y comienza a descargar ficheros maliciosos, librerías dinámicas y archivos de configuración antes de ejecutar la aplicación troyanizada. Algunos de estos ejecutables se anclan como procesos del sistema y se encargan de comunicarse con el centro de mando y control para comprobar si hay versiones nuevas del malware disponibles, habiéndose detectado hasta tres variantes diferentes durante los 6 meses en que esta amenaza ha estado activa.

Mientras tanto, otro de estos ejecutables maliciosos se encarga de revisar si hay algún dispositivo iOS conectado por USB al Mac infectado, además de comprobar si este dispositivo tiene realizado el jailbreak.

En el caso de que el dispositivo iOS que se conecte no tenga realizado el jailbreak, el malware solo instala aplicaciones que se descarga. No obstante, si el dispositivo tiene el jailbreak, se realiza una copia de ciertas aplicaciones al Mac, las troyaniza y las instala de nuevo en el dispositivo junto a otras aplicaciones maliciosas. Es en esta fase de la infección cuando el usuario puede darse cuenta de que han aparecido nuevos iconos en su dispositivo.

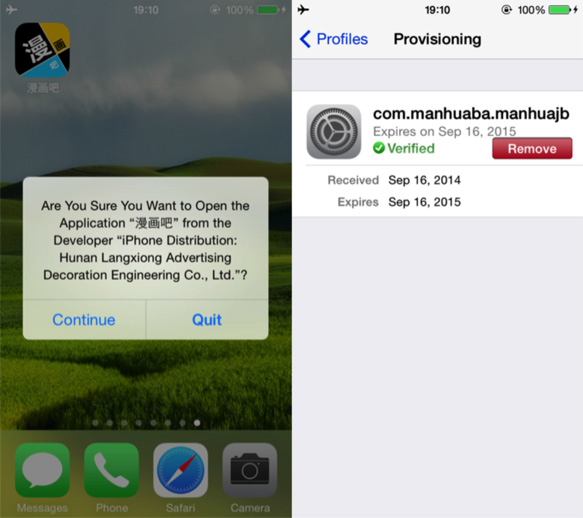

Es importante destacar que para instalar aplicaciones en iPhones que no tiene realizado el jailbreak los creadores de esta amenaza han hecho uso de la funcionalidad “Aprovisionamiento de la empresa” algo que permite saltarse las estrictas restricciones de Apple al crear un repositorio aparentemente legítimo, similar al que algunas empresas emplean para hacer que sus empleados solo instalen aplicaciones revisadas por el departamento técnico correspondiente. Esto deja en manos del usuario el aceptar o no la instalación de estas aplicaciones modificadas, algo que se ha demostrado no ser el mejor mecanismo de defensa ante el malware.

¿Qué buscan los creadores de Wirelurker?

La finalidad de los creadores de esta amenaza no está del todo clara. Los investigadores han podido averiguar que el atacante puede llegar a obtener una gran cantidad de información de los sistemas iOS y Mac OS infectados, pero aún no está claro el motivo ni el propósito. Además, debido a que el malware está buscando constantemente nuevas actualizaciones que amplíen sus capacidades, es posible que nos encontremos ante un proyecto todavía en desarrollo que aún no ha desvelado del todo sus posibilidades.

De momento se ha conseguido averiguar que Wirelurker puede extraer la siguiente información del dispositivo infectado:

- Número de teléfono

- Número del modelo

- Tipo del dispositivo y nombre de la versión

- ID de usuario de Apple

- UDID

- Dirección WiFi

- Información sobre el uso del almacenamiento

Estos datos podrían representar un interés en recopilar la máxima información posible de estos dispositivos y después usarla en ataques dirigidos. Aunque solo son conjeturas, esto sería perfectamente posible gracias a la infraestructura que han montado los delincuentes que se encuentran detrás de esta campaña de propagación de malware.

Protegiéndonos frente a estos ataques

A pesar de que Wirelurker parece afectar únicamente a usuarios de China, es posible que algunas de las técnicas usadas vuelvan a ser utilizadas de nuevo en otras amenazas con un objetivo más amplio. De hecho, Wirelurker usa varias técnicas probadas anteriormente por otros creadores de malware. Por eso es importante que tomemos las medidas adecuadas para protegernos:

- Podríamos pensar que lo más obvio sería no hacer jailbreak a nuestro dispositivo iOS y este sería un buen primer paso. No obstante, hay bastantes usuarios que aprovechan la libertad que el jailbreak les otorga. En ese caso, recomendamos que solo se usen fuentes contrastadas por la comunidad de Cydia y se evite almacenar información confidencial en ese dispositivo.

- Nunca deberíamos descargar aplicaciones en nuestro iPhone o Mac de tiendas de terceros que no sean de total confianza. De esta forma evitaremos la gran mayoría de ocasiones llevarnos una desagradable sorpresa en forma de troyano.

- Si queremos completar el paso anterior con una medida más restrictiva, podemos configurar Mac OS X para que solo se puedan descargar aplicaciones desde la Mac App Store y de las webs de desarrolladores autorizados por Apple.

- Si utilizamos una solución de seguridad en nuestro Mac podríamos llegar a detectar aplicaciones y conexiones maliciosas, evitando así comprometer la seguridad de otros dispositivos.

- Mantener actualizado tanto el sistema operativo de nuestro ordenador como de nuestro dispositivo iOS puede ayudarnos a mitigar este tipo de ataques si los desarrolladores cierran los agujeros de seguridad aprovechados por los atacantes.

- Es importante evitar conectar nuestro dispositivo a ordenadores u otros dispositivos que no sean de confianza. Esto incluye cargadores de baterías que podamos encontrar en centros de convenciones o aeropuertos, por ejemplo.

Conclusión

Sin duda, estamos ante una elaborada amenaza para sistemas Apple que aún tiene mucho que decir. Es probable que, gracias a la investigación realizada y que se ha sacado a la luz este malware, se puedan tomar medidas para evitar casos más graves y que afecten a un mayor número de usuarios en todo el mundo.

No obstante, la moraleja en este caso queda bastante clara. Lo barato suele salir caro y no deberíamos confiar ciegamente en aquellas tiendas de aplicaciones de terceros que nos prometen apps gratis cuando sabemos a ciencia cierta que estas apps tiene un precio porque, probablemente, estas apps lleven un regalo desagradable.