Los correos fraudulentos que suplantan a empresas de todo tipo, y que incluyen a entidades bancarias, son un clásico de las amenazas informáticas, aunque con el tiempo han ido adaptándose para resultar ser más efectivas. Desde hace algún tiempo, los delincuentes saben que los usuarios están más concienciados con este tipo de correos y, si bien queda mucho trabajo por hacer en ese campo, intentan mejorar en algún aspecto sus amenazas para seguir consiguiendo víctimas.

Análisis del email

Entre todos los casos de phishing, los orientados a suplantar la identidad de entidades bancarias conocidas son de los más clásicos. No obstante, con los años se han ido implementando medidas de seguridad para intentar hacer más difícil a los delincuentes que puedan robar las credenciales de los usuarios.

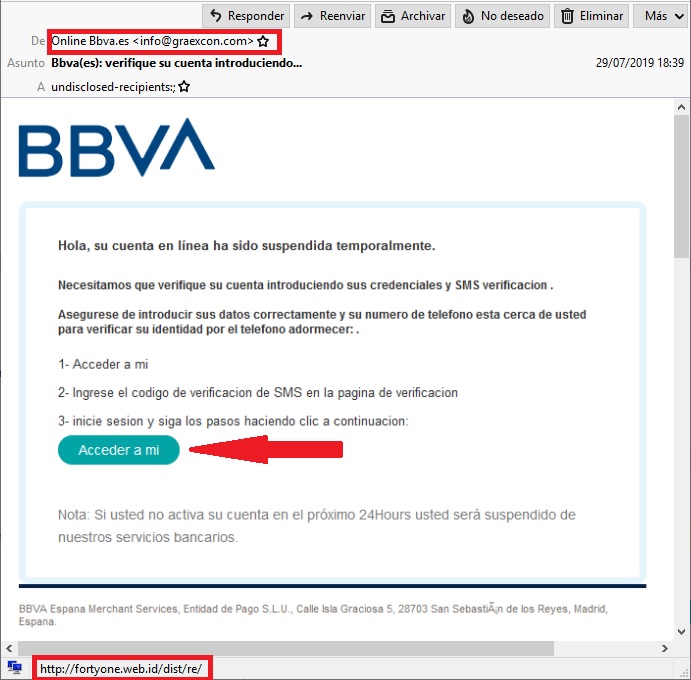

Por ello, este tipo de amenazas se han ido adaptando para tratar de ser más convincentes y sortear las medidas de seguridad implementadas. Como ejemplo tenemos un correo reciente que intenta suplantar a la entidad BBVA, tal y como ya hemos visto en numerosos casos anteriores.

Lo primero que debemos hacer al recibir uno de estos correos es revisar ciertos puntos clave que nos pueden indicar que estamos ante un caso de phishing de forma rápida y muy efectiva. Para ello comprobaremos el remitente y verificaremos si este tiene algo que ver con la empresa a quien dice representar mediante el correo. En este caso es fácil de comprobar, aunque aparezca la mención del BBVA, que el dominio del correo desde donde se envía este mensaje no tiene nada que ver con esta entidad.

Tras realizar este paso procedemos a inspeccionar el cuerpo del mensaje en sí ya que, en no pocas ocasiones, su redacción es realizada por individuos que no dominan el idioma y se basan en traducciones automáticas o de baja calidad. Es probable incluso que algunos términos se dejen en otra lengua, tal y como podemos comprobar en este ejemplo. Con esta sencilla inspección, la mayoría de usuarios debería ser capaces de identificar este correo como algo fraudulento, pero aún hay más señales que lo pueden confirmar.

Este tipo de correos suelen apremiar para que sus víctimas pulsen sobre algún enlace que las redirija a la web preparada para robar sus credenciales. En este caso podemos ver como el enlace se incluye dentro de un botón desde el cual se invita a acceder supuestamente a la cuenta de la víctima. Sin embargo, si nos fijamos en el enlace al que redirige realmente (mostrado en parte inferior del correo) veremos que nada tiene que ver con el BBVA.

Análisis de la web de phishing

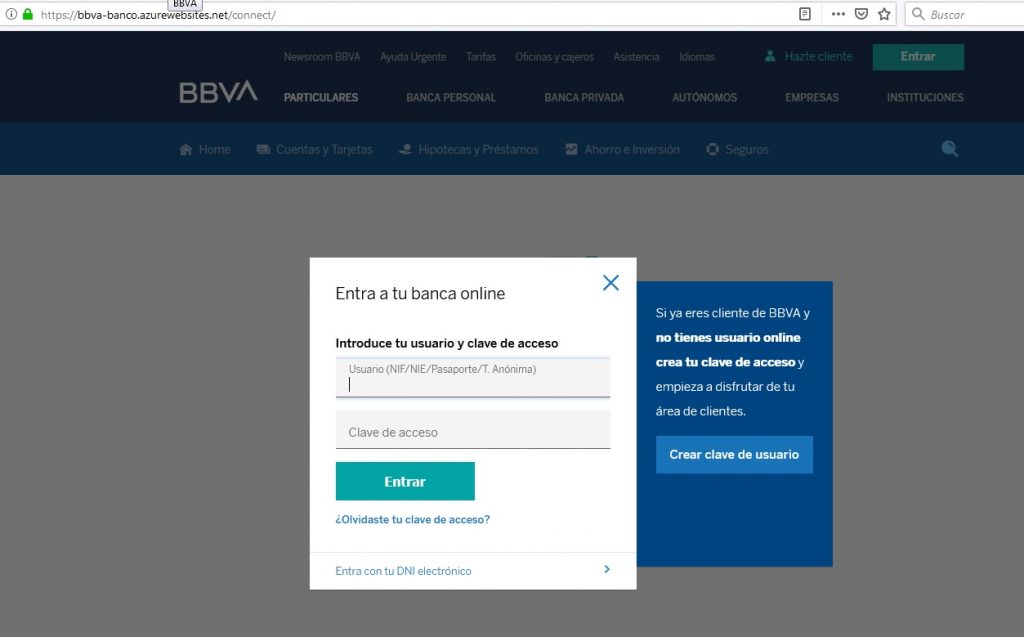

Cualquiera que prestara atención a los puntos mencionados anteriormente debería ser capaz de descartar este email y reconocerlo como phishing. Sin embargo, sigue habiendo usuarios impulsivos que clicarán donde no deben y accederán a la web preparada por los delincuentes. En esa web veremos que los delincuentes solicitan los datos de acceso a la cuenta online de las víctimas nada más acceder. Hemos de decir que por lo menos la plantilla está bastante actualizada y, tanto en el correo como en la web, se observa la imagen de marca que la entidad implementó no hace mucho.

Vamos a detenernos en este punto para analizar qué aspectos de esta web pueden delatar que estamos ante un sitio fraudulento. El punto clave se encuentra en el dominio utilizado que, aunque los delincuentes tratan de camuflar al incorporar el nombre de la entidad al mismo, vemos como realmente está alojado en una instancia de Microsoft Azure, algo que una entidad de tal calibre no mostraría en su dominio principal.

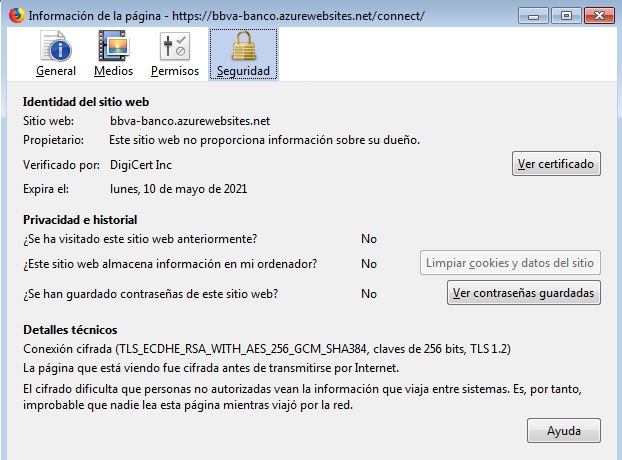

Luego tenemos el tema del certificado utilizado para verificar que la conexión entre el cliente y la web es segura. Esto no significa que la página en sí sea segura y es una interpretación errónea que la mayoría de usuarios sigue haciendo cuando ven un candadito verde al lado de la dirección de la web. De hecho, al pulsar sobre este icono veremos como se nos indica que, efectivamente solo lo relativo a la conexión es considerado como seguro.

Pero si buscamos más información sobre el certificado utilizado en esta web veremos que no se proporciona ninguna información acerca del propietario del mismo, algo muy extraño tratándose de una empresa tan importante.

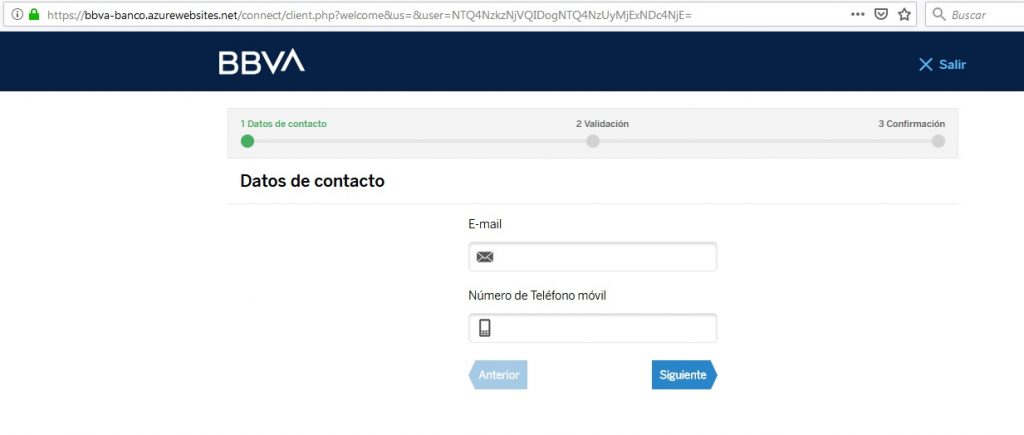

Si seguimos adelante con el proceso de acceso a la web veremos cómo, además de las credenciales, también se solicita tanto el email de la víctima como su número de teléfono. Esto tiene una explicación sencilla y es que estos son los medios o dispositivos a les que las entidades bancarias suelen enviar los códigos temporales de un solo uso para realizar según que operaciones mediante la banca online.

Los delincuentes conocen de sobra este proceso de seguridad y por ello solicitan estos datos para que, cuando ellos intenten acceder a la cuenta del usuario y el banco les pida el código, ellos lo requieran directamente a la víctima, ya que esta habrá recibido el código solicitado por los delincuentes en su email o en su teléfono. El usuario, por su parte, pensará que está introduciendo estos códigos de seguridad en la web legítima pero lo que estará haciendo es abrirle las puertas a los delincuentes para que realicen transferencias desde su cuenta bancaria.

Conclusión

Por mucho que los delincuentes introduzcan algunas novedades como las que hemos mencionado en este y otros artículos similares, a poco que un usuario se fije en los detalles es bastante fácil reconocer estos casos de phishing. Por eso conviene estar atentos y contar con alguna solución de seguridad con módulo antiphishing y protección específica para la banca online que bloquee los intentos de acceso a webs fraudulentas.