Desde hace tiempo venimos siguiendo la evolución del ransomware en sistemas Android. Tras ver cómo las primeras familias de ransomware combinaban los falsos antivirus con la habilidad de bloquear la pantalla de los dispositivos (por ejemplo Android Defender), el año pasado descubrimos Simplocker, el primer ransomware para Android que cifraba los ficheros de los usuarios. En esta ocasión, los investigadores de ESET han descubierto propagándose activamente el primer ransomware para Android que cambia el código PIN de nuestro dispositivo y lo bloquea.

En anteriores malware para Android de este tipo, la funcionalidad de bloqueo de pantalla se conseguía normalmente al mostrar la ventana avisando del secuestro del dispositivo de forma repetida. A pesar de que se incluían varios mecanismos de auto-defensa para asegurarse de que el usuario no podía acceder al dispositivo, no era especialmente difícil librarse de este malware mediante el desbloqueo del dispositivo usando el ADB (Android Debug Bridge) o desactivando los permisos de administrador y desinstalando la aplicación maliciosa en modo seguro.

Desafortunadamente, los creadores de malware han mejorado sus creaciones y con las nuevas variantes de ransomware bloqueadores de pantalla para Android, detectados por ESET como Android/Lockerpin.A, los usuarios ya no disponen de métodos efectivos para retomar el acceso a sus dispositivos si no cuentan con privilegios de root u otro método de gestión de la seguridad instalado, además de un reinicio de fábrica, algo que también eliminaría los datos almacenados.

Además, este ransomware utiliza un truco bastante desagradable para obtener y mantener los permisos de Administrador del Dispositivo para evitar la desinstalación. Este es el primer caso en el que hemos observado este método tan agresivo en malware para Android.

Análisis del ransomware

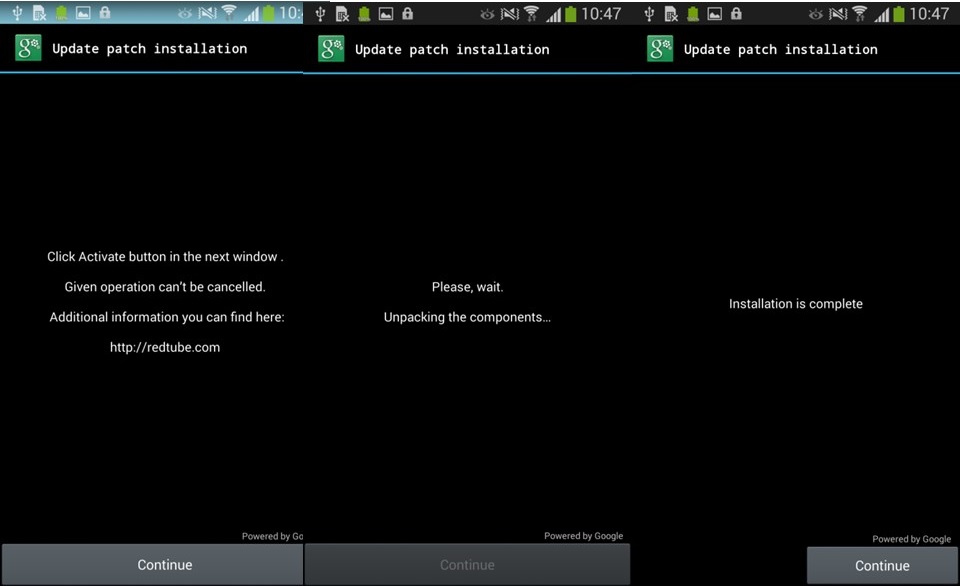

Tras una instalación satisfactoria, este malware intenta obtener permisos como Administrador del dispositivo. Este truco está siendo usado por los creadores de malware de Android cada vez más frecuentemente, algo que hace más difícil eliminar este tipo de infecciones. Las versiones anteriores de esta familia de Android/Locker conseguían obtener privilegios de la misma forma que lo hacen otras familias de troyanos, confiando en que el usuario proporcionaría voluntariamente permisos de administrador a la aplicación maliciosa.

No obstante, en las últimas versiones, este tipo de malware obtiene permisos de administrador en el dispositivo de una forma mucho más sigilosa. La ventana de activación se superpone con la del troyano y simula ser la instalación de un parche de actualización. Conforme la víctima pulsa sobre las ventanas que aparecen en esta aparentemente inocua instalación, están activando a su vez y sin saberlo los privilegios del administrador del dispositivo en la ventana que no se ve.

Tras pulsar sobre los botones proporcionados el dispositivo del usuario se encuentra condenado, puesto que la aplicación maliciosa que contiene el troyano ha obtenido permisos de administrador de forma silenciosa y puede bloquear el dispositivo e, incluso peor, configurar un nuevo código PIN para la pantalla de bloqueo.

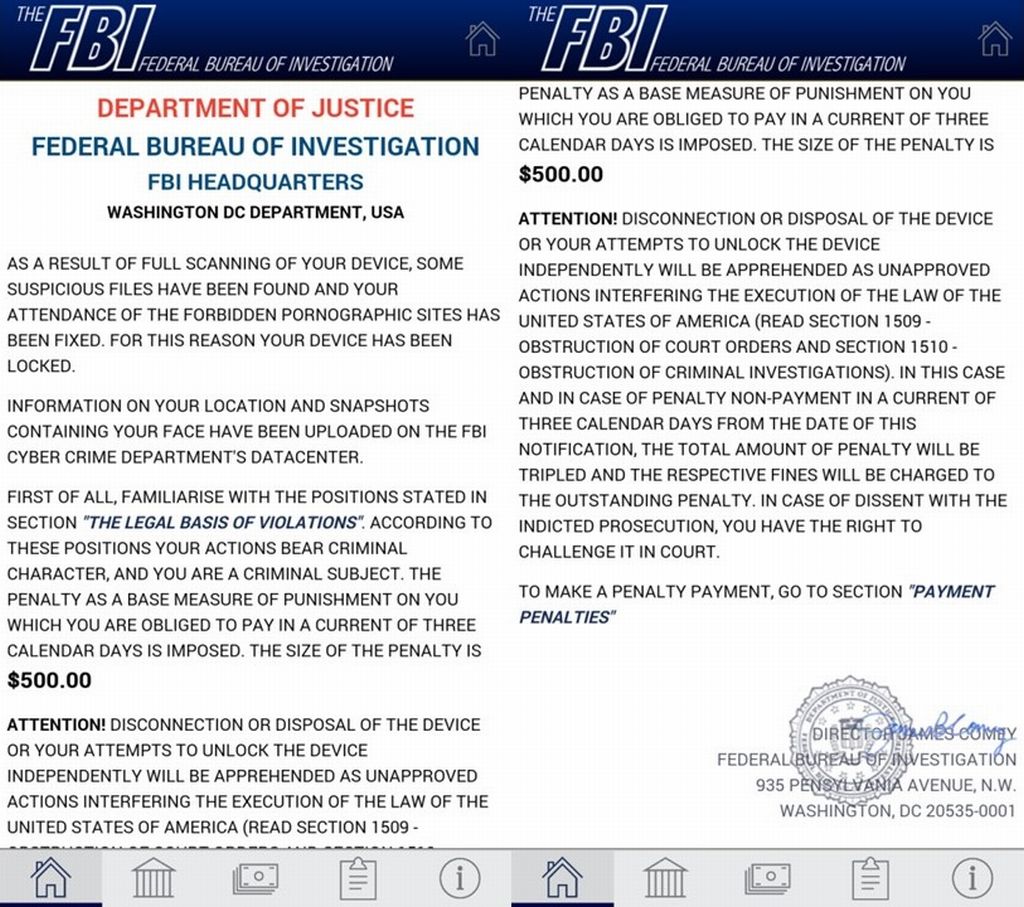

Al poco tiempo, al usuario se le presentará una pantalla con un aviso para que pague un rescate de 500 dólares por, supuestamente, visualizar contenido pornográfico ilegal en su dispositivo.

Tras mostrar esta alerta suplantando al FBI se bloquea la pantalla de la misma forma que hacen los bloqueadores de pantalla tradicionales para Android. El usuario tan solo podrá desinstalar el malware Android/Lockerpin.A ya sea accediendo al dispositivo en modo seguro o usando el ADB (Android Debug Bridge). Sin embargo, tras haber reiniciado el PIN, ni el propietario ni el atacante serán capaces de acceder al dispositivo puesto que este código se genera de forma aleatoria y no se envía al atacante. La única forma de desbloquear el dispositivo es reiniciarlo a la configuración de fábrica.

En este punto, el dispositivo se encontraría bloqueado de forma permanente e imposible de desbloquear sin tener permisos de root.

Autodefensa del bloqueo

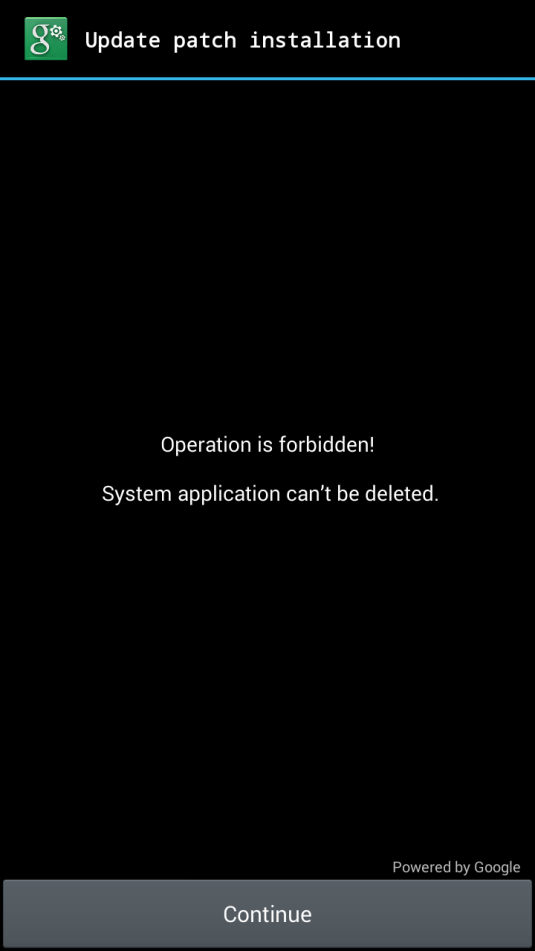

El ransomware Android/Lockerpin.A no solo consigue los permisos del administrador del dispositivo de forma sigilosa sino que también utiliza un agresivo mecanismo de autodefensa para asegurarse de que sigue manteniendo estos permisos. Cuando los usuarios intentan desactivar el uso de estos permisos por parte del malware no podrán hacerlo puesto que el troyano dispone de una función de que le permite reactivarlos.

De forma similar a cuando un administrador del dispositivo es activado por primera vez por el troyano, si se produce un intento de eliminación se superpone de nuevo una ventana falsa sobre la ventana del administrador del dispositivo, tal y como se muestra en la imagen 4. Al pulsar sobre el botón Continue se reactivan de forma efectiva los permisos de administrador.

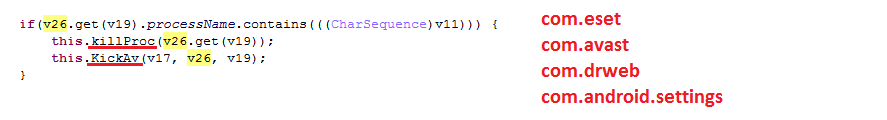

Como medida adicional de protección, el ransomware también intenta eliminar todos los procesos existentes en el sistema pertenecientes a software antivirus cuando el usuario intenta desactivar sus permisos de administrador del dispositivo. El troyano intenta protegerse de tres antivirus para Android como son ESET Mobile Security y las soluciones de seguridad para Android de Avast y Dr. Web.

Vigilando el proceso com.android.settings se consigue evitar la desinstalación estándar utilizando el gestor de aplicaciones que lleva integrado el sistema Android. Afortunadamente, con nuestros mecanismos de autoprotección activados, este malware no consigue desactivar ESET Mobile Security.

Estadísticas de distribución y predominio

Este troyano utiliza técnicas de ingeniería social para engañar a los usuarios y conseguir que lo instalen. El ransomware puede camuflarse como un vídeo pornográfico o una aplicación para ver ese tipo de contenido. En todos los casos que hemos analizado, la aplicación maliciosa usaba un nombre conocido para los que nos dedicamos al análisis de este tipo de amenazas (y que ya hemos visto como era utilizado en ocasiones anteriores). Este nombre no es otro que Porn Droid.

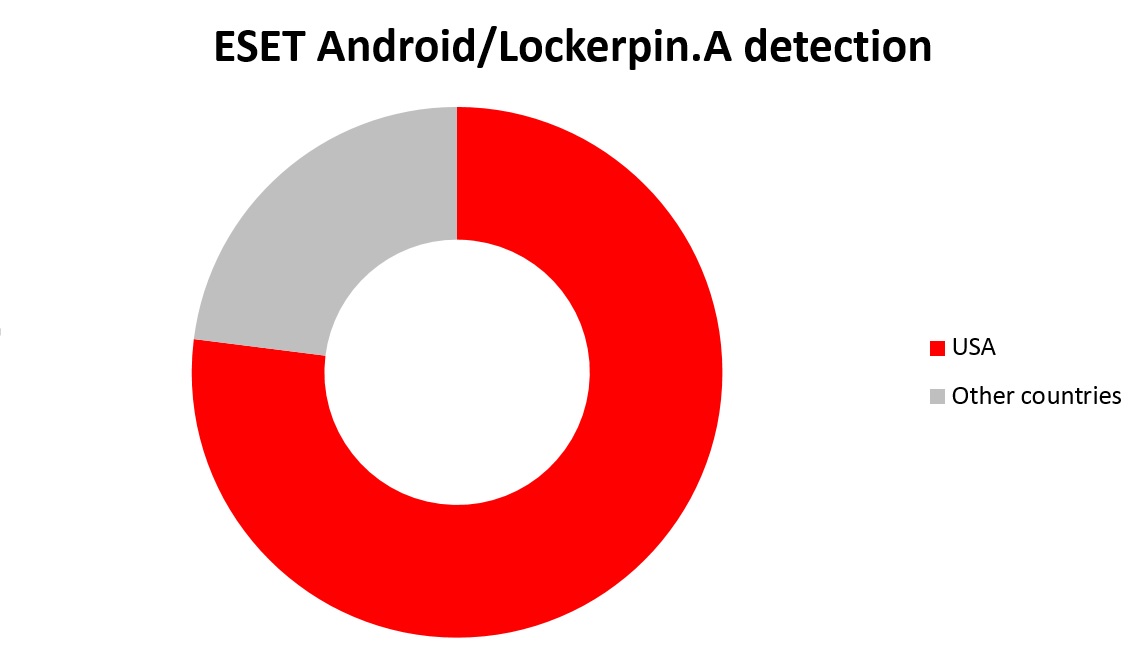

Basándonos en las estadísticas de ESET LiveGrid® podemos observar como la mayoría de dispositivos Android infectados se encuentran en los Estados Unidos, con un porcentaje del 75%. Esto forma parte de una tendencia donde los creadores de malware para Android están cambiando sus objetivos de usuarios en Rusia y Ucrania a víctimas en Estados Unidos, debido a que es muy probable que consigan mayores beneficios con estos últimos.

Desbloqueando el dispositivo

La única forma de eliminar el bloqueo de la pantalla mediante el PIN sin efectuar un reinicio de fábrica es cuando el dispositivo se encuentra rooteado o dispone de una solución MDM capaz de reiniciar el PIN establecido. Si el dispositivo se encuentra rooteado, entonces el usuario puede conectarse al dispositivo mediante ADB y eliminar el fichero donde se almacena el PIN. Para que esto funcione, el dispositivo necesita tener activado el modo de depuración o no se podrá realizar la operación. Una vez en ese modo, se pueden ejecutar los siguientes comandos para desbloquear el dispositivo:

> adb shell

> su

> rm /data/system/password.key

Tras ejecutar los comandos, el PIN o contraseña de la pantalla de bloqueo será eliminado y el usuario podrá acceder al dispositivo. En algunos casos se necesita un reinicio del dispositivo.

Conclusión

Afortunadamente, no se puede descargar la aplicación maliciosa desde Google Play, lo que limita bastante el alcance de esta amenaza. Este troyano puede descargarse solo por otros medios no oficiales como mercados de aplicaciones alternativos, foros de warez o torrents. La mejor manera de evitar que nos infecten y bloqueen nuestro dispositivo móvil es utilizando medidas de seguridad preventivas. Recomendamos encarecidamente a los usuarios actualizar el antivirus de su dispositivo Android puesto que soluciones como ESET Mobile Security ya la detectan como Android/Lockerpin.A

Josep Albors