Desde finales de la semana pasada venimos observando como un nuevo troyano está utilizando Facebook para propagarse. No es que la utilización de esta popular red social para propagar malware sea algo nuevo, pero, en esta ocasión, la amenaza logró infectar a más de 110.000 usuarios en tan solo 48 horas.

Utilización de un vídeo pornográfico

El método utilizado por los ciberdelincuentes en esta ocasión es la publicación de un supuesto vídeo pornográfico en el perfil de la víctima. A diferencia de otras amenazas similares descubiertas anteriormente donde se enviaban mensajes a los contactos de la víctima con enlaces maliciosos, en esta ocasión se opta por etiquetar directamente a un número determinado de contactos de la víctima para que este vídeo se muestre también en sus perfiles, si estos no tienen activada la opción de revisar etiquetas.

Es cuando los usuarios intentan ver el vídeo cuando se les solicitará que descarguen una actualización falsa de Flash, que en realidad contiene un troyano detectado por las soluciones de seguridad de ESET como Win32/VBRTN.

Análisis del malware

Al analizar el fichero malicioso podemos comprobar que se trata de un .exe, o sea, un archivo ejecutable, e intenta engañar al usuario utilizando el icono de Flash como propio. También podemos observar como el ejecutable no se encuentra protegido, ofuscado o comprimido con UPX, como es muy común en muchos códigos maliciosos. El malware fue compilado con Visual C++ 7.1. y su hash es:

MD5: cdcc132fad2e819e7ab94e5e564e8968

SHA1: b836facdde6c866db5ad3f582c86a7f99db09784

SHA256: 68080cb424aec94c6a637c312025ba7eaa1bbe2815f67322d497e76a309f8fcd

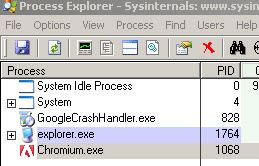

Además, el malware inyecta procesos en Google Chrome, que suelen encontrarse por defecto en C:\users\user\appdata\roaming\chromium.exe. Al cerrar el navegador el proceso continúa activo, es decir, que el troyano sigue propagándose.

Entre las funciones que posee el malware podemos destacar las siguientes:

- Crea varias hooks que monitorean y capturan las entradas del teclado y mouse. Esto le permite tener capacidad de keylogger.

- Roba información confidencial contenida en el navegador.

- Se autoinstala en el arranque de Windows.

Conclusión

El uso por parte de los ciberdelincuentes de redes sociales como Facebook, combinado con la ingeniería social, demuestra una vez más lo eficaz que les resulta esta táctica para propagar rápidamente peligrosas amenazas entre usuarios desprevenidos. Por suerte, Facebook está incorporando mejoras para detectar este tipo de publicaciones, y como usuarios también podemos denunciarlas para que sean detectadas más rápidamente.

Créditos imagen: ©mkhmarketing/Flickr

Josep Albors con la colaboración en el análisis del malware de Lucas Paus, ESET