Tal y como está actualmente la situación en temas de ciberseguridad, no es de extrañar que se descubran continuamente vulnerabilidades en todo tipo de sistemas, incluidos aquellos que, aún a día de hoy, siguen siendo considerados por los usuarios como prácticamente invulnerables.

Si bien Windows sigue siendo el objetivo favorito de los delincuentes por su elevada cuota de mercado, en los últimos años hemos visto cómo las amenazas y vulnerabilidades descubiertas en Mac OS X han ido en aumento.

Google publica numerosos exploits para Mac OS X

El equipo Project Zero de Google, formado por varios investigadores y que se dedica principalmente a descubrir vulnerabilidades y comunicarlas a los desarrolladores para que las solucionen en un periodo de 90 días antes de publicarlas, ha sido el responsable de publicar recientemente nada menos que 4 exploits.

Estos exploits permitirían a un atacante ejecutar código arbitrario aprovechando las vulnerabilidades descubiertas por el equipo Project Zero. Naturalmente, Apple fue avisada con antelación y estas vulnerabilidades ya se encuentran solucionadas en las versiones más actualizadas de sus sistemas Mac OS X.

Al respecto de las cuatro vulnerabilidades, estas son:

- CVE-2016-1741: una vulnerabilidad en el subsistema de los drivers gráficos de Nvidia, en versiones de Mac OS X anteriores a 10.11.4, permite a un atacante ejecutar código arbitrario en un contexto con los suficientes privilegios o provocar una denegación de servicio (corrupción de memoria) mediante una aplicación especialmente diseñada.

- CVE-2016-1744: una vulnerabilidad en el subsistema de los drivers gráficos de Intel, en versiones de Mac OS X anteriores a 10.11.4, permite a un atacante ejecutar código arbitrario en un contexto con los suficientes privilegios o provocar una denegación de servicio (corrupción de memoria) mediante una aplicación especialmente diseñada. Una vulnerabilidad diferente a la anterior pero que representa un peligro idéntico.

- CVE-2016-1749: una vulnerabilidad en el servicio IOUSBFamily, en versiones de Mac OS X anteriores a 10.11.4, permite a un atacante ejecutar código arbitrario en un contexto con los suficientes privilegios o provocar una denegación de servicio (corrupción de memoria) mediante una aplicación especialmente diseñada.

- CVE-2016-1755: el kernel en iOS de Apple anterior a la 9.3, Mac OS X anterior a 10.11.4, tvOS anterior a 9.2 y watchOS anterior a 2.2, permite a un atacante ejecutar código arbitrario en un contexto con los suficientes privilegios o provocar una denegación de servicio (corrupción de memoria) mediante una aplicación especialmente diseñada.

Un exploit para Mac OS X que cabe en un tweet

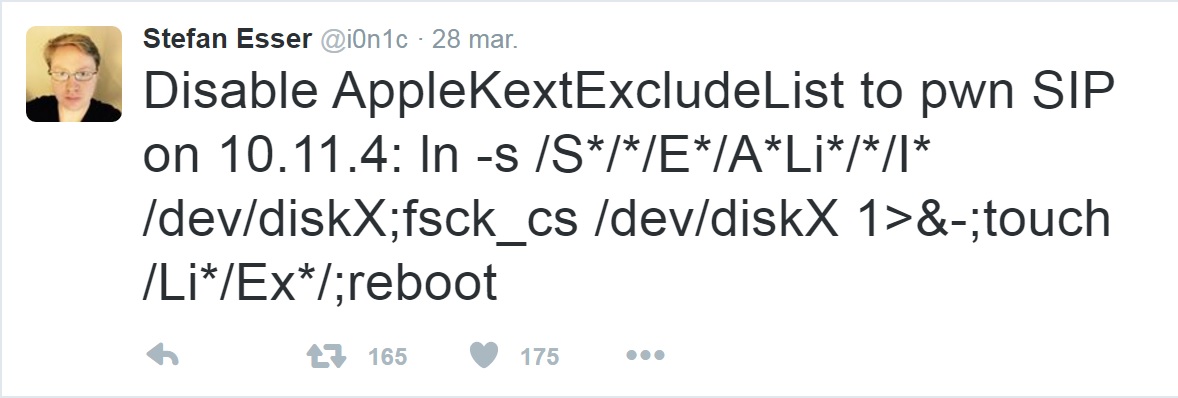

Estamos ante un nuevo caso de vulnerabilidad que puede ser explotada con tan solo unos pocos caracteres. Tan pocos, de hecho, que el investigador que lo descubrió pudo publicar el exploit en tan solo un tweet, tal y como podemos ver a continuación:

Este exploit permite aprovechar una vulnerabilidad en SIP, un sistema pensado para proteger la integridad de ficheros y rutas del sistema que ha sido presentado con la versión de Mac OS X más reciente. Anteriormente ya se habían conseguido aprovechar vulnerabilidades en este sistema para conseguir sortearlo y, a pesar de que Apple publicó un parche para solucionarlo, parece que un atacante puede seguir aprovechando esta vulnerabilidad .

Así las cosas, a pesar de tener el sistema actualizado, a día de hoy hay decenas de millones de sistemas Mac OS X vulnerables a un ataque que aproveche esta vulnerabilidad. Esperemos que Apple tome nota de las investigaciones realizadas por Stefan Esser y publique un nuevo parche que solucione definitivamente esta vulnerabilidad.