Los ladrones de información están haciendo su agosto, o al menos intentándolo, en las empresas españolas. Eso es lo que se deduce de la gran cantidad de muestras que recibimos en nuestro laboratorio y que cada día analizamos para comprobar si hay algún cambio de tácticas por parte de los delincuentes o si, por el contrario, siguen empleando los métodos habituales que hemos observado hasta la fecha.

Suplantación de Bankia

Entre los ganchos más comunes usados por los delincuentes para atraer la atención de los usuarios, convencerles para que descarguen ficheros adjuntos maliciosos o pulsen sobre enlaces colocados estratégicamente en el cuerpo del email encontramos los que suplantan a entidades bancarias.

No es extraño ver como los criminales reciclan plantillas de correo ya vistas con anterioridad, ya sea por simple comodidad o porque es la que se incluye en el kit que compran a otros delincuentes para lanzar sus campañas de correos maliciosos. En este caso, comprobamos como la plantilla usada en el correo recibido en las últimas horas es idéntica a otra observada en un caso similar que analizamos en septiembre de 2020.

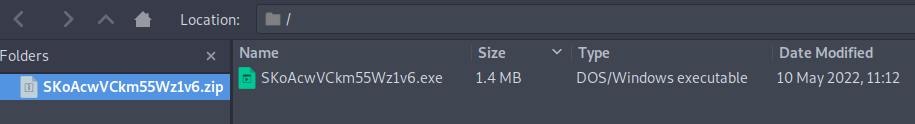

Como en aquella ocasión, el correo, además de suplantar la dirección de Bankia/Caixabank, lleva adjunto un fichero comprimido que los delincuentes han tratado de camuflar añadiendo la extensión PDF al archivo. Sin embargo, cuando un usuario trate de abrirlo, lo habitual será que se proceda a descomprimir su contenido, revelando en su interior un archivo ejecutable que contiene el código malicioso utilizado en esta ocasión.

Este archivo inicia la ejecución de una herramienta de acceso remoto (RAT por sus siglas en inglés) conocida como Ave Maria o Warzone. Se trata de un malware cuya creación se remonta al 2021 y que se ofrece en formato de malware como servicio, permitiendo a delincuentes, incluso con poca formación técnica, robar credenciales e información confidencial almacenada en el equipo comprometido.

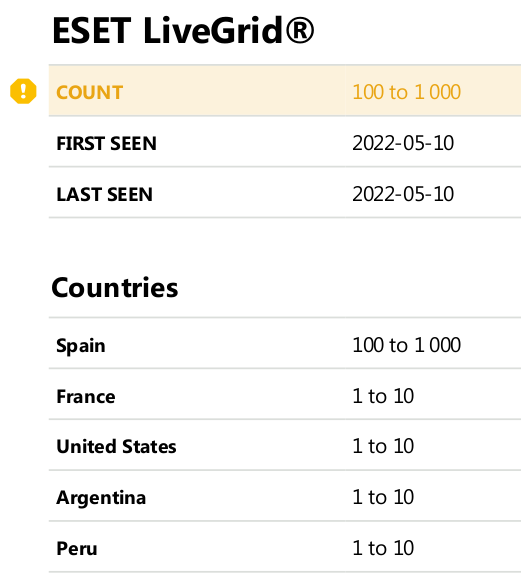

Según la telemetría de ESET, Esta campaña estaría especialmente dirigida a usuarios españoles, algo normal viendo la plantilla de correo utilizada por los delincuentes, aunque, como vamos a ver a continuación, no es la única campaña de este estilo que se ha detectado en las últimas horas.

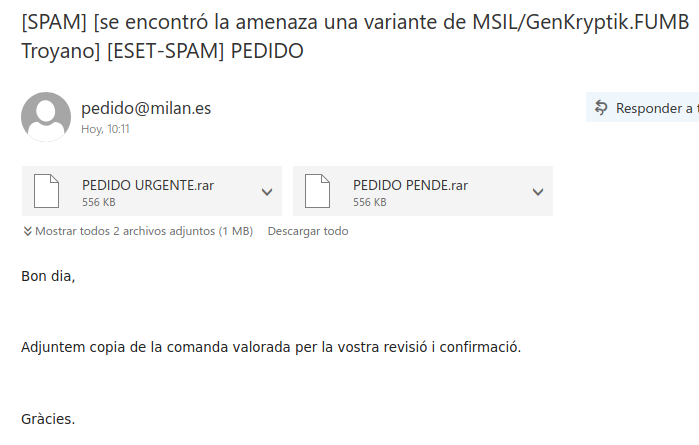

Pedido confirmado

Otra de las campañas de correos maliciosos detectada recientemente utiliza como gancho un supuesto pedido realizado. En esta ocasión se observa como el remitente es una empresa conocida y se utiliza su dominio español. Además, el cuerpo del mensaje está escrito en catalán y, estando la empresa ubicada en Girona nos puede hacer pensar que, o bien los delincuentes se han tomado la molestia de personalizar este correo, o bien algún equipo, cuenta de correo de usuario o servidor de correo de la empresa ha sido comprometido previamente y ahora se está usando para enviar este tipo de mensajes.

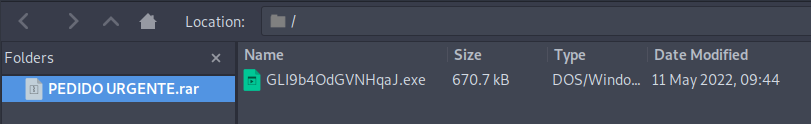

También vemos como, en esta ocasión, se adjuntan dos archivos comprimidos en lugar de uno solo, a pesar de que, en su interior, ambos contienen el mismo fichero ejecutable. Como dato curioso, se trataría de un fichero que ha sido modificado por última vez pocos minutos antes de ser enviado por correo.

En esta ocasión, nos encontraríamos ante un nuevo caso de la RAT maliciosa Formbook que ya ha protagonizado numerosos casos similares en España y otros países. Este malware tiene la capacidad de buscar y robar credenciales almacenadas en varias aplicaciones de uso común en empresas como clientes de correo, clientes FPT, navegadores de Internet y VPNs, por poner solo unos ejemplos.

Tras robar esta información, los delincuentes pueden usar las credenciales de cuentas de correo obtenidas para seguir propagándose y tratar de conseguir nuevas víctimas, como parece que ha sucedido en esta ocasión.

En lo que respecta a la detección de esta amenaza, de nuevo la telemetría de ESET nos indica que va dirigida específicamente a España, al menos en las horas iniciales tras empezar a propagarse.

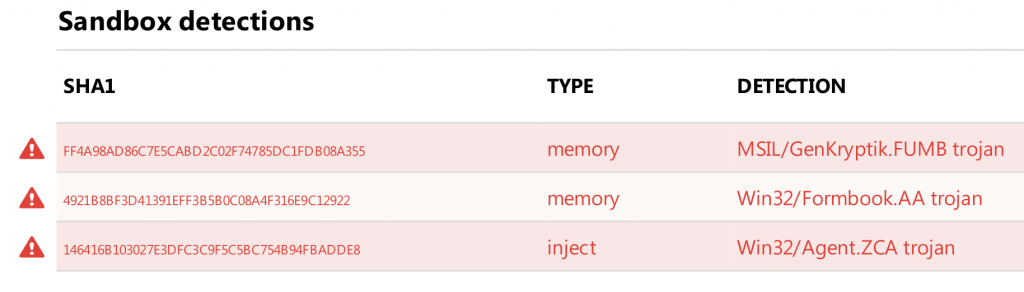

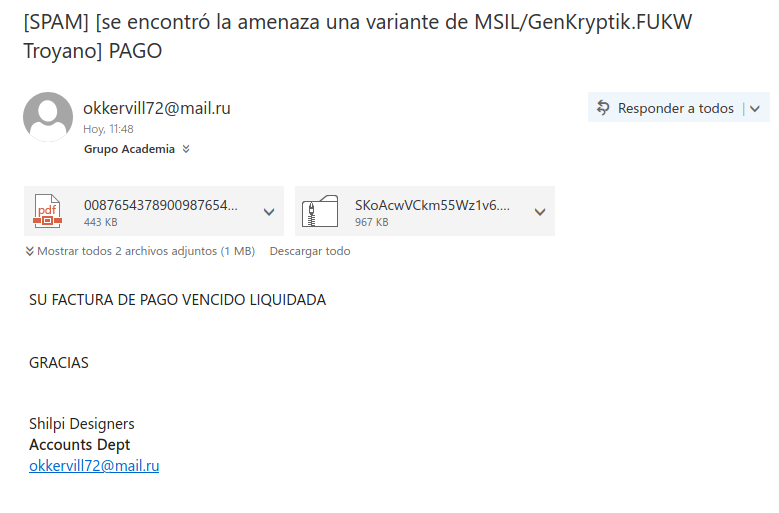

Factura de pago vencida

El último caso que vamos a analizar hoy también es un correo que hace referencia a una factura o pago. Sin embargo, el mensaje es mucho más escueto que los anteriores, esta redactado de forma que se nota que ha sido traducido de forma automática o que la persona que lo escribió no tiene el español como lengua materna y, además, proviene de un dominio de correo ruso por lo que, es posible que muchos usuarios desconfíen de su contenido.

Junto al correo se adjuntan dos ficheros, siendo el primero de ellos un PDF con información acerca de un supuesto consumo energético y el siguiente, un fichero comprimido que contienen en su interior un archivo ejecutable, tal y como hemos visto también en los casos anteriores.

En esta ocasión, los delincuentes estarían tratando de propagar la amenaza conocida como Snake Keylogger, un malware que también se ofrece como modelo de suscripción a todo tipo de delincuentes y que es capaz de robar, no solo las pulsaciones del teclado o la información que se copia al portapapeles, sino también tomar capturas de pantalla. Este malware apareció por primera vez en agosto de 2019 en un foro ruso, detectándose campañas recientes también en España.

Además, este malware se caracteriza por sus variados métodos de exfiltración de información, que incluyen el correo, FTPs, servidores SMTP, Pastebin o incluso la aplicación de mensajería Telegram. En cuanto a sus niveles de detección, de nuevo la telemetría de ESET nos confirma que los usuarios españoles son el principal objetivo de esta campaña.

Conclusión

Tras revisar estas campañas recientes de propagación de infostelaers, no parece que haya nada que nos indique que este tipo de amenazas vayan a disminuir a corto plazo. Por ese motivo es importante aprender a reconocer este tipo de correos y, sobre todo, contar con soluciones de seguridad corporativas capaces de detectar estas amenazas y eliminarlas antes de que lleguen a los buzones de entrada de los usuarios.