El cambio de año parece que no ha modificado las estrategias de los ciberdelincuentes, y si 2016 fue el año con más casos de ransomware, 2017 parece que quiere seguir su estela. Salvo unas semanas durante finales del año pasado y principios del actual en las que una de las botnets (identificada como Necurs) ha estado relativamente inactiva en su labor de propagar ransomware de la familia Locky, la tendencia por parte de los criminales es seguir propagando ransomware por todos los medios posibles.

Las facturas falsas reaparecen

A pesar de que existen otros vectores de ataque más elaborados y difíciles de bloquear, los delincuentes siguen utilizando el envío masivo de correos electrónicos como mecanismo principal para conseguir nuevas víctimas. También es cierto que, con el paso del tiempo, se han ido depurando estos correos para que resulten más convincentes.

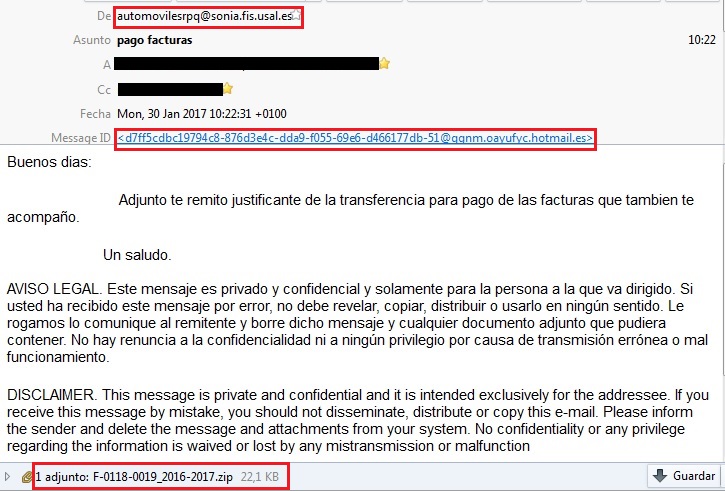

A continuación podemos observar uno de estos correos que han estado enviándose durante esta misma mañana:

Se puede observar que el asunto ya es lo suficientemente llamativo como para acaparar la atención de muchos usuarios. En el cuerpo del mensaje tampoco es que se aporte mucha más información, pero el hecho de que se mencionen unas facturas, que estemos a finales de mes y que los remitentes utilizados pertenezcan a cuentas comprometidas o que han sido suplantadas ayuda a hacer más convincentes estos correos maliciosos.

La intención de los delincuentes es que sus víctimas descarguen y ejecuten el fichero comprimido adjunto, fichero que a su vez contiene otros dos ficheros JavaScript en su interior. Estos ficheros son:

Factura_0118_2016_12-2017_01.html.js

Factura_0119_2016_12-2017_01.cvs.js.js

Como vemos, ambos ficheros tiene más de una extensión, con la finalidad de engañar a aquellos usuarios que no muestran todas las extensiones de los archivos que se almacenan en el disco. El hecho de que sean archivos JavaScrip permite incluir código ejecutable en su interior, código que en esta ocasión pertenece a Nemucod.

Nemucod, un viejo conocido que sigue dando guerra

Durante el año pasado hablamos largo y tendido sobre Nemucod, un malware que actúa como descargador o, lo que es lo mismo, se encarga de descargar y ejecutar en el sistema otros tipos de malware como el ransomware Locky o el troyano bancario Dridex.

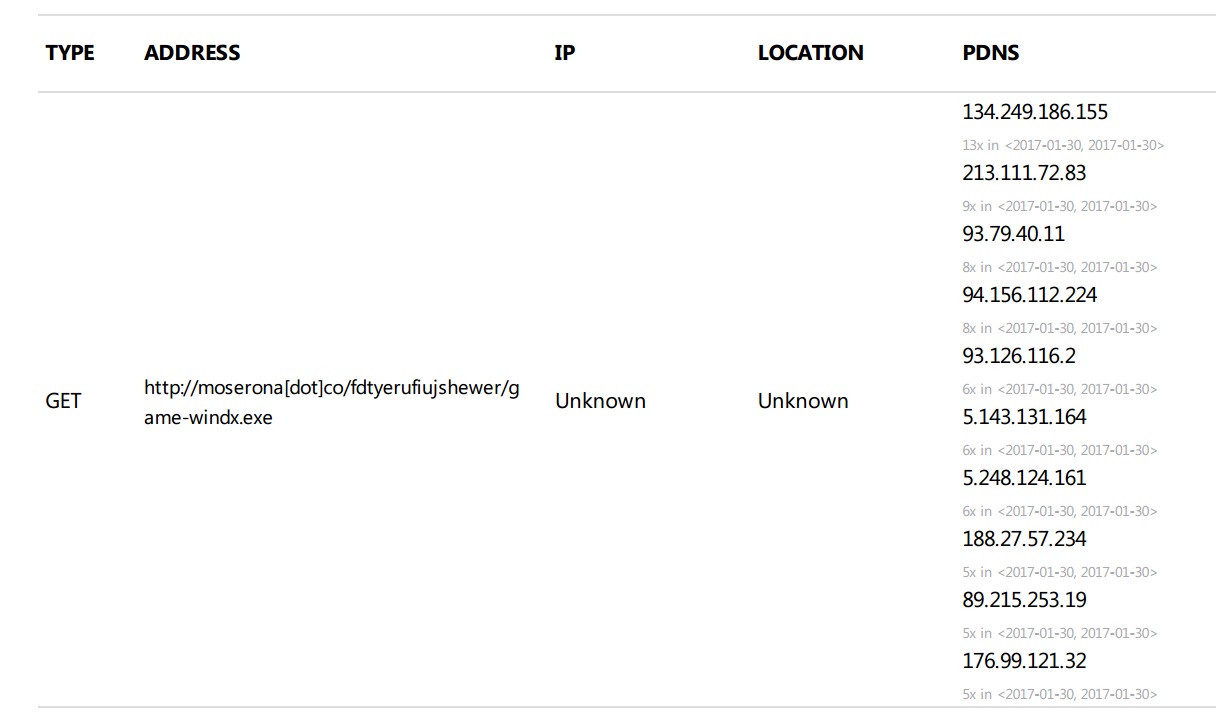

De esta forma, los delincuentes solo tienen que ubicar en un dominio de su propiedad o que haya sido comprometido previamente el malware con el que quieran infectar a sus víctimas. Nemucod se encargará de contactar con la dirección web que tenga configurada en su código y descargar el malware que ahí encuentre.

En esta ocasión, y gracias a la información que hemos obtenido mediante el servicio de inteligencia de amenazas de ESET Threat Intelligence, podemos ver que se ha usado un dominio registrado en China, que a primera vista parece legítimo pero que los delincuentes han comprometido para poder almacenar sus muestras de malware.

Se puede observar cómo se ha almacenado el fichero malicioso en una carpeta con un nombre que tiene toda la pinta de haber sido generado de forma aleatoria. ¿Es posible que existan más dominios comprometidos como el que acabamos de ver? Muy probablemente, pero es algo que los delincuentes se suelen reservar para cuando estos dominios son detectados por las soluciones de seguridad o para futuras campañas.

¿Cómo evitar infectarse?

La manera más sencilla de evitar una infección por un malware de este estilo es ignorando este tipo de correos y eliminándolos tan pronto como los veamos en nuestra bandeja de entrada. Existen muchas soluciones antispam que pueden instalarse tanto en el cliente como en el servidor que son capaces de identificar estos correos maliciosos de forma muy efectiva e incluso de bloquear extensiones determinadas (aunque se encuentren comprimidas) para evitar que el email llegue siquiera a mostrarse.

También es vital educar a los usuarios para que aprendan a identificar este tipo de correos electrónicos por si alguno consigue saltarse las protecciones perimetrales. Un usuario concienciado será mucho menos propenso a ejecutar este tipo de ficheros adjuntos que uno que no lo esté. Además, se puede limitar la ejecución de esta y muchas otras amenazas utilizando un usuario con privilegios limitados.

Por último, aunque no por ello menos importante, resulta muy útil contar con una copia de seguridad actualizada de los datos importantes por si el malware lograra ejecutarse y destruye o cifra toda la información existente en el sistema. Existen soluciones para todo tipo de clientes y los propios sistemas operativos ya incorporan sistemas básicos de copia de seguridad, por lo que no hay excusas para no realizarlas.

Conclusión

El análisis de esta nueva campaña de propagación de Nemucod nos ha servido para constatar que tanto el uso del correo electrónico como vector de ataque como la propagación de amenazas como el ransomware está aún lejos de desaparecer, no al menos hasta que los usuarios pongan más de su parte y apliquen las medidas de seguridad necesarias.

Indicadores de compromiso

Ficheros analizados

F-0118-0019_2016-2017.zip

Factura_0118_2016_12-2017_01.html.js

Factura_0119_2016_12-2017_01.cvs.js.js

game-windx.exe

Enlaces relacionados

134.249.186.155

213.111.72.83

93.79.40.11

94.156.112.224

93.126.116.2

5.143.131.164

5.248.124.161

188.27.57.234

89.215.253.19

176.99.121.32