El envío de emails amenazantes que persiguen que la víctima realice un pago a cambio de no difundir un supuesto vídeo comprometido llevan siendo una tónica desde hace aproximadamente un año. Sin utilizar (en la mayoría de casos) ningún tipo de código malicioso y, basándose únicamente en la ingeniería social, los delincuentes consiguen que algunos usuarios caigan en la trampa y paguen el chantaje por miedo a que se difunda algún tipo de vídeo o imagen comprometida.

Una amenaza simple pero efectiva

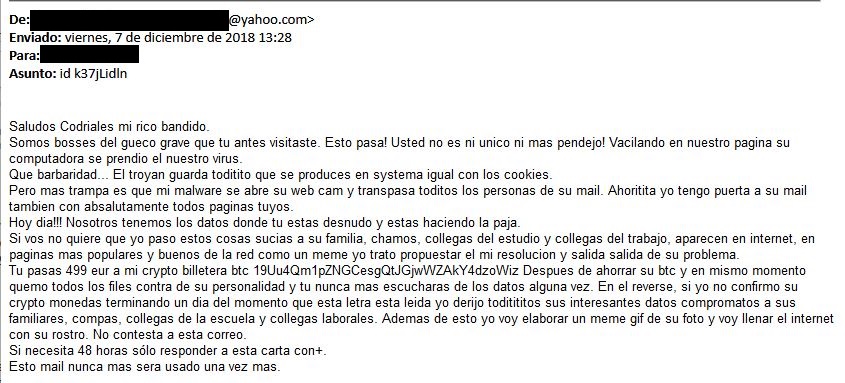

Como ya hemos indicado, este tipo de correos electrónicos llevan bastantes meses entre nosotros y, por tanto, han sufrido alguna evolución. Los primeros mensajes llegaban únicamente en inglés y amenazaban con difundir material íntimo que, supuestamente, había sido grabado sin permiso de la víctima mientras visitaba páginas con contenido pornográfico. Seguramente, estos correos hubieran pasado sin pena ni gloria de no ser porque en el asunto del mensaje aparecía una contraseña utilizada por el usuario en algún servicio online. La mayoría de estas contraseñas pertenecían a bases de datos elaboradas en base a filtraciones de credenciales bastante antiguas. No obstante, este hecho fue suficiente para que más de un usuario cayese en la trampa y realizase el pago solicitado por los delincuentes.

A esta campaña inicial le siguieron otras que incorporaban sutiles diferencias aunque, para los usuarios de habla hispana, estos mensajes no tuvieron mucha relevancia hasta que empezaron a llegar traducidos al español a las bandejas de entrada. Además, los delincuentes comenzaron a usar técnicas de suplantación del remitente (spoofing) para intentar dar legitimidad a sus amenazas, al hacer creer que tanto sus dispositivos como sus servidores de correo se habían visto comprometidos.

Una nueva vuelta de tuerca

A pesar de que solo un pequeño porcentaje de todos los usuarios que recibían estos correos cedían al chantaje, hemos de tener en cuenta de que la relación coste/beneficio es muy provechosa para los delincuentes. Por ese motivo, este tipo de correos no se han dejado de enviar de forma periódica, y así seguirá mientras siga habiendo gente que pague.

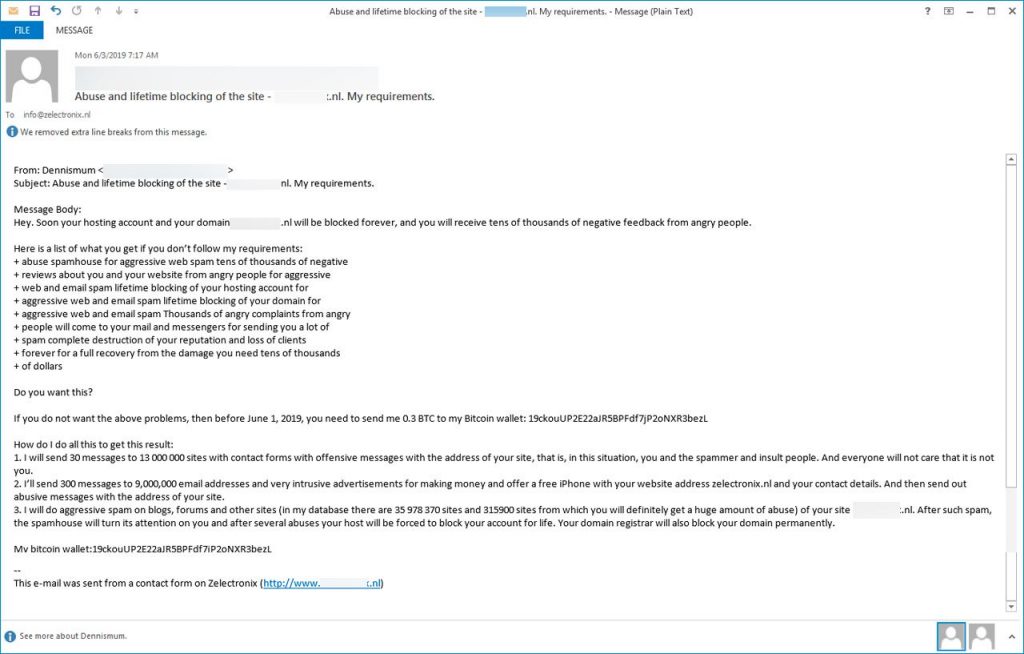

Sin embargo, recientemente hemos tenido constancia de una nueva campaña de extorsión mediante este tipo de emails dirigida específicamente a los administradores de páginas web. Esto supone un giro interesante ya que se cambia la táctica usada hasta ahora, y que utilizaba el miedo a que se filtrase un vídeo comprometido, por la pérdida de reputación de un sitio web.

Los delincuentes saben de la importancia que tiene la reputación online de un sitio web y que muchos administradores intentan que esta sea lo más alta posible, especialmente si se trata de webs de empresas y además cuentan con una tienda online como principal fuente de ingresos. Es por eso que no es de extrañar que bastantes usuarios se tomen en serio este tipo de amenazas, especialmente si las supuestas consecuencias del impago incluyen el envío de millones de correos desde nuestro dominio falsificado, la publicación de críticas desagradables en otras webs o el envío de spam agresivo en nombre de la web suplantada.

Obviamente, es poco probable que este tipo de amenazas se lleguen a cumplir, pero es suficiente para que bastantes administradores de sitios web se asusten y cedan al chantaje. De momento, este correo no deja de ser una variante más de este tipo de mensajes de extorsión y aun tendremos que esperar un poco más para ver si se convierte en una tendencia al alza.

Conclusión

Seguimos viendo como algunos delincuentes (la mayoría, de hecho) intentan obtener beneficios con el menor esfuerzo posible. Es por ello que no debemos asumir que las amenazas avanzadas son algo muy frecuente ya que, la gran mayoría de amenazas detectadas a diario son fácilmente evitables, especialmente si se cuenta con una solución de seguridad moderna.