Investigadores de ESET han descubierto nuevas versiones de familias del malware asociadas al grupo Ke3chang, especializado en ataques dirigidos, así como un nuevo backdoor no detectado hasta el momento y que se utilizaba para acceder remotamente a sistemas comprometidos.

Repaso a las acciones de Ke3chang

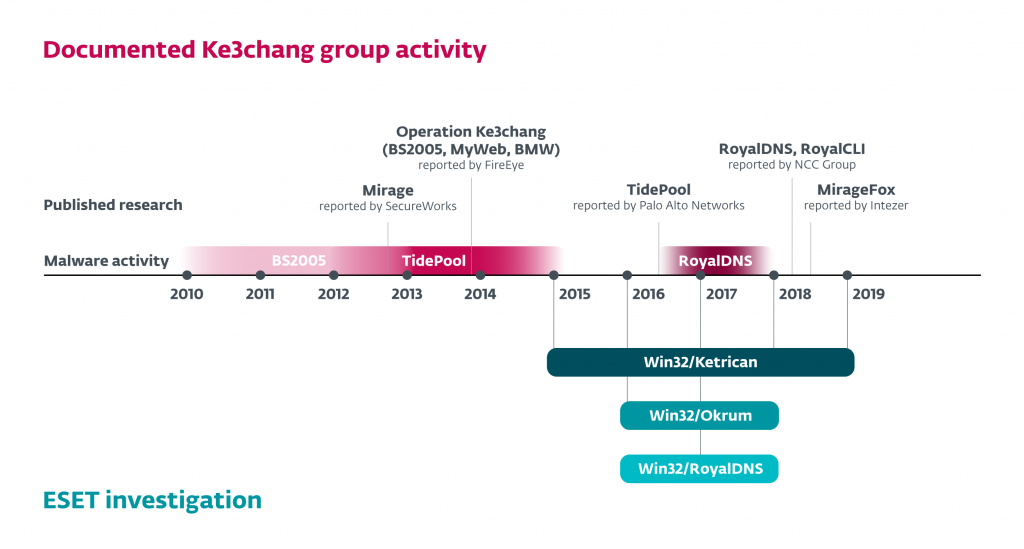

El grupo Ke3chang, también conocido como APT15, se encuentra operando supuestamente desde China y sus actividades se remontan a 2010, según reportaron en 2013 investigadores de FireEye cuando analizaron una campaña dirigida a organizaciones diplomáticas en Europa.

Desde ESET han estado siguiendo todas las actividades maliciosas relacionadas con este grupo y han descubierto una nueva familia de malware sin documentar hasta ahora y con fuertes relaciones con el grupo Ke3chang. Se trata de un nuevo backdoor nombrado como Okrum y que fue detectado por primera vez en diciembre de 2016. Este malware estuvo apuntando a misiones diplomáticas en Eslovaquia, Bélgica, Chile, Guatemala y Brasil durante todo 2017.

Además, entre 2015 y 2019, se detectaron nuevas versiones de aquellas familias de malware que se atribuían a ese grupo, entre las que se encuentran los backdoors BS2005 descritos en la operación Ke3chang y el malware RoyalDNS descubierto por NCC Group en 2018.

Timeline de la investigación

A continuación, mostramos una línea temporal con los hitos más importantes de esta investigación:

2015: Ketrican

En 2015, investigadores de ESET identificaron una serie de actividades sospechosas en algunos países europeos. El grupo detrás de estos ataques parecía tener un interés especial en Eslovaquia, ya que fue allí donde se descubrieron una buena parte de las muestras de malware. Además de Eslovaquia, Croacia, la República Checa y otros países también se vieron afectados.

El análisis técnico del malware utilizado en esos ataques mostró estrechas relaciones con los backdoors BS2005 utilizados en la operación Ke3chang, además de con otra familia del malware TidePool descubierta por Palo Alto Networks en 2016 y que tenía como objetivo a las embajadas de la India alrededor del mundo.

2016-2017: Okrum

Las investigaciones continuaron a finales de 2016, cuando desde ESET descubrieron un nuevo backdoor que no había sido identificado hasta la fecha y que nombraron como Okrum. Los delincuentes detrás de este malware se centraron en los mismos objetivos en Eslovaquia que previamente fueron atacados por el malware Ketrican en 2015.

2017: Ketrican y RoyalDNS

En ese año se empezaron a conectar los puntos cuando se descubrió que el backdoor Okrum fue utilizado para desplegar el backdoor Ketrican, compilado de nuevo en 2017. En ese año, las mismas entidades que fueron afectadas por el malware Okrum (y por el backdoor Ketrican en 2015) se convirtieron de nuevo en objetivos de los atacantes. En esta ocasión se utilizaron nuevas versiones del malware RoyalDNS y el backdoor Ketrican de 2017.

2018: Ketrican

En 2018 se descubrió una nueva versión del backdoor Ketrican que incorporaba mejoras en su código.

2019: Ketrican

El grupo continúa estando activo en 2019 ya que en marzo de este año se detectaron nuevas muestras de Ketrican que habían evolucionado desde la versión de 2018. Los objetivos seguían siendo los mismos que en la campaña lanzada en 2018.

Esta línea temporal de eventos muestra como los atacantes estaban centrados en el mismo tipo de objetivos pero usaron diferentes herramientas maliciosas para intentar infectarlos. En el proceso, se descubrió Okrum, un proyecto desconocido hasta ese momento. A continuación, se pueden observar todas las detecciones de malware relacionadas con las actividades del grupo Ke3chang durante los últimos años.

Vínculos con el grupo Ke3chang

Esta investigación muestra como los backdoors Ketrican, Okrum y RoyalDNS detectados por ESET desde 2015 están relacionados con las actividades previamente documentadas del grupo Ke3chang de varias formas. Estas son las conexiones más importantes:

• Las versiones del backdoor Ketrican de 2015, 2017, 2018 y 2019 han evolucionado a partir del malware usado en la operación Ke3chang.

• El backdoor RoyalDNS detectado por ESET en 2017 es similar al backdoor con el mismo nombre detectado en ataques anteriores.

• Okrum está relacionado con los backdoors Ketrican ya que fue utilizado para descargar a este malware en las campañas realizadas en 2017.

• Okrum, Ketrican y RoyalDNS apuntan al mismo tipo de organizaciones. Algunas de las entidades afectadas por Okrum también fueron objetivos de Ketrican/RoyalDNS.

• Okrum tiene una forma de actuar similar a la que tiene el malware empleado por el grupo Ke3chang. Se equipa con una serie de comandos básicos de control remoto y depende de la utilización de herramientas externas y de la ejecución de comandos de forma manual para realizar la mayoría de su actividad maliciosa.

Distribución y objetivos de Okrum

De acuerdo con la telemetría de ESET, Okrum fue utilizado para atacar a misiones diplomáticas en Eslovaquia, Bélgica, Chile, Guatemala y Brasil, mostrando los atacantes un especial interés en Eslovaquia.

Los delincuentes encargados de elaborar y controlar el malware intentaban ocultar el tráfico malicioso que se producía entre el sistema infectado y su centro de mando y control mediante el registro de nombres de dominio aparentemente legítimos. Por ejemplo, las muestras utilizadas contra objetivos eslovacos se comunicaban con un dominio muy similar a un portal de mapas de ese país (support.slovakmaps[.]com). Una técnica similar fue empleada en muestras utilizadas en un país de habla hispana en Sudamérica, con los delincuentes registrando el nombre de dominio misiones.soportesisco[.]com.

No obstante, aun no se ha podido averiguar el vector de propagación utilizado por el malware Okrum para conseguir infectar a los sistemas que tenían como objetivo.

Conclusión

Los análisis realizados por los investigadores de ESET demuestran que existen vínculos entre el malware identificado como perteneciente al grupo Ke3chang y el backdoor Okrum descubierto recientemente. Esto lleva a pensar que ese malware ha sido desarrollado y está siendo utilizado por el grupo Ke3chang, grupo que sigue estando activo y que sigue mejorando su código cada cierto tiempo.

Si se desean obtener los nombres con los que las soluciones de seguridad de ESET detectan estas amenazas, los indicadores de compromiso y otra información técnica interesante, se puede consultar el white paper con todos los datos elaborado por los expertos de seguridad de la empresa.