El impacto que están teniendo los troyanos bancarios brasileños Grandoreiro y Mekotio en España se ha incrementado durante los últimos días con sucesivas campañas de correos electrónicos suplantando a todo tipo de empresas y organismos oficiales. Esta semana estamos viendo una repetición de lo sucedido la anterior con un incremento notable de campañas que incluso llegan a solaparse entre ellas.

Correos propagando Grandoreiro

Una de las amenazas que más impacto han tenido desde hace meses entre usuarios españoles ha sido, sin duda alguna, la del troyano bancario brasileño Grandoreiro. Esta amenaza, junto con otras similares provenientes de la misma región, se ha convertido en un serio peligro para aquellos usuarios que utilizan sus ordenadores para realizar operaciones con la banca online, y especialmente entre aquellos que han empezado a usarla hace poco debido a la situación de confinamiento que se impuso por la pandemia de la COVID-19.

En las últimas horas hemos detectado numerosos correos propagando esta amenaza, correos que reutilizan plantillas ya vistas con anterioridad. Un ejemplo de ello lo tenemos en el email que vemos a continuación, donde se vuelve a mencionar a la Agencia Tributaria, tal y como vimos hace unas semanas.

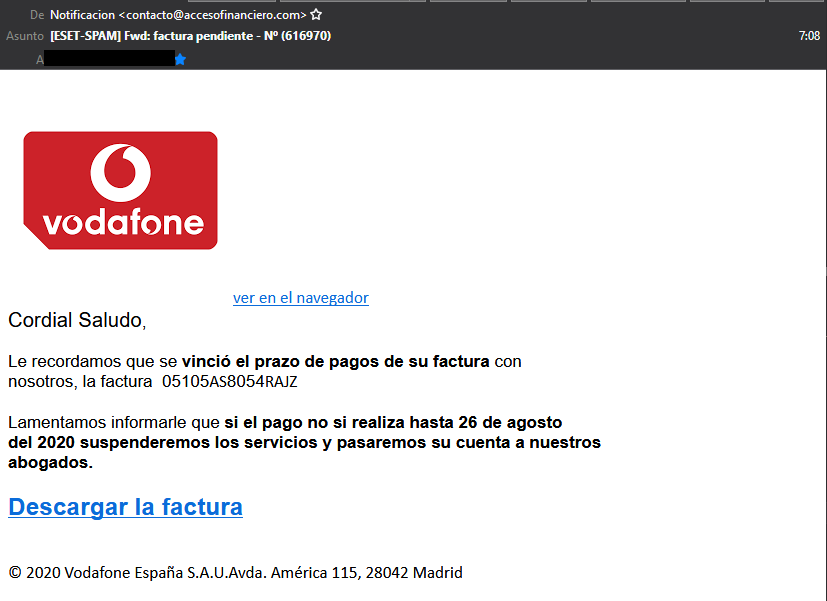

Curiosamente, los delincuentes no se ha conformado con utilizar esta plantilla de correo, y durante las últimas horas han utilizado otra plantilla también vista con anterioridad y que suplanta la identidad de Vodafone, e incorpora un enlace desde donde se descarga la misma muestra que en el caso del falso correo de la agencia Tributaria.

Los dominios usados para redirigir a la descarga del malware han sido registrados en las últimas horas desde Brasil, país de procedencia de estas amenazas, tanto en el caso del correo de la Agencia Tributaria como en el de Vodafone. El envío de estos correos con poco margen de tiempo entre ellos pude deberse a una estrategia de intentar conseguir el mayor número de víctimas posible, usando dos temáticas completamente diferentes.

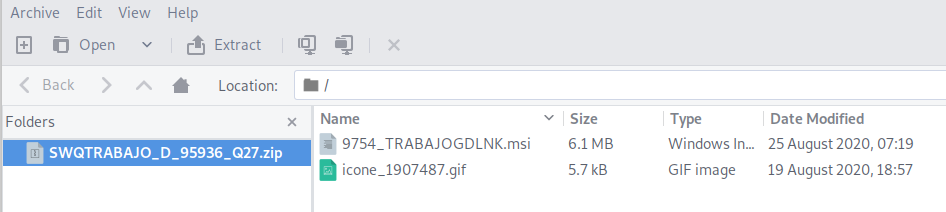

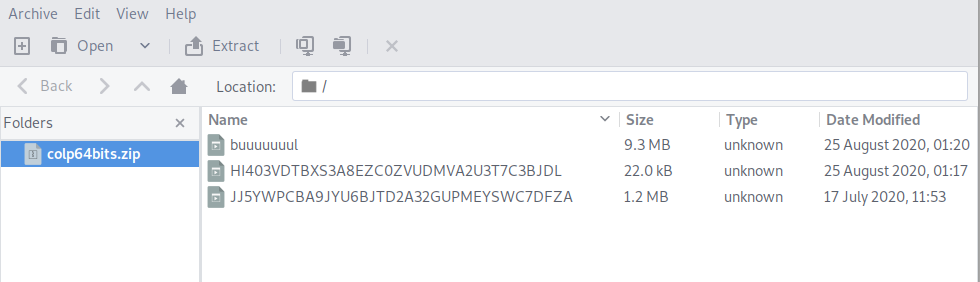

Como ya hemos indicado, ambos correos terminan con la descarga del mismo archivo .zip. En nuestro caso, el fichero descargado responde al nombre de SWQTRABAJO_D_95936_Q27.zip y contiene en su interior, como viene siendo habitual, un archivo inocuo en formato GIF y el descargador del troyano bancario en formato MSI. Tal y como se aprecia en la imagen a continuación, los desarrolladores de malware brasileños siguen sin preocuparse por el tamaño de sus códigos maliciosos, ocupando estos varios megas.

El archivo MSI es el encargado de contactar con un servidor controlado por los atacantes para descargar el payload, que en este caso es el troyano bancario Grandoreiro en un archivo en formato ISO de nombre “rurcbhzhdm50.iso”. Como en anteriores muestras que hemos analizado, este archivo se trata en realidad de un fichero .zip codificado por partida doble en Base64.

Además de detectar el payload que contiene el troyano bancario Grandoreiro, las soluciones de seguridad detectan el archivo MSI que se encarga de descargarlo en el sistema de la víctima como una variante del troyano Win32/TrojanDownloader.Delf.CYA.

Correos propagando Mekotio

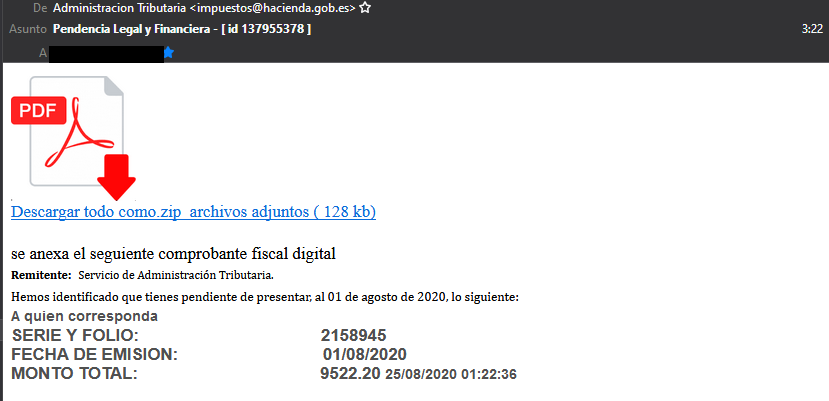

Grandoreiro no ha sido el único troyano bancario brasileño que se ha estado propagando con intensidad durante las últimas horas en España. También lo ha hecho Mekotio, quien ha utilizado la misma plantilla suplantando a la Agencia Tributaria, tal y como podemos observar a continuación.

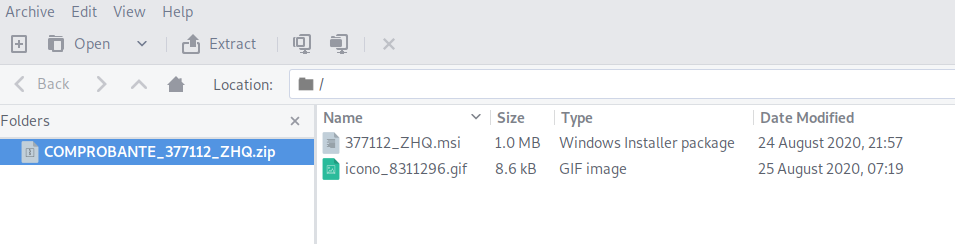

El enlace utilizado apunta en esta ocasión a una dirección alojada en la nube de Microsoft Azure, aunque termina descargando un fichero .zip de nombre “COMPROBANTE_377112_ZHQ.zip” y que tiene en su interior un par de ficheros similares a lo ya visto en el caso de Grandoreiro.

Sin embargo, la cadena de infección actual de Mekotio se distingue de la de Grandoreiro en que los delincuentes descargan diferentes instaladores del malware dependiendo de si el sistema es de 32 o de 64 bits. En la imagen mostrada a continuación vemos el contenido de uno de estos archivos con el payload del troyano Mekotio junto a otros dos ficheros, uno de los cuales pertenece al intérprete del lenguaje de programación AutoHotkey y otro al script preparado por los delincuentes para la ejecución de su código malicioso en el sistema.

El uso del lenguaje AutoHotkey por parte de los desarrolladores de esta amenaza es algo que se ha implementado desde hace unas semanas, y es un rasgo característico de Mekotio que lo diferencia de otras amenazas similares.

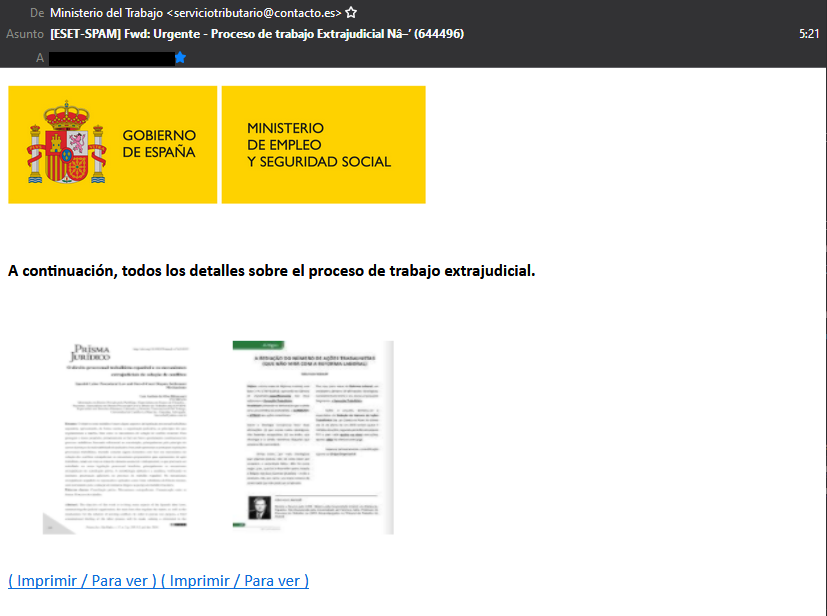

Además del correo suplantando a la Agencia Tributaria, Mekotio también ha usado en las últimas horas otra plantilla que fue usada recientemente por Grandoreiro y que suplanta al Ministerio de Trabajo español.

Que tanto Grandoreiro como Mekotio estén centrándose en atacar usuarios en España, dejando de lado a otras posibles víctimas ubicadas en otros países, demuestra que están obteniendo un éxito notable en nuestro país. Además, que ambos grupos de delincuentes compartan plantillas y algunas técnicas de ataque y scripts demuestra que existe una colaboración intensa entre ellos.

Conclusión

La intensificación de las campañas de propagación de estos dos troyanos bancarios brasileños en nuestro país y las más que evidentes relaciones entre sus desarrolladores son dos puntos que merecen ser revisados a fondo. Por la parte de la prevención, conviene que los usuarios revisen los correos que reciben con cuidado, evitando pulsar sobre enlaces y sin abrir ficheros no solicitados, acudiendo siempre a la web oficial de la empresa u organismo público para resolver posibles dudas y contando con un antivirus actualizado que sea capaz de detectar y eliminar estas y muchas otras amenazas.

Indicadores de compromiso:

———Correo1 / Mekotio——————————————-

hxxp://comprobantefiscal[.]southcentralus[.]cloudapp[.]azure[.]com/

COMPROBANTE_377112_ZHQ.zip

SHA1 8dc29451b2f630a941f210561a92fcc9819e8de8

377112_ZHQ.msi (downloader)

SHA1 587a811c57b784da58a8f64ef5aa75ddd4e99fd5

segudigital[.]southcentralus[.]cloudapp[.]azure[.]com/32bits[.]php

aefg32bits.zip

SHA1 a722f79998386903469b9102c5a0bca1305ec7e4

(32bit Banker)YR01AV8WCM1TV7G2WRR4P3UXJ5OEOT1E3IDHOEZ

SHA1 b176d49b029bba8b7d4ec3838182c87f3aaea831

segudigital[.]southcentralus[.]cloudapp[.]azure[.]com/64bits[.]php

colp64bits.zip

SHA1 95a66082131fc16f0dddd96c085cb0035a4e9b8f

(64bit banker) buuuuuuul

SHA1 342f6a0f1b9b2886c0eb75248cc238224d749117

———Correo2 / Grandoreiro ————————————–

hxxp://descargarlarh[.]com/transfo

SWQTRABAJO_D_95936_Q27.zip

SHA1 da0c43745708751b2b985dc7e88eade30a55cfea

9754_TRABAJOGDLNK.msi

SHA1 32d711b1d79e8f177e1428e6631ffea740b3ec1f

hxxps://173[.]0[.]54[.]22:4545/rurcbhzhdm50[.]iso (Grandoreiro)

SHA1 f1bf770eee8afc8d34d81435a6f086dc06d54ee6

———Correo3 / Grandoreiro (Vodafone)————————————–

hxxtp://dpudef[.]com/surgical

SWQTRABAJO_D_95936_Q27.zip

SHA1 da0c43745708751b2b985dc7e88eade30a55cfea

9754_TRABAJOGDLNK.msi

SHA1 32d711b1d79e8f177e1428e6631ffea740b3ec1f (Downloader)

hxxps://173[.]0[.]54[.]22:4545/rurcbhzhdm50[.]iso (Grandoreiro)

SHA1 f1bf770eee8afc8d34d81435a6f086dc06d54ee6

————Correo 4 Ministerio Trabajo / Mekotio—————————

hxxp://extrajudicial[.]westus2[.]cloudapp[.]azure[.]com/

PROCESO_559580_THO.zip

SHA1 c7f9c08034cbfc35cc5d974e3722edc23adb0f70

559580_THO.msi

SHA1 0dd9ee7d416973e3c083fea9ae002aa30c4dc348 (MSI with JS script) -> 32bit/64bit banker

hxxp://textilsix[.]northeurope[.]cloudapp[.]azure[.]com/32bits[.]php

32bit banker: 317E537D000CF1B4F5485C9138228E95951D5D62

hxxp://textilsix[.]northeurope[.]cloudapp[.]azure[.]com/64bits[.]php

64bit banker: CDD827E77382E944BDC1DDC4C6F0C7854B3AD7B2