Hoy hace justo 73 años se iniciaba la operación Overlord (nombre en clave de la batalla de Normandía) con la que los aliados iniciaron la liberación de los territorios de Europa occidental ocupados por la Alemania Nazi. De la misma forma, recientemente hemos sabido de una operación realizada de forma conjunta por varias organizaciones e investigadores que ha permitido dejar inutilizados decenas de miles de subdominios relacionados con el infame RIG Exploit Kit.

Webs comprometidas y subdominios maliciosos

Este grupo de organizaciones e investigadores encabezados por la RSA descubrió que los responsables del kit de exploits RIG habían estado comprometiendo la seguridad de numerosas webs, ya fuera aprovechándose de vulnerabilidades en ellas o consiguiendo las credenciales de los administradores. Utilizaron el control que tenían sobre estas webs comprometidas para alojar código malicioso en subdominios ocultos.

Además de tomar el control de estas webs y crear los subdominios ocultos, los atacantes modificaban el registro DNS para que apuntara a una dirección IP bajo su control en un hosting de alta disponibilidad. Una de las peculiaridades llevadas a cabo por los delincuentes está relacionada directamente con la elevada rotación de subdominios, llegando a generar una media de 450 subdominios por día.

De esta forma se evitaba que estos subdominios fueran incorporados en listas negras, puesto que los antiguos se eliminaban periódicamente y eran sustituidos por los que se generaban de forma continua. Se calcula que, durante el tiempo que duró la operación, los delincuentes consiguieron tomar el control de alrededor de 800 dominios y generar unos 30.000 subdominios ocultos.

Funcionamiento de los ataques

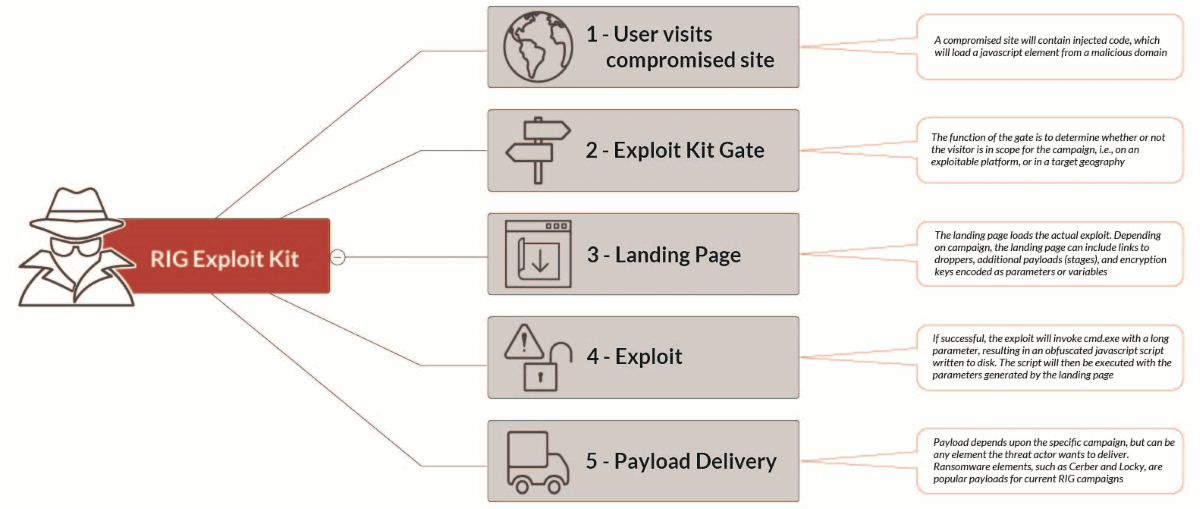

La razón por la que los delincuentes se tomaron tantas molestias en conseguir una cantidad tan elevada de subdominios ocultos tiene sus motivos si analizamos cómo funciona un kit de exploits actualmente, no solamente RIG.

Esquema de funcionamiento de RIG EK – Fuente: RSA

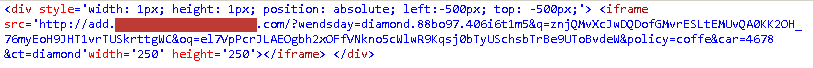

Cuando un usuario accede a un sitio web que ha sido comprometido por los delincuentes, se carga código malicioso directamente desde el código fuente de la página o mediante un iframe alojado en este código fuente, que hace una llamada al servidor donde se aloja el malware.

El código malicioso no infecta directamente a su víctima, sino que la redirige por toda una serie de dominios, estrategia pensada para dificultar el análisis de esta amenaza a los investigadores, hasta que llega a unos servidores que actúan como los distribuidores del malware. Sin embargo, no todas las víctimas recibían el mismo malware, sino que este dependía de factores como el navegador utilizado, el sistema operativo, su ubicación geográfica y otros.

Iframe malicioso inyectado en web comprometida – Fuente: RSA

En lo que respecta a la descarga y ejecución del malware en sí, las víctimas son redirigidas en base a los factores revisados en el paso anterior a unas páginas de descarga donde se ejecutan los exploits pertinentes y se carga código malicioso en el navegador, usando para ello código Flash o JavaScript.

Cuando este código malicioso se ejecuta con éxito, el atacante consigue finalmente acceder al sistema de la víctima y permite descargar y ejecutar código malicioso del tipo que elija. Este puede ser ransomware, troyanos bancarios o cualquier otro tipo de malware que el delincuente quiera ejecutar en ese momento.

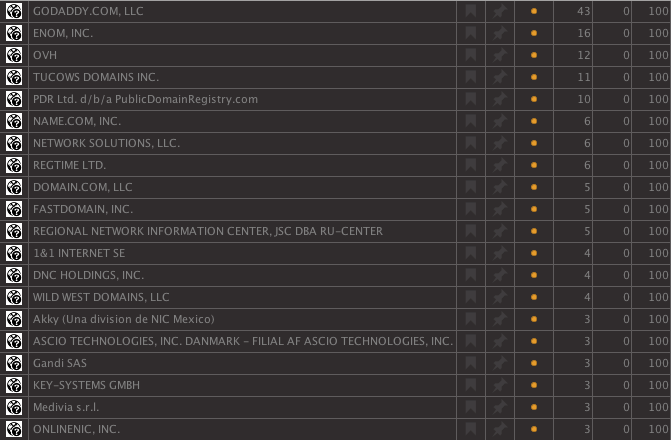

La importancia del desmantelamiento

Los subdominios ocultos son una parte crucial en las primeras etapas de un ataque como el que acabamos de describir, puesto que son los encargados de alojar el código malicioso o las webs que redirigen a las víctimas dependiendo de varios factores, entre otros. Gracias al trabajo en conjunto liderado por RSA y a la colaboración de GoDaddy (donde se alojaban la mayoría de las webs comprometidas) se consiguieron eliminar decenas de miles de estos subdominios ocultos.

Listado de webs comprometidas y distribución de los registradores. Fuente: RSA

Esto ha supuesto un duro golpe a los delincuentes detrás del RIG Exploit Kit, y si bien no significa que hayan desaparecido, tardarán un tiempo en volver a conseguir una infraestructura de ese calibre. Hay que tener en cuenta que para tomar el control de los sitios web usados después en sus actividades maliciosas, los delincuentes usaron tanto ataques por fuerza bruta como campañas de phishing para conseguir el acceso a las webs posteriormente comprometidas.

Conclusión

Siempre es una alegría dar una noticia de este tipo, aunque solo supone una victoria en una guerra contra el cibercrimen que dura ya muchos años. De la misma forma que los aliados consiguieron la victoria en la Segunda Guerra Mundial tras años de esfuerzo conjunto, descubriendo los puntos débiles de su enemigo y golpeándole donde más le doliera, no debemos rendirnos, sino saber que todos formamos parte de esta lucha contra los ciberdelincuentes y todos podemos aportar nuestro granito de arena, aunque sea concienciando a nuestros conocidos de la importancia de adoptar las medias básicas de seguridad.