La recepción de correos con supuestas facturas es, actualmente, una de las formas preferidas que tienen los delincuentes para propagar sus amenazas. Entre los códigos maliciosos que más están aprovechando este vector de ataque en lo que llevamos de 2020 encontramos a Agent Tesla, una amenaza especializada en el robo de información, más concretamente de ficheros de configuración y credenciales de varias aplicaciones.

Orden de agosto

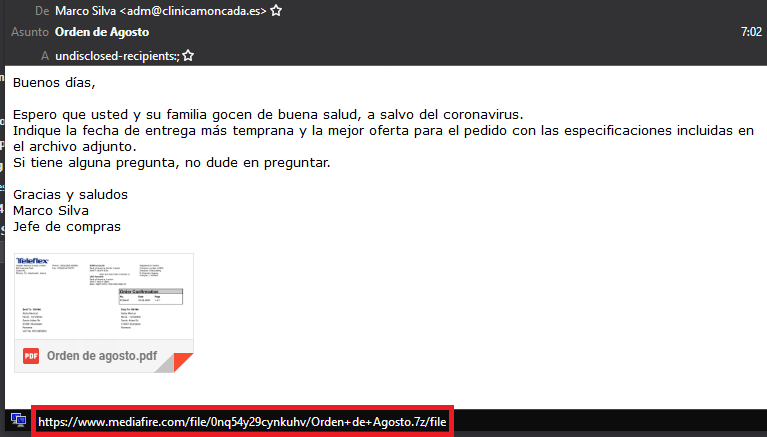

La campaña que vamos a revisar hoy ha empezado a propagarse entre usuarios españoles a primera hora de hoy, miércoles 13 de agosto. Siguiendo un formato que ya hemos visto en campañas anteriores y haciendo una mención al coronavirus, se ha incrustado una imagen en el cuerpo del mensaje, que, a su vez, contiene un enlace.

Este enlace redirige al servicio de almacenamiento de archivos MediaFire, usado junto a otros servicios similares por esta y otras amenazas desde hace unos meses. También podemos observar como el remitente de este correo pertenece a una dirección legítima de una empresa española, y tras revisar la cabecera comprobamos que no se ha realizado una suplantación. Esto significa que los delincuentes estarían usando cuentas comprometidas previamente para esta nueva campaña dirigida a usuarios españoles.

Descarga y ejecución

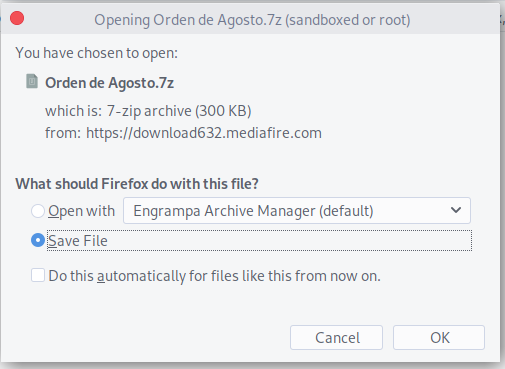

Al pulsar sobre la imagen de la supuesta factura que contiene el enlace incrustado, somos dirigidos a la dirección de MediaFire donde se encuentra alojado el archivo preparado por los delincuentes. Vemos como se trata de un fichero comprimido en formato 7z y con el nombre “Orden de Agosto.7z”.

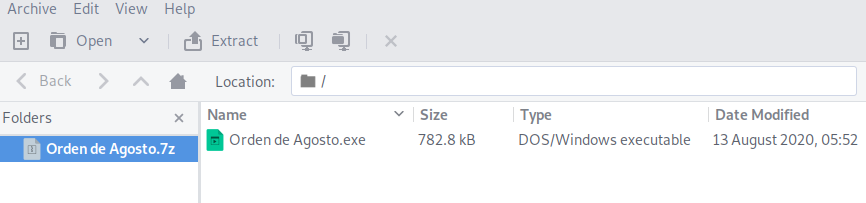

Al descargarlo y abrirlo en el sistema, observamos como en su interior se encuentra un archivo ejecutable con el mismo nombre. Es importante recordar la importancia de revisar las extensiones de los ficheros que queremos abrir, ya que si como en este caso estamos esperando recibir un documento, no tiene ningún sentido que lo que vayamos a abrir sea un archivo ejecutable.

Tras ejecutar el archivo .EXE, el código malicioso vuelca en una carpeta temporal del sistema el fichero InstallUtil.exe y lo ejecuta. Este proceso hará que la amenaza empiece a recopilar información de una serie de aplicaciones en la que los delincuentes están interesados. Entre la información recopilada encontramos datos de configuración y credenciales de clientes FTP y de correo, navegadores de Internet y VPN.

El listado de aplicaciones en las que los operadores de Agent Tesla están interesados es amplio, y se incluyen programas muy utilizados como los navegadores Safari, Brave, Chrome, Microsoft Internet Explorer, Edge y Opera, los clientes de correo IncrediMail, Outlook, Thunderbird y The Bat!, los clientes FTP Filezilla, CoreFTP y SmartFTP o el cliente OpenVPN, entre muchos otros. Esta información es posteriormente enviada a un centro de mando y control mediante FTP o SMTP.

Las soluciones de ESET detectan esta amenaza como MSIL/Spy.Agent.AES.

Conclusión

A pesar de que Agent Tesla es una amenaza que lleva tiempo entre nosotros funcionando como keylogger y herramienta para el robo de información, desde hace varios meses venimos observando que, además de las campañas lanzadas a nivel mundial, se han lanzado también campañas específicas para países concretos como España. Su utilización en ataques de una complejidad media o baja se ha extendido entre criminales que buscan una herramienta en constante desarrollo y que les permite robar información que pueden luego utilizar en ataques más elaborados y dirigidos a individuos y empresas.

Por ese motivo, no se debe menospreciar este tipo de amenazas y hemos de adoptar las medidas de seguridad necesarias para impedir que información confidencial como las credenciales de las aplicaciones que roba Agent Tesla puedan poner en serios problemas a nuestra empresa.