Tras repasar noticias de actualidad relacionadas con ciberamenazas, podríamos llegar a pensar que los atacantes cuentan con un ingente arsenal de exploits que aprovechan todo tipo de vulnerabilidades aúun por solucionar. Sin embargo, en el mundo del cibercrimen se tiende a reutilizar hasta la extenuación técnicas y agujeros de seguridad que ya tienen bastantes años a sus espaldas, ya que, por desgracia, estas siguen funcionando.

Una orden de compra que no es lo que parece

Así pues, teniendo en cuenta que el correo electrónico sigue siendo uno de los principales vectores de ataque en la actualidad, no debe extrañarnos que la utilización de ficheros adjuntos maliciosos siga estando a la orden del día por parte de los ciberdelincuentes.

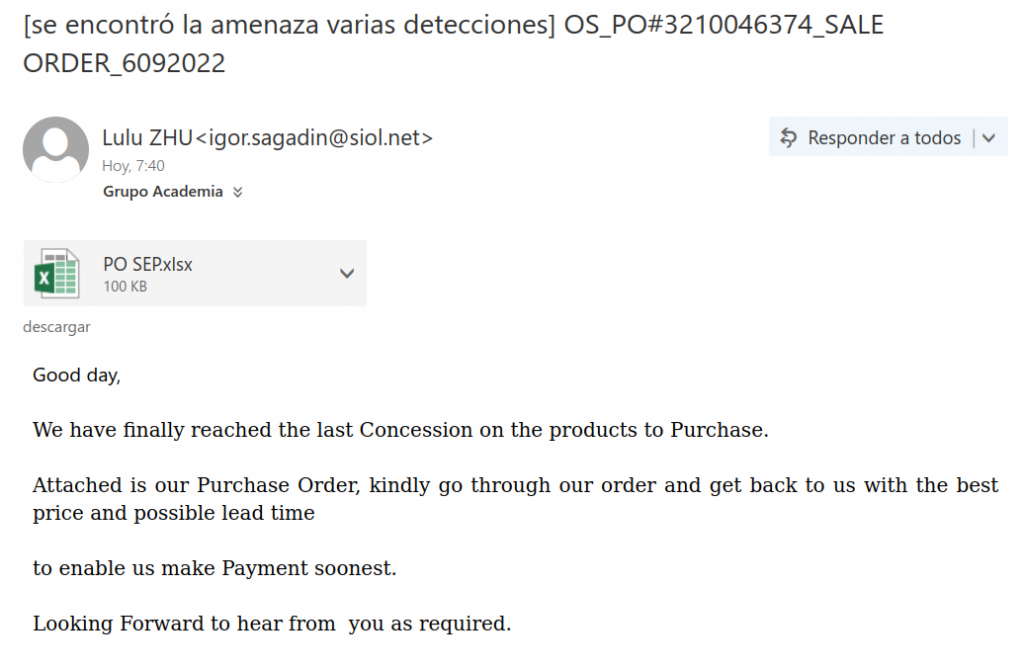

De hecho, los correos con supuestos presupuestos, consultas, pedidos y otros asuntos relacionados con el día a día de un departamento de ventas y administración cualquiera son uno de los ganchos que más veces han sido utilizados durante los últimos meses en ataques dirigidos a empresas españolas. Un ejemplo de ello lo tenemos en el siguiente correo enviado hace apenas unas horas.

A simple vista podría pasar por uno de tantos correos con los que lidian los empleados en la mayoría de empresas, con un asunto directo, un breve cuerpo del mensaje ampliando la información e indicando la necesidad de abrir un fichero adjunto que, a simple vista, parece ser una inofensiva hoja de cálculo.

Pero las apariencias engañan, y en el caso de que este mensaje llegue a las bandejas de entrada de los usuarios, es bastante posible que alguno de ellos trate de abrir el fichero adjunto. En ese caso tan solo verá un mensaje donde se le indica que debe deshabilitar el modo de vista protegida con el que Microsoft Office abre todos los documentos descargados de Internet, precisamente para evitar que estos realicen alguna acción maliciosa.

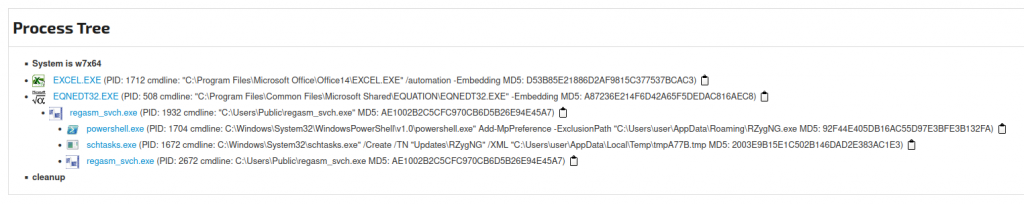

Si el usuario sigue las instrucciones indicadas por los atacantes se iniciará la cadena de infección establecida, que en estos casos pasa por la explotación de alguna vulnerabilidad conocida y la ejecución de comandos para conectarse a un servidor controlado por los delincuentes, y desde donde se procede a descargar el malware de segunda fase.

Estas cadenas de infección pueden ser todo lo sencillas o rebuscadas que quieran los delincuentes y muchas veces se puede identificar el grupo o amenaza detrás de la infección solamente analizando los pasos que sigue para comprometer el sistema. En esta ocasión vemos como el malware de primera fase se conecta a una URL para descargar un fichero ejecutable responsable de realizar la acción maliciosa establecida.

En esta ocasión nos encontramos ante una variante del keylogger Snake, un malware especializado en el robo de credenciales almacenadas en aplicaciones de uso cotidiano como clientes FTP, clientes de correo o navegadores de Internet. También es capaz de robar otra información como nuestro historial de navegación y otra información que pueda serle útil a los delincuentes, que normalmente la usan para lanzar nuevas campañas de propagación de malware usando las credenciales de correo robadas o para acceder a la red corporativa o alguno de sus recursos compartidos y, una vez allí, tratar de robar información confidencial y cifrarla para realizar una extorsión a la empresa afectada.

Un ejemplo de la reutilización de credenciales robadas en ataques anteriores lo tenemos en el servidor de correo que utilizan los delincuentes para exfiltrar la información robada de las máquinas que infectan con esta campaña.

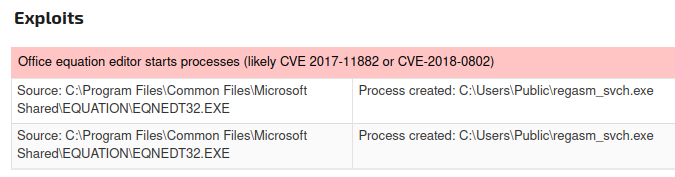

Además, para conseguir infectar el sistema con la Excel adjunta al email, los delincuentes siguen usando vulnerabilidades antiguas que, a día de hoy, siguen dando buenos resultados, puesto que muchos usuarios y empresas siguen sin actualizar sus sistemas y aplicaciones de uso cotidiano, lo que facilita mucho la tarea a los atacantes.

En este caso vemos como se utilizan vulnerabilidades sobradamente conocidas y solucionadas desde hace años pero que permanecen en el arsenal de los ciberdelincuentes, puesto que siguen siendo efectivas aun a día de hoy.

Y es que, por mucho que el foco esté puesto en amenazas avanzadas emergentes, la realidad es que la mayoría de empresas va a enfrentarse a ataques conocidos desde hace tiempo, usando vectores clásicos como el correo electrónico y tácticas sobradamente empleadas por los delincuentes que pueden ser detectadas de forma sencilla siguiendo los mismos consejos que vienen recomendándose desde hace tiempo y que incluyen, como no podía ser de otra forma, la actualización de nuestros sistemas y aplicaciones.

Conclusión

De la misma manera que no pocos grupos de delincuentes reutilizan sus tácticas, técnicas y procedimientos una y otra vez con buenos resultados, nosotros hemos de ser capaces de reconocerlas para evitar que estas amenazas nos afecten y centrarnos en aquellas que sí resultan más complejas y pueden causar graves daños si no contamos con políticas y soluciones de seguridad que nos ayuden a detectarlas y mitigar sus efectos nocivos.