Desde que existen los correos de phishing, los delincuentes han tratado de ir mejorando sus técnicas para tratar de hacer estos emails lo más convincentes posibles y conseguir así un mayor número de víctimas. Al principio, estas suplantaciones se limitaban a empresas y organismos internacionales y solían usarse correos escritos en inglés. Pero con el tiempo, los delincuentes han aprendido a personalizar las campañas para los usuarios de las regiones o países a las que van dirigidas, redactando cada vez mensajes más convincentes en todo tipo de idiomas.

El pago de la tasa

Actualmente es muy común encontrarnos con correos de phishing escritos cada vez mejor en español, nada raro viendo que los delincuentes pueden abarcar así cientos de millones de potenciales víctimas. Sin embargo, en ocasiones también nos hemos topado con casos en los que los delincuentes se han tomado la molestia de redactar mensajes en otras lenguas cooficiales como el catalán y, aunque no es lo habitual, tampoco debería sorprendernos, puesto que un email bien redactado en una lengua que hablan millones de personas en nuestro país y suplantando a la empresa u organismo oficial adecuado puede resultar mucho más efectivo que el típico email genérico escrito en castellano.

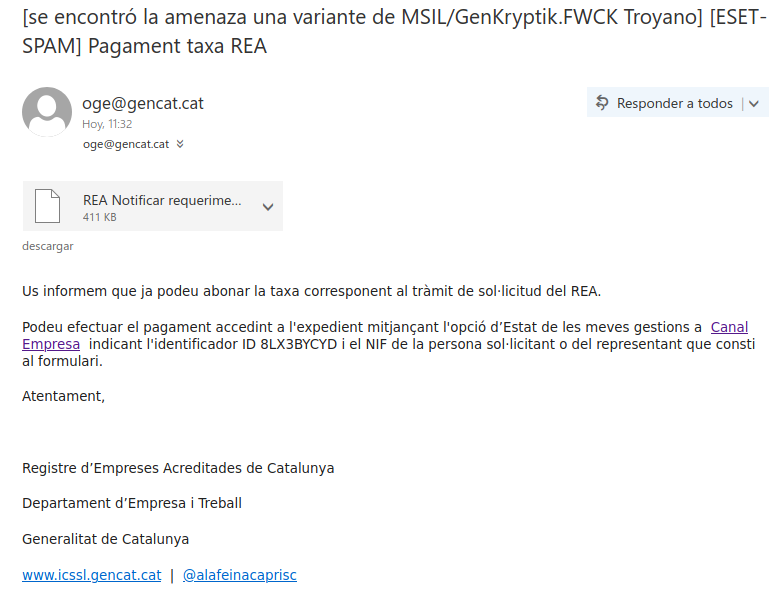

El email que podemos ver a continuación es un claro ejemplo de ello, con una muy buena redacción en catalán y que suplanta la identidad de nada menos que la Generalitat de Catalunya informando del pago pendiente de una tasa correspondiente al Registre de Empreses acreditades de Catalunya.

Este correo puede pasar perfectamente por legítimo para la mayoría de usuarios, ya que la redacción es buena y parece venir de una cuenta oficial de la Generalitat. En él se indica la necesidad de pagar una tasa y se incluye un enlace que dirige a la web oficial de la Generalitat. Curiosamente, no se menciona directamente el fichero que viene adjunto al correo, lo que podría ser un indicador de que el texto ha sido copiado de un correo oficial y que los delincuentes detrás de esta campaña confían en que algunos de los usuarios que reciban este correo descargarán y ejecutarán igualmente el fichero.

Analizando el malware

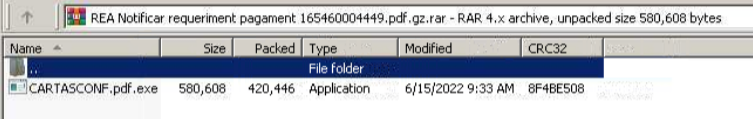

Tal y como viene siendo habitual desde hace tiempo, el fichero adjunto viene dentro de un archivo comprimido y, a pesar de la doble extensión utilizada, se puede observar como nos encontramos ante un fichero ejecutable.

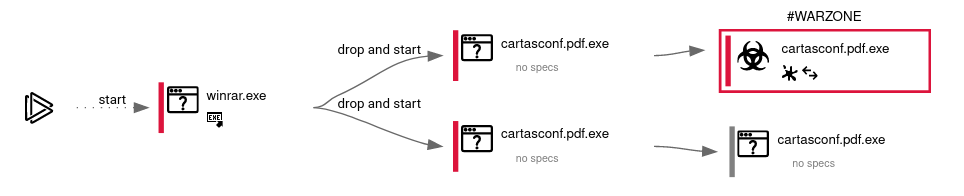

La cadena de infección del malware no tiene demasiadas complicaciones ya que el malware se ejecuta en el sistema, realiza las acciones para las que ha sido programado y contacta con el centro de mando y control que le han establecido los delincuentes para el envío de la información robada.

Al ejecutarse el malware vemos que realiza ciertas comprobaciones como obtener el nombre de la máquina en la que se ejecuta y el idioma predeterminado en el sistema. En lo que respecta al malware en sí, estaríamos ante un nuevo caso de infostealer o ladrón de información tan habitual durante los últimos meses en España y, más concretamente, una variante del malware Warzone, también conocido como AveMaria.

La finalidad de este tipo de amenazas consiste, principalmente, en obtener credenciales almacenadas en aplicaciones de uso cotidiano en ordenadores corporativos, tales como clientes de correo, navegadores de Internet, clientes FTP o VPNs, entre otras. Una vez recopilada esa información, el malware se encarga de enviarla al centro de mando y control definido por los delincuentes, desde donde también puede recibir nuevas ordenes, según les convenga.

Este tipo de amenazas se han vuelto muy activas recientemente, ya que las credenciales robadas no solo pueden utilizarse para acceder a la red corporativa para robar nuevas amenazas y desplegar nuevos tipos de malware como el temido ransomware. También pueden usarse para hacerse pasar por la empresa atacada y enviar correos a sus clientes y proveedores con malware adjunto, o incluso usar este acceso para realizar los ataques conocidos como “fraude del CEO” y que permiten a los delincuentes obtener importantes sumas de dinero.

Conclusión

Ante la elevada cantidad de malware del tipo infostealer que venimos detectando en España desde hace tiempo, era esperable que los delincuentes quisieran acotar aun más sus posibles víctimas y lanzasen campañas todavía más personalizadas como esta que acabamos de revisar. En cualquier caso, las medidas que debemos adoptar para evitar caer en este tipo de trampas son las ya conocidas y que pasan por no abrir ficheros adjuntos ni pulsar sobre enlaces que no son solicitados, por mucho que parezcan venir de fuentes de confianza, y contar con soluciones de seguridad que puedan detectar y eliminar estas amenazas.