El uso de facturas como gancho para conseguir que los usuarios descarguen malware en su sistema es una técnica que está teniendo un resurgimiento desde hace unos meses. Cada semana podemos encontrarnos algún ejemplo distinto, donde los delincuentes reciclan la misma técnica pero cambiando algún pequeño detalle, lo que demuestra que sigue siendo una estrategia válida.

Factura de junio

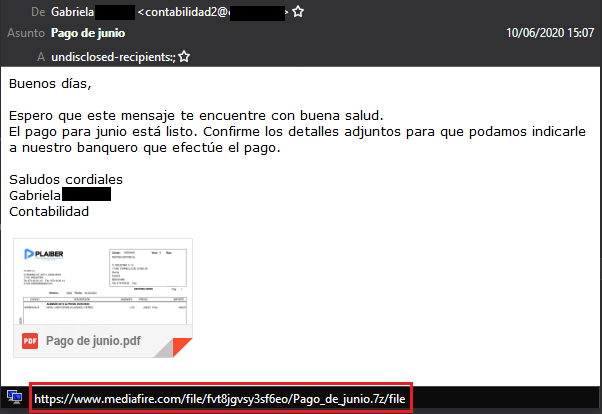

En esta ocasión nos encontramos ante una factura que hace mención a un pago pendiente correspondiente al mes de junio. La inclusión de una referencia al mes en el que nos encontramos puede parecer una tontería pero seguro que a muchos receptores de este correo les hace bajar la guardia, aunque no conozcan al remitente de este email ni el logo de la empresa a la que va dirigida la factura.

Es precisamente el uso de direcciones de email legítimas una de las características principales de este tipo de correos. Los delincuentes han comprometido previamente la seguridad de los servidores de correo de alguna empresa y los están usando para enviar de forma masiva este tipo de emails. Esta estrategia les permite saltarse algunos filtros antispam, ya que los remitentes no suelen estar en listas negras.

En lo que respecta a la supuesta factura, volvemos a comprobar como los delincuentes utilizan una imagen con un enlace vinculado para engañar a los usuarios. Este enlace redirige al servicio de alojamiento de ficheros Mediafire y desde el cual podemos descargarnos el archivo comprimido “Pago de Junio.7z”.

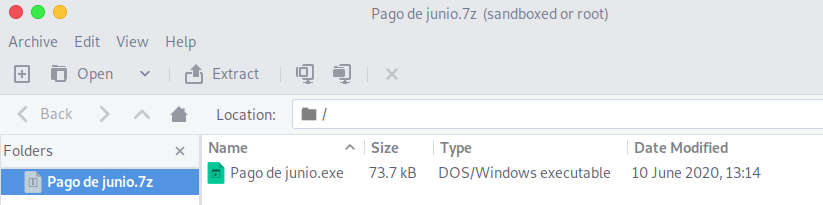

Dentro de este archivo podemos observar como se incluye un fichero ejecutable “Pago de junio.exe” y que corresponde a la primera fase de ejecución del malware. En esta ocasión nos encontramos ante una amenaza detectada por las soluciones de ESET como una variante del troyano Win32/Injector.EMIW.

Ejecución e impacto del malware

En el caso de que el usuario descargue y ejecute el archivo preparado por los delincuentes se inicia la segunda fase de la cadena de infección. Por experiencia de casos anteriores muy similares, este tipo de malware suele terminar infectando el sistema con una herramienta de control remoto como Agent Tesla o Netwire.

Una vez el delincuente tiene el control del sistema infectado, lo más común es proceder al robo de información personal como, por ejemplo, los datos de acceso a la banca online o contraseñas almacenadas en navegadores, clientes FTP, etc. No obstante, las posibilidades son muy amplias y el atacante puede aprovechar este control remoto para realizar todo tipo de acciones como, por ejemplo, mandar correos en nombre de la víctima y así conseguir infectar a más usuarios.

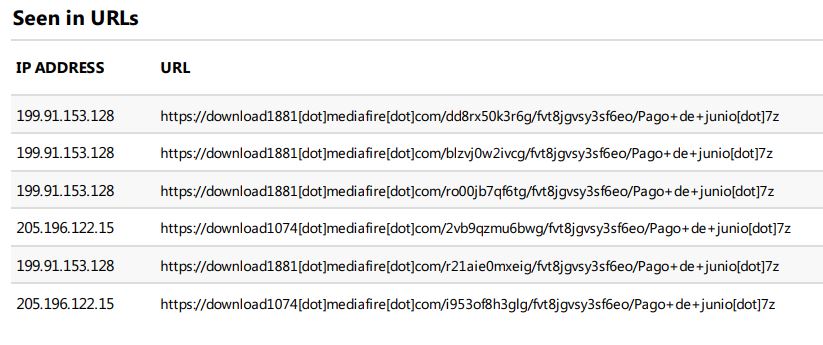

Para este tipo de campañas de propagación de amenazas es frecuente que se utilicen numerosas muestras alojadas en servicios online o en webs previamente comprometidas. En este caso, la utilización del servicio de alojamiento gratuito de archivos Mediafire vuelve a ser la opción elegida por los delincuentes.

Con respecto al impacto que ha tenido esta campaña, parece claro que el objetivo principal eran usuarios españoles tras revisar la redacción del texto y porque muchas veces estas campañas se suelen centrar en un país a la vez. Si bien el impacto puede variar entre una campaña y otra, que los delincuentes reutilicen este tipo de correos para tratar de obtener nuevas víctimas es un signo de que no les está yendo mal.

Conclusión

Por mucho que la estrategia se repita, si los usuarios siguen cayendo en la misma trampa una y otra vez, los delincuentes no tienen motivos para cesar con este tipo de ataques. Es algo que les resulta barato de realizar y el retorno de inversión es lo suficientemente elevado como para repetir la estrategia.

Sabiendo que este tipo de correos apunta principalmente a pequeñas y medianas empresas se hace vital conocer cuales son los vectores de ataque utilizados y tomar medidas aplicando soluciones de seguridad que sean capaces de detectar el malware y educando al usuario para que actúe como primera línea de defensa.