Estamos viviendo unas semanas complicadas en lo que respecta a la detección de nuevas variantes de ransomware, con grandes campañas de propagación siendo detectadas sucesivamente. La mayoría de estas variantes funcionan de forma similar: cifrando aquellos ficheros que pueden ser importantes para los usuarios y pidiendo un rescate por ellos.

Sin embargo, también hay variantes que adoptan una estrategia más agresiva y dejan el sistema y la información almacenada en él completamente inaccesible. Este es el caso de Petya Ransomware, detectado recientemente y que afecta a usuarios de Alemania. Petya cifra el Master File Table del disco, imposibilitando el acceso a los ficheros e impidiendo que el sistema operativo arranque.

Un regreso a técnicas del pasado

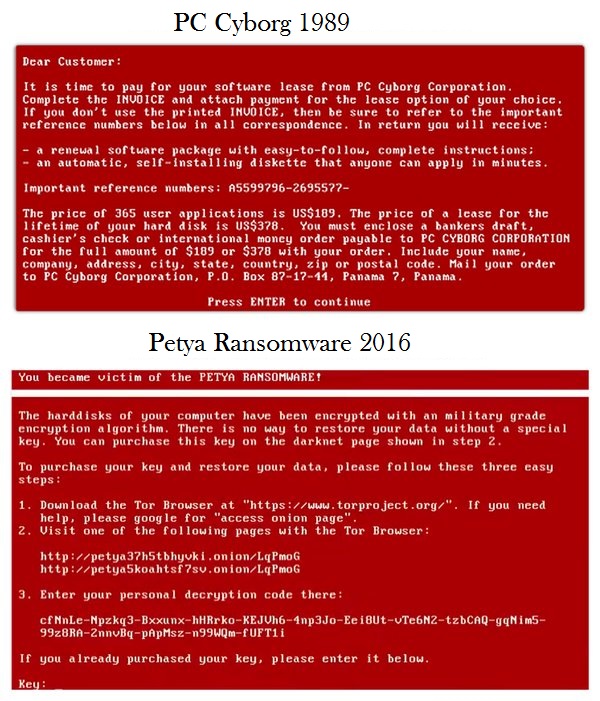

Aunque a muchos esta técnica podría parecerles una evolución lógica del ransomware, la realidad es que si nos remontamos muy atrás en el tiempo (concretamente a 1989), veremos como ya existían amenazas que utilizaban técnicas muy similares.

Hablamos concretamente del virus PC Cyborg, también conocido como el virus AIDS, que en esa época causo problemas a varios miles de usuarios. Este malware reemplazaba el fichero AUTOEXEC.BAT por uno propio, escondía las carpetas y cifraba todos los ficheros de la unidad C:, dejando el sistema inutilizable. A continuación vemos una comparación de las pantallas mostradas por PC Cyborg en 1989 y la mostrada por Petya Ransomware en la actualidad:

Imagen propiedad de Mikko Hypponen

Para poder recuperar sus ficheros y restaurar, los creadores de este malware exigían a sus víctimas el pago de 189 dólares, el cual debía realizarse mediante el envío del dinero a un código postal a Panamá.

27 años y millones de variantes de malware después nos encontramos con Petya, un ransomware que recientemente ha afectado a algunos usuarios alemanes y que utiliza técnicas similares a PC Cyborg, aunque adaptadas a la actualidad.

Funcionamiento de Petya

Gracias a la investigación realizada por el equipo de Bleeping Computer podemos conocer con detalle cómo infecta este ransomware a sus víctimas y cómo es el proceso de pago. Sabemos, por ejemplo, que utiliza el correo electrónico para propagarse y que estos emails contienen enlaces a Dropbox, que descargan el ejecutable malicioso que infectará nuestro sistema con Petya, detectado por las soluciones de seguridad de ESET como Win32/Diskcoder.Petya.

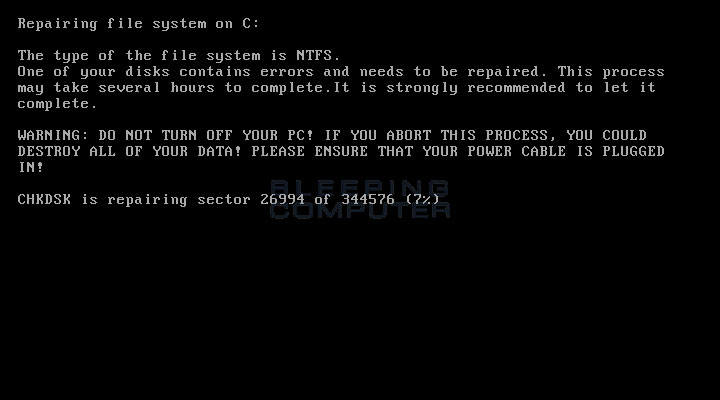

En el caso de que el usuario descargue y ejecute el fichero malicioso, Petya reemplazará el Master Boot Record de nuestro disco, reiniciará el sistema y realizará una falsa comprobación del disco imitando el funcionamiento del comando CHKDSK. Es durante esta fase de la infección que el ransomware aprovecha para modificar la Master File Table, un fichero donde se almacena información (tamaño, fecha de creación, permisos, etc.) sobre todos los archivos que existen en el disco.

Imagen propiedad de Bleeping Computer

Esta técnica es diferente a la utilizada por los ransomware más populares, donde se cifra archivo por archivo. En el caso de Petya, el problema radica en que el sistema es incapaz de saber dónde están ubicados los ficheros o si estos existen siquiera, por lo que no están accesibles de forma sencilla para el usuario.

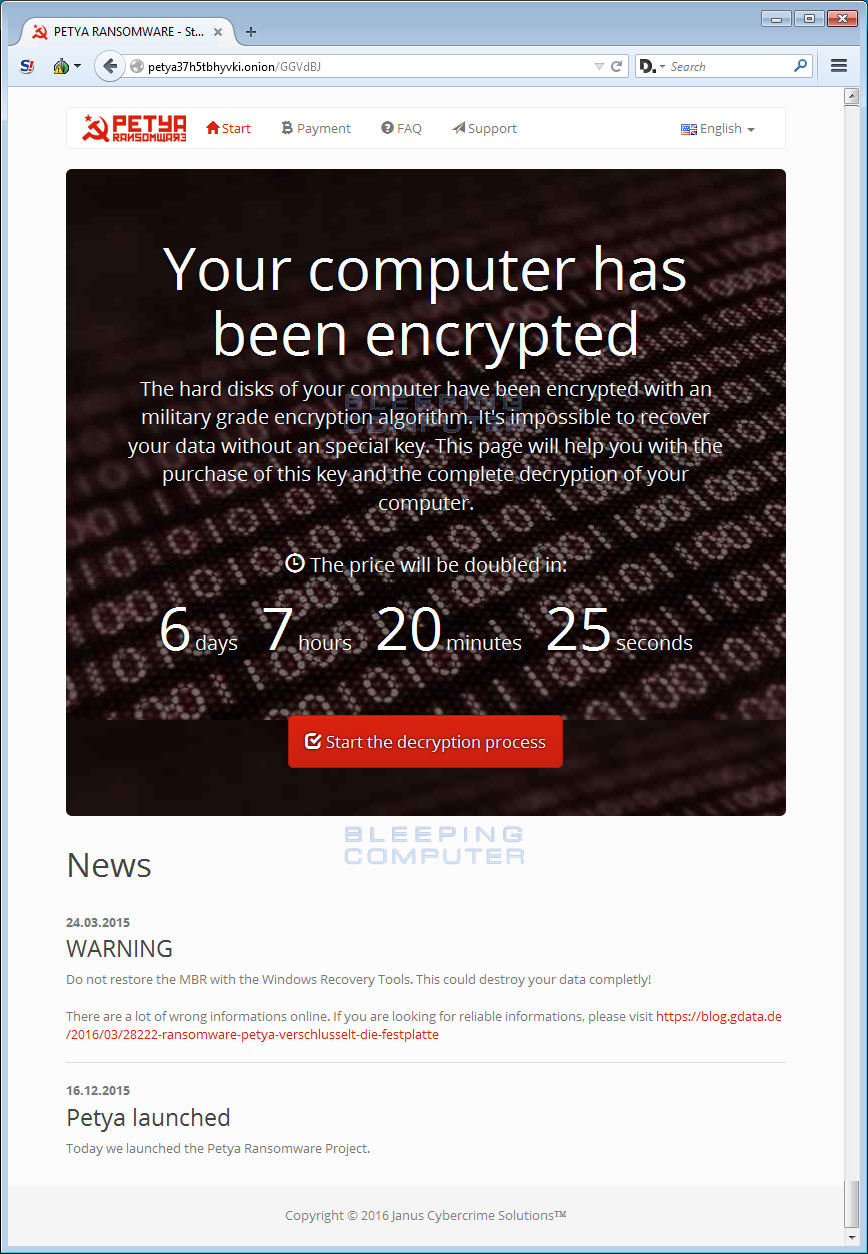

A continuación muestra la típica pantalla con información sobre lo que ha sucedido y los enlaces en la red Tor a los que el usuario debe acceder para efectuar el pago del rescate.

Pagando el rescate

Como en otros casos de ransomware, Petya también proporciona las instrucciones para pagar el rescate y recuperar el sistema y los ficheros almacenados en él mediante una web alojada en la red Tor. Obviamente, para acceder a estos enlaces se deberá usar un sistema que no sea el afectado y algún navegador (como Tor Browser) o servicio que nos permita acceder a esta red.

Imagen propiedad de Bleeping Computer

Es en esta web donde se nos informa del precio que debemos pagar (0.9 bitcoins o unos 340 € en el momento de escribir estas líneas), del tiempo que disponemos antes de que la cantidad a pagar se doble, de cómo introducir nuestro identificador personal y las tradicionales instrucciones para realizar pagos con bitcoins.

Todo con un aspecto bastante profesional y que hace pensar que detrás de esta nueva variante se encuentra un grupo de ciberdelincuentes más que se están lucrando a costa de los usuarios y sus ficheros.

¿Es posible recuperar los datos sin pagar?

Esta pregunta suele ser una de las primeras que se realizan todos los afectados por alguna variante de ransomware y, por desgracia, la solución no suele ser sencilla. Existen ejemplos de ficheros que han sido cifrados por variantes de ransomware y que han podido ser recuperados con herramientas desarrolladas por los investigadores que analizaron la muestra.

El caso de Petya es un tanto especial, puesto que los ficheros en sí no están cifrados. Es la Master File Table la que se encuentra modificada por el malware y, por tanto, impide que podamos localizar los ficheros en el disco afectado.

Esto plantea posibilidades de recuperación más amplias que si se tratara de un ransomware tradicional. En el caso de que no permitamos que se realice la falsa comprobación del disco tras el reinicio del sistema, podríamos montar el disco como otra unidad en otro sistema y realizar una copia de los ficheros.

Además, el análisis de este ransomware por parte de algunos investigadores como la polaca @hasherezade ha desvelado que los delincuentes han utilizado un algoritmo de cifrado basado en el operador binario XOR. Esto podría dar esperanzas a los usuarios afectados por Petya, puesto que, por sí solo, el cifrado XOR es muy vulnerable y sería posible llegar a obtener la clave mediante el análisis de varias de las Master File Table afectadas, algo en lo que ya se está trabajando.

Conclusión

A pesar de que el número de infecciones de este nuevo ransomware ha estado muy limitado a usuarios de Alemania, no debemos olvidar la facilidad con la que los ciberdelincuentes lo podrían adaptar a otros mercados. Tan solo con una sencilla traducción de los textos usados a otros idiomas se podrían conseguir nuevas víctimas en diferentes países.

Por eso, es importante recordar los consejos básicos para evitar ser una víctima más del ransomware, especialmente si hablamos de entornos corporativos. Nuestra empresa no puede dejar de funcionar o perder valiosa información solo por un ataque de este tipo, por lo que debemos estar preparados y contar con las medidas de protección adecuadas, además de con la esencial copia de seguridad actualizada.