La utilización de marcas de reconocido prestigio y en las que los usuarios confían plenamente es una estrategia usada por los delincuentes para sus campañas de phishing. Bancos, redes sociales o empresas como la que analizamos en este artículo son usados como ganchos para ganarse la confianza de sus víctimas y hacer que introduzcan datos personales en webs preparadas por los delincuentes.

Un falso correo de Apple

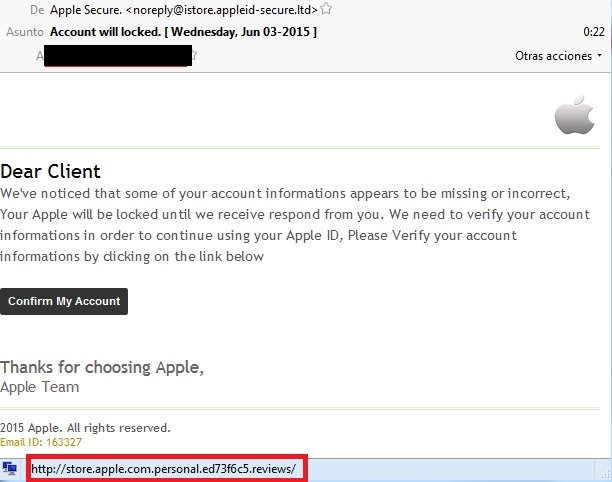

La técnica usada en este caso es similar a las que hemos comentado en ocasiones anteriores. El usuario recibe un correo en su bandeja de entrada que aparenta provenir de Apple y donde se indica que hay información de nuestra cuenta que falta o es incorrecta. Se nos proporciona además un botón para confirmar la cuenta que los delincuentes han camuflado para que, a primera vista, parezca ser de Apple.

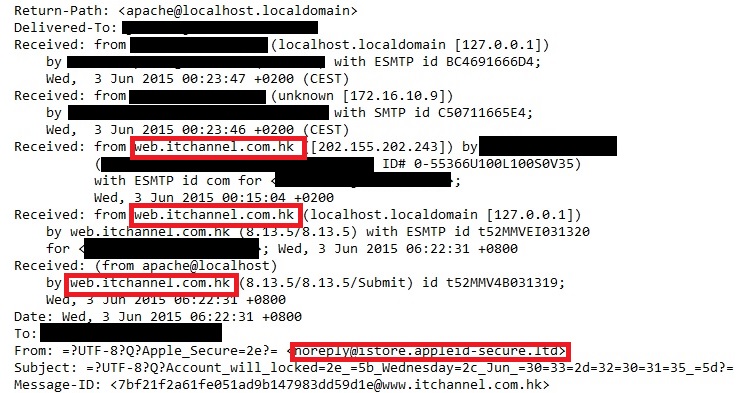

Como siempre recomendamos hacer en este caso, el análisis de las cabeceras resulta crucial para determinar si estamos siendo víctimas de un engaño. Por mucho que el email diga provenir de Apple Secure, si revisamos la cabecera del mensaje observaremos como el remitente original nada tiene que ver con Apple y que además parece ubicado en Hong Kong.

En esta ocasión los delincuentes se han preocupado por camuflar este falso remitente de forma que los usuarios más confiados caigan en la trampa. No es algo que suceda tan a menudo, ya que muchos delincuentes no se preocupan de este detalle y envían los correos sin camuflar desde emails que nada tiene que ver con la empresa o entidad suplantada.

Además, los enlaces a los que se redirige a la falsa web desde el email tampoco suelen estar relacionados con la entidad suplantada, e incluso muchas veces se aprovechan de webs que los delincuentes han comprometido previamente. En este caso al menos se han molestado en que parte del enlace se asemeje al que pretenden suplantar, aunque, como veremos a continuación, este engaño puede desmontarse fácilmente si nos fijamos.

Cómo reconocer la web falsa

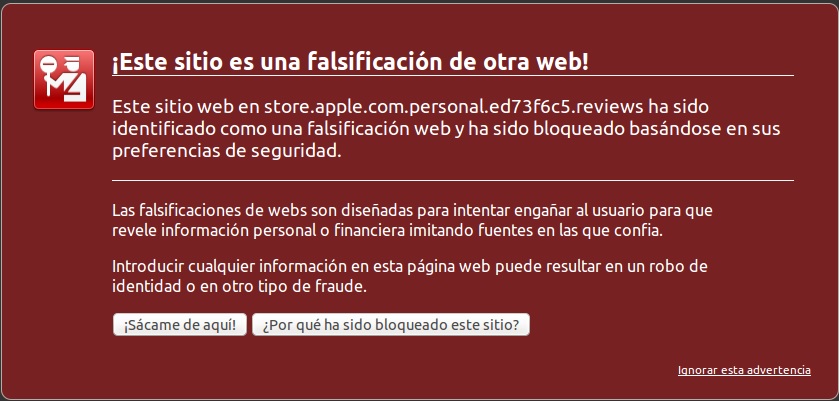

Si aun así hemos picado con el gancho del correo y hemos pulsado sobre el enlace, existen varias maneras para reconocer que la web a la que se nos dirige no es la auténtica. Quizás la manera más obvia es hacer caso a las alertas que tanto nuestro antivirus como nuestro navegador nos proporcionan si esta web ya ha sido clasificada como fraudulenta.

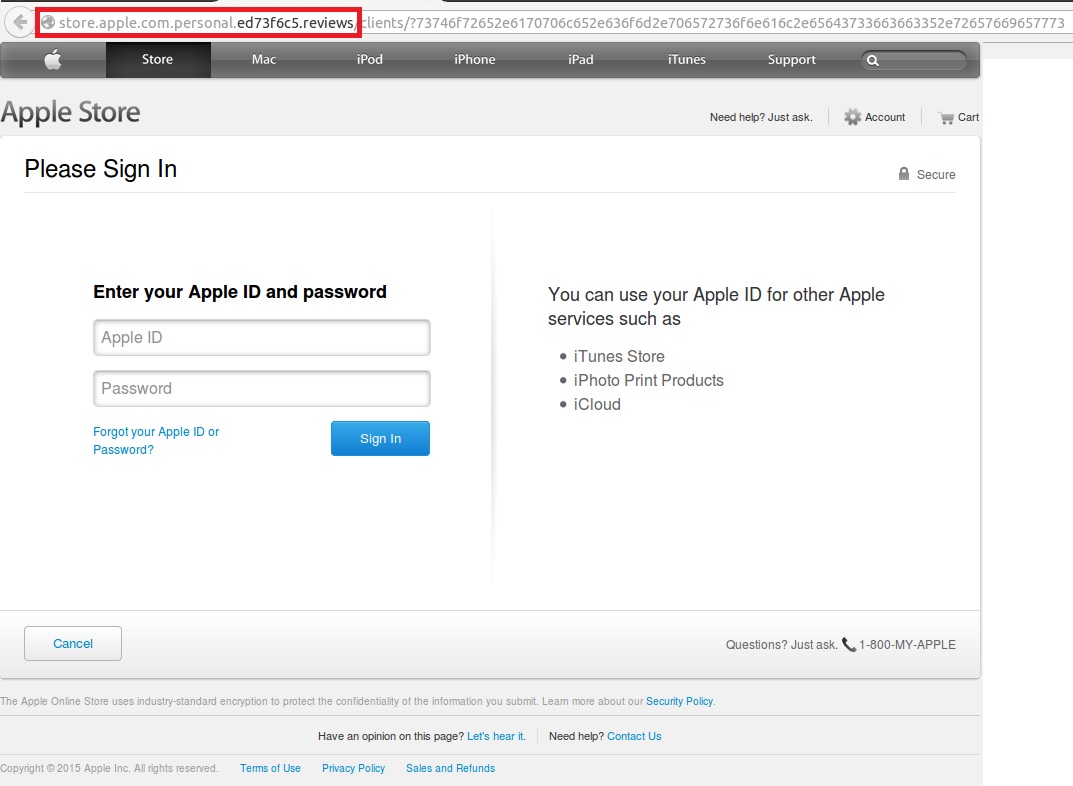

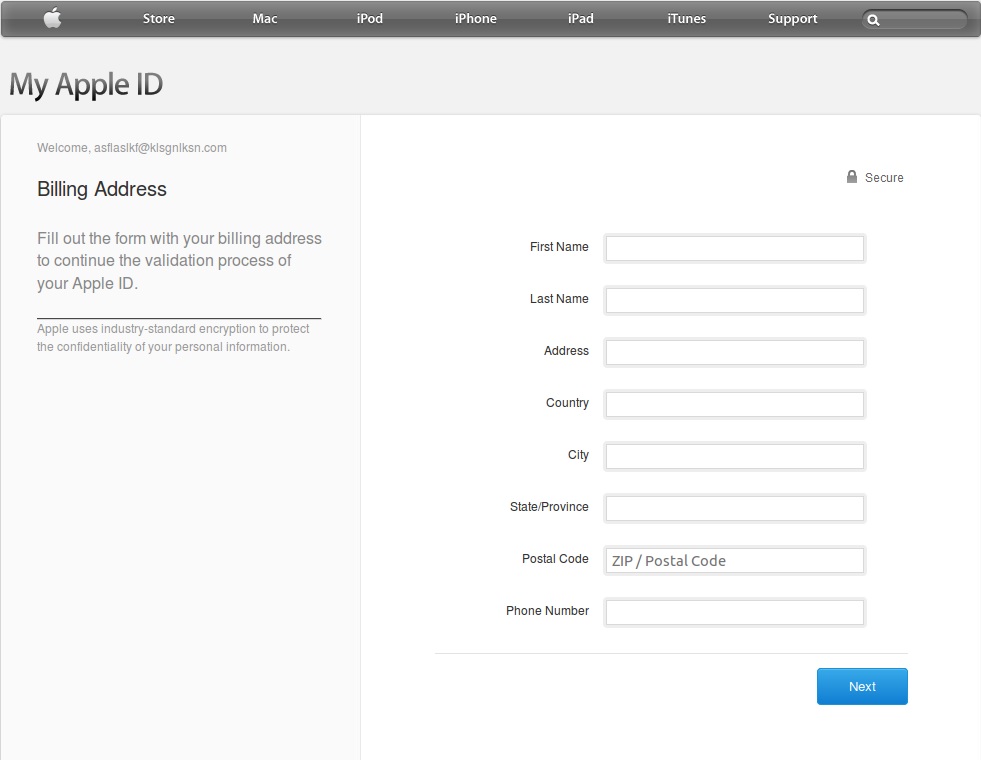

No obstante, no siempre se detectan estas webs fraudulentas a tiempo y es probable que más de una víctima acceda a la web preparada por los delincuentes. En el caso que estamos analizando, esta web luce tal que así:

Aparentemente, podría pasar por una web auténtica de Apple pero, incluso en este caso, es posible reconocer si la web es legítima o se trata de una falsificación. Si nos fijamos en la barra de direcciones veremos como la parte de la URL que pone “store.apple.com.personal” es menos visible que la que pone “ed73f6c5.reviews”, destacando esta parte sobre el resto de la URL.

Esto nos indica el dominio real al que estamos accediendo y, a poco que nos fijemos, podremos deducir que no es un dominio que tenga nada que ver con Apple. Esta característica de destacar el dominio real es utilizada por la mayoría de navegadores y nos puede servir para hacer una doble comprobación antes de introducir ningún dato personal.

Robo de datos privados

Si a pesar de los indicios ya comentados, y que sirven para reconocer esta web fraudulenta, el usuario decide seguir adelante y proporcionar sus datos, lo primero que se le pedirá es su Apple ID (normalmente asociada a una dirección de correo electrónico) y su contraseña. Solamente estos datos ya suponen una información muy valiosa para los delincuentes, puesto que son la llave para acceder a la mayoría de servicios de Apple, incluido aquellos relacionados con sistemas de pago.

Por eso es tan importante configurar el doble factor de autenticación en todos aquellos servicios que nos lo proporcionen, como hace Apple. De esta forma se evita que personas no autorizadas accedan a nuestra cuenta y realicen compras y otras acciones en nuestro nombre.

Si el usuario sigue adelante se encontrará con un segundo formulario donde se le solicitan datos privados como su nombre, apellidos, dirección postal, ciudad, país, provincia, código postal y número de teléfono. Estos datos pueden ser utilizados posteriormente para realizar una suplantación de identidad de la víctima e incluso solicitar servicios o créditos en su nombre.

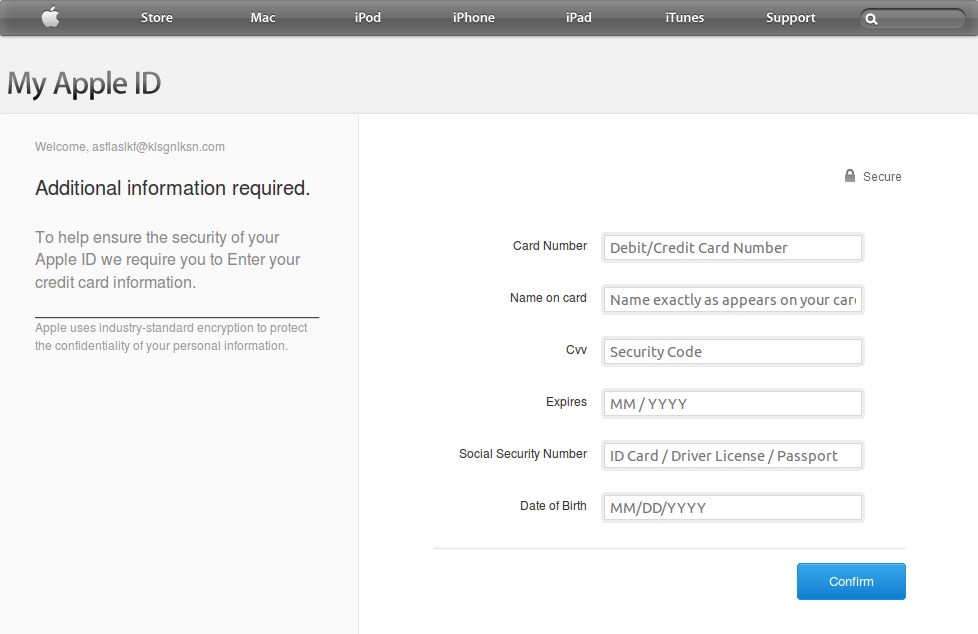

El último formulario es, posiblemente, el que más interese a los delincuentes, puesto que se trata de los datos de la tarjeta de crédito. En este paso se nos solicitarán el número de la tarjeta de crédito, el nombre que figura en ella, el código de seguridad, la fecha de expiración, el número de la seguridad social y nuestra fecha de nacimiento.

Lo que hagan los delincuentes con estos datos ya es cosas suya. Pueden, por ejemplo, clonar la tarjeta para realizar compras en tiendas físicas, usarla para pagar servicios online o venderla al por mayor a mafias que las utilizarán con una finalidad delictiva. En cualquier caso, el perjudicado principal será el usuario que introdujo estos datos pensando que estaba verificando su cuenta de Apple.

Eliminando sospechas

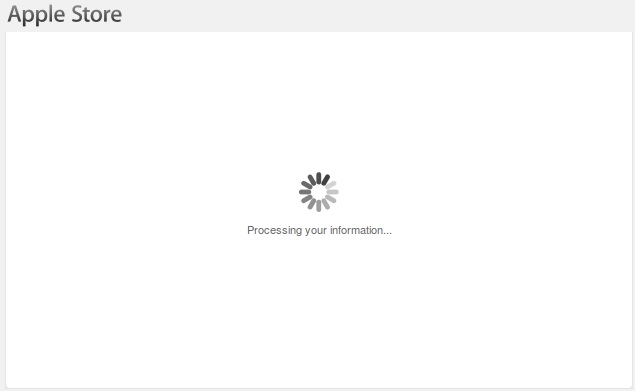

Una vez obtenidos estos datos, los delincuentes intentan hacerle creer al usuario que todo ha funcionado correctamente. Para eso primero muestran una pantalla de carga en la que se indica que se está procesando la información y que, pasados unos segundos, comunica a la víctima que la operación se ha realizado con éxito.

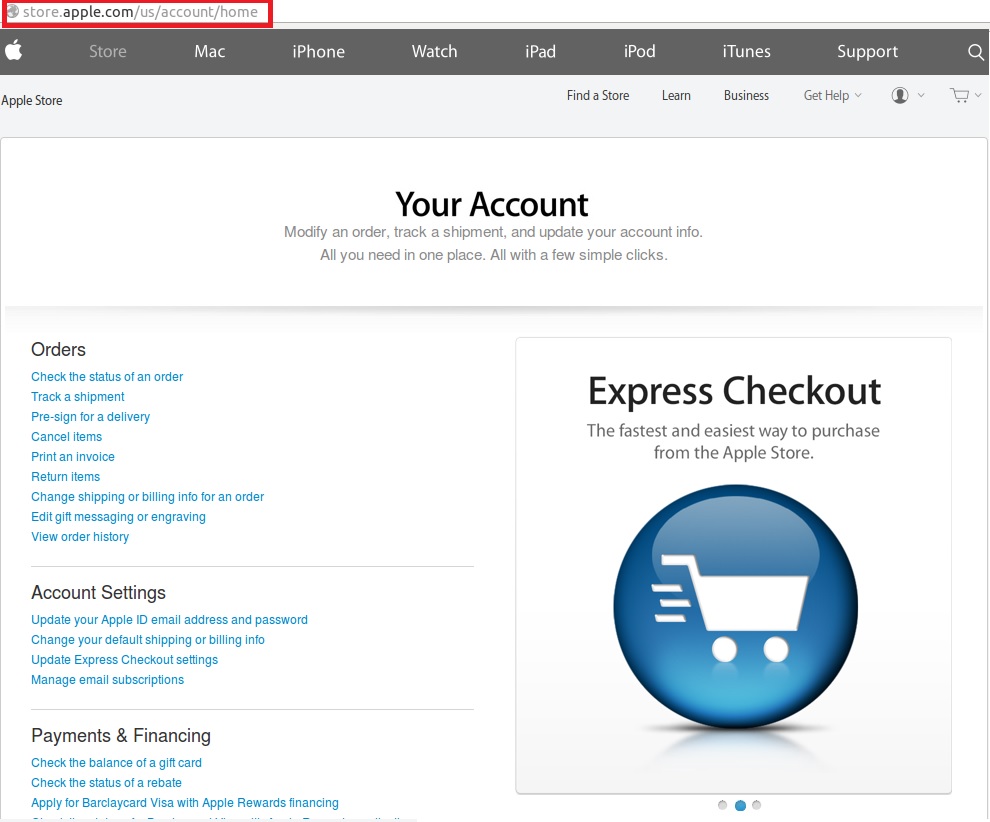

Es tras mostrar ese mensaje que la víctima es redirigida a la web oficial de Apple, algo que podemos comprobar si nos fijamos en la barra de herramientas y comprobamos que, esta vez sí, el dominio pertenece a Apple.

De esta forma, la víctima cree que todo ha ido perfectamente y que ya ha realizado la verificación que se le solicitaba cuando en realidad ha proporcionado datos privados a un grupo de delincuentes que los usarán en su propio beneficio.

Conclusión

No hace mucho analizábamos un caso similar, pero en idioma francés, en el blog internacional de ESET WeLiveSecurity. Es probable que se trate de los mismos delincuentes que intentan conseguir más víctimas usando un idioma más extendido como el inglés. También es probable que lo intenten con el español; al fin y al cabo, tan solo deben traducir las plantillas usadas y el correo.

Por eso debemos estar atentos y aprender a reconocer casos de phishing como el que acabamos de analizar para evitar caer en este tipo de trampas. De esta forma evitaremos que alguien acceda a datos privados o nos roben el dinero que tanto nos cuesta ganar.