En cada edición de las conferencias de seguridad BlackHat USA y Defcon, celebradas recientemente en Las Vegas, hay una serie de ponencias que se suelen marcar en rojo por lo llamativo del tema o por el interés generado en las semanas previas.

En esta ocasión se trata de un tema ya interesante de por sí, y al que Rubén Santamarta ha aportado toda su experiencia como investigador para sacar a la luz deficiencias en sistemas tan críticos como los que se encargan de monitorizar la radiación nuclear e intentar así que los fabricantes los solucionen.

Monitores de radiación ¿Qué son?

Santamarta no es precisamente un recién llegado en el mundo de la seguridad, y ya hace años que demostró sus conocimientos e inquietudes sobre la seguridad en infraestructuras tan críticas como las centrales nucleares en charlas como la que realizó en 2011 en RootedCon. Es más, ha demostrado ser un investigador todoterreno, puesto que la última vez que lo vimos subido al escenario de BlackHat USA en 2014 fue para hablarnos de los secretos y fallos existentes en los terminales de comunicación por satélite que se utilizan, por ejemplo, en barcos y aviones.

Durante este tiempo, Santamarta no ha estado precisamente de brazos cruzados y hace un mes ya nos avanzaba que la investigación que iba a presentar en esta edición de BlackHat USA iba a ser igual o más interesante que las anteriores. En su ponencia “Go Nuclear: Breaking Radiation Monitoring Devices” (y de la cual se han extraído las imágenes que ilustran este artículo) nos habló de unos dispositivos desconocidos para el gran público pero que juegan un papel crucial a la hora de gestionar y evitar posibles desastres de origen nuclear.

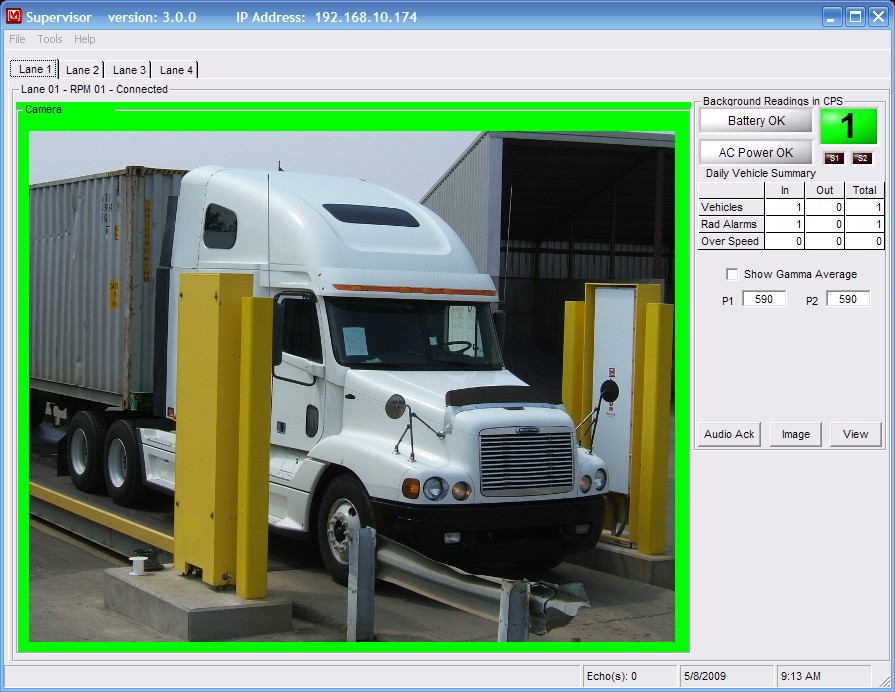

Dispositivos de monitorización de radiación en un paso fronterizo – Fuente: ludlums.com

Estos dispositivos se utilizan para monitorizar y controlar los niveles de radiación en infraestructuras como las centrales nucleares, pero también en otras como puestos fronterizos, puertos y estaciones meteorológicas ubicadas tanto en ciudades como en zonas rurales. Gracias a ellos se puede averiguar si alguien está tratando de introducir o llevarse material radiactivo sin autorización o detectar un incremento de los niveles de radiación en una zona en concreto.

En la investigación recientemente presentada se analizaron los dispositivos de tres fabricantes, que abarcan desde grandes medidores de radiación capaces de analizar vehículos enteros a pequeños sensores utilizados en centrales nucleares e instalaciones similares que necesitan monitorizar constantemente cualquier cambio en los niveles de radiación.

Vulnerabilidades en portales de monitorización

Entre los fabricantes de estos dispositivos analizados por Santamarta se encuentra uno que fabrica lo que se conoce como portales de monitorización (RPM por sus siglas en inglés). Estos portales suelen instalarse en lugares con un elevado tráfico de vehículos y mercancías como puestos fronterizos y puertos, para detectar la entrada o salida de materiales radioactivos.

El fabricante de este tipo de portales se encuentra presente en 20 países y, según ellos mismos anuncian, han vendido 2500 de estos portales y esperan vender un buen número de ellos próximamente a países como China o Estados Unidos. Santamarta analizó primero modelos destinados a monitorizar el paso de personas, y aunque no tuvo acceso a físico a uno de ellos sí que pudo obtener una copia del software de gestión utilizado.

Dispositivo de análisis de radiación personal – Fuente: ludlums.com

Aplicando ingeniería inversa a este software que corría bajo Microsoft Windows, Santamarta descubrió que la aplicación principal disponía de dos niveles diferentes de permisos, ambos protegidos con su correspondiente contraseña (que puede ser modificada). Hasta aquí todo normal, si no fuera porque, rebuscando en el código, se encontró con una puerta trasera con su propia contraseña que permite acceder al dispositivo con el máximo nivel de permisos, algo que un atacante agradecerá sobremanera para desactivar el análisis a voluntad.

En lo que respecta al segundo tipo de portales de monitorización encargados de revisar vehículos, el software que lo gestiona también se instala sobre sistemas Windows y es capaz de mostrar alarmas, recopilar información de todos los carriles en los que estos dispositivos están instalados (incluyendo fotografías de los vehículos analizados) y generar informes. Las comunicaciones entre los RPM y el software de gestión se pueden realizar mediante red local o WiFi usando dos protocolos.

Aplicación de gestión de los medidores de radiación – Fuente: ludlums.com

Así pues, un atacante que consiguiera acceso a la red WiFi o a la red local usada por estos portales de monitorización podría realizar lo que se conoce como un ataque man-in-the-middle para interceptar las comunicaciones y conseguir modificar los resultados de los análisis para, por ejemplo, conseguir pasar material radioactivo por estos sensores sin ser detectados.

Revisando los índices de radioactividad en centrales nucleares

La segunda parte de la investigación es la que más atención atrajo por parte de los medios, ya que Santamarta describió posibles escenarios en los que una lectura incorrecta de los niveles de radiación podría tener graves consecuencias en una instalación nuclear. En la investigación realizada se habla de varios tipos de dispositivos de monitorización tanto estacionarios como portátiles que se encargarían de medir los niveles de radiación ambiental, del personal, del área, de los procesos y los residuos.

La información emitida por estos sensores y recopilada por los sistemas de monitorización sirven para emitir alertas en caso de detectarse fugas o contaminación en alguna área de la central. De esta forma, los protocolos de seguridad se activarían a partir de las lecturas de estos sensores, y por eso es tan importante asegurarse de que la información recopilada y transmitida es correcta.

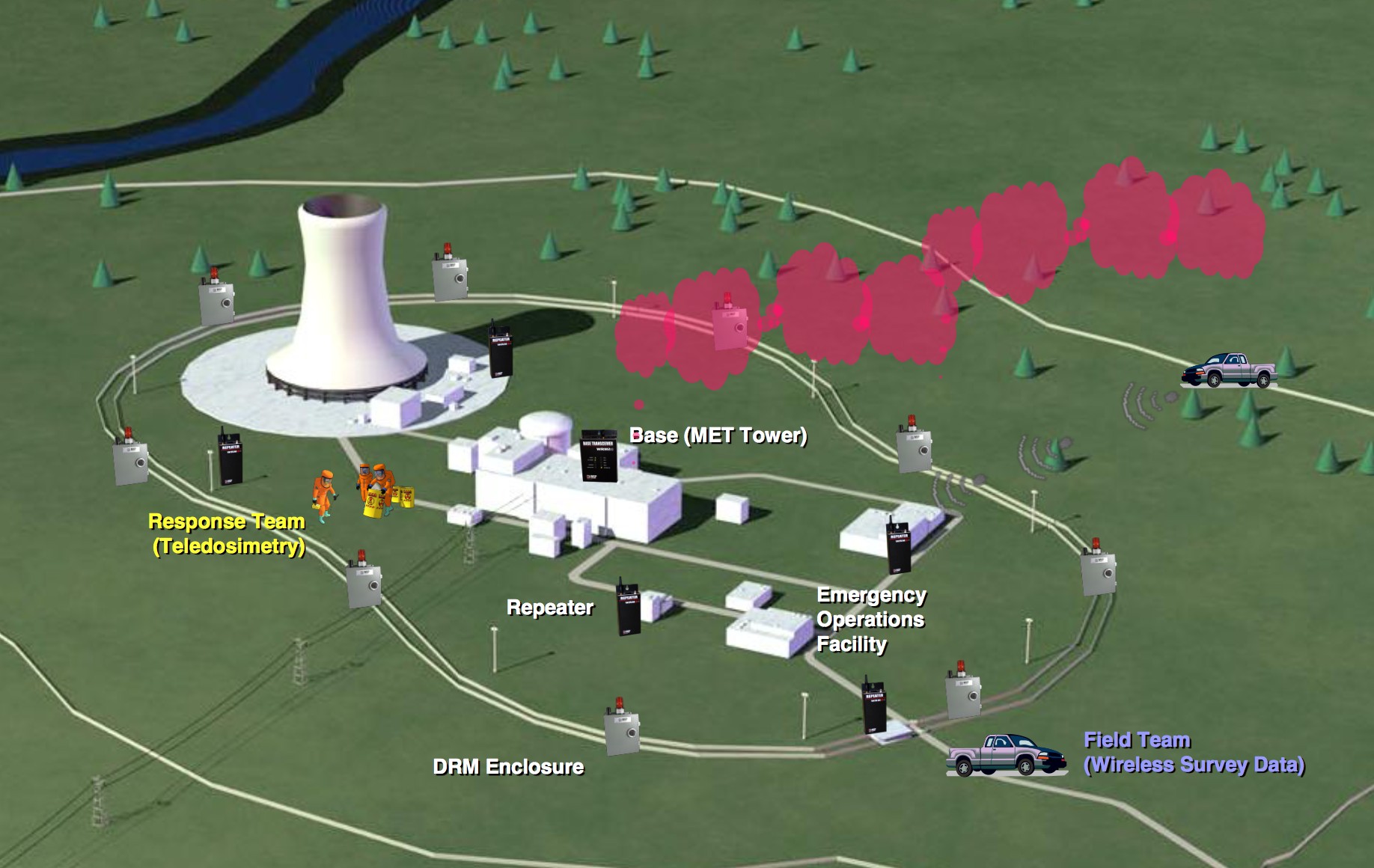

Radio transmisor con capacidad WRM2 – Fuente: Mirion Technologies

Mediante el análisis y aplicación de ingeniería inversa del hardware y el software, Santamarta descubrió que se podían espiar o generar transmisiones modificadas por un atacante, siempre que se encuentre relativamente cerca o utilice repetidores de señal que le permitirían estar a decenas de kilómetros del objetivo.

De esta forma, los atacantes podrían (hipotéticamente) preparar una serie de lecturas falsas para simular una falsa fuga de radiación, activar así los protocolos de emergencia y provocar incluso la paralización del funcionamiento de una central.

La situación se complicaría bastante en el caso de que los atacantes saboteasen el funcionamiento de los sensores en una situación de accidente nuclear. Esto podría provocar fallos o retrasos en la evacuación de los trabajadores o dirigir a los responsables de la evacuación a lugares incorrectos, incrementando el daño o las víctimas potenciales.

Uso de los radio transmisores con capacidad WRM2 en caso de accidente

Todo esto son suposiciones en escenarios hipotéticos y hay que decir que las centrales nucleares cuentan con estrictos protocolos de seguridad que se basan en la información proporcionada por varios sensores, no solo los que miden la radiación, sensores que pueden estar completamente aislados de otras redes y a los que no se puede acceder si no es de forma física. Así pues, aunque la investigación de Santamarta hace bien en apuntar los posibles fallos para que estos sean corregidos, también debemos confiar en otros mecanismos que han sido implementados desde hace tiempo y que no son vulnerables a este tipo de ataques.

Conclusión

Investigaciones tan interesantes como la que acabamos de revisar sirven como llamada de atención, para que aquellos fabricantes encargados de desarrollar dispositivos y sistemas que monitorizan infraestructuras críticas como una central nuclear los mejoren y evitar así posibles ataques. Esta investigación ya ha servido para que al menos dos de los tres fabricantes implicados empiecen a tomar cartas en el asunto, y eso es bueno para todos.

Esperamos ver más investigaciones así en el futuro y solo nos queda felicitar a Rubén Santamarta por un trabajo tan bien hecho y comunicado de forma responsable, algo que permite implementar mejoras en la seguridad, minimizando también la posibilidad de que alguien con malas intenciones se aproveche de los fallos descubiertos.