Cuando estamos a punto de terminar el año, podemos decir sin temor a equivocarnos que el ransomware ha sido uno de los malware más presentes en este 2016, si no el que más. Durante este año han aparecido cientos de nuevas variantes, la gran mayoría de ellas copiando técnicas de otras variantes anteriores y sin obtener mucha repercusión.

No obstante, en el mundo del malware también hay innovadores, tanto en la forma de infectar a sus víctimas como, en el caso del ransomware, para conseguir que paguen un rescate por sus ficheros cifrados. En el caso que analizamos hoy vamos a fijarnos en un nuevo esquema observado en una nueva variante descubierta la semana pasada, en el que la víctima puede recuperar sus ficheros sin pagar a cambio de infectar a otros usuarios.

Diferente técnica, misma finalidad

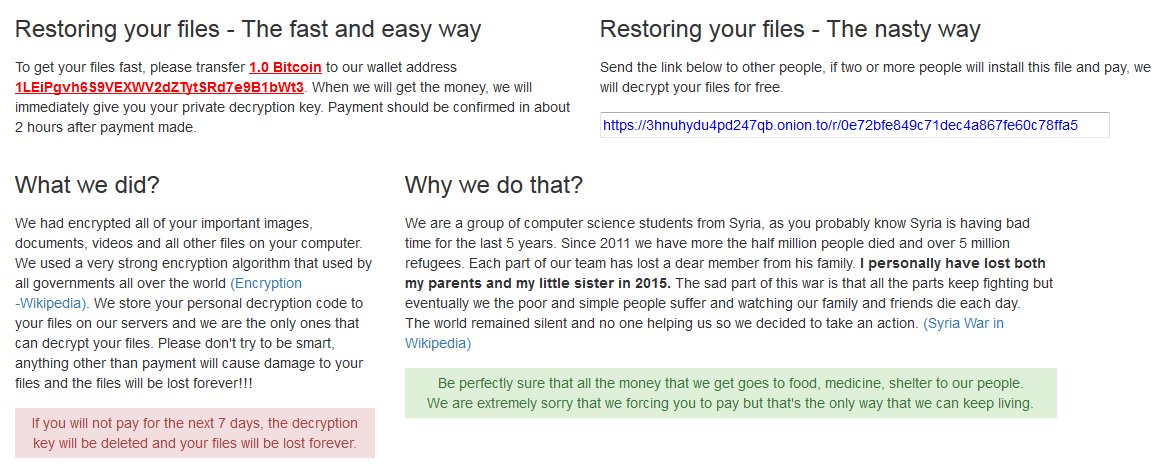

Esta nueva variante recibe el nombre de Popcorn Time y no tiene relación alguna con la conocida aplicación utilizada para ver series y películas online. Descubierta por los investigadores de MalwareHunterTeam, la principal característica es la opción incluida por los delincuentes para recuperar los archivos cifrados sin pagar. A cambio, proponen a sus víctimas que propaguen este ransomware, y en el caso de que otros dos usuarios paguen el rescate, el usuario infectado originalmente recuperará sus archivos gratis.

Imagen propiedad de MalwareHunterTeam

Si nos fijamos en el mensaje que dejan los delincuentes, podemos ver como se ofrece un enlace que apunta a una dirección en la red Tor, enlace que es el que los usuarios deben proporcionar para conseguir nuevas víctimas que paguen el rescate y así lograr que el suyo les salga gratis.

Además, vemos que los delincuentes intentan justificar sus acciones haciéndose pasar por estudiantes de ciencias de Siria y contando la dramática situación que se vive en ese país, afirmando que todo el dinero que obtengan de esa actividad delictiva será destinado a comprar comida, medicinas y dar refugio a las víctimas de la guerra. Sin embargo, dudamos mucho que esta variante haya sido desarrollada con esta finalidad y consideramos de mal gusto utilizar a las víctimas de una guerra como la de Siria como excusa para propagar malware.

Funcionamiento de Popcorn Time ransomware

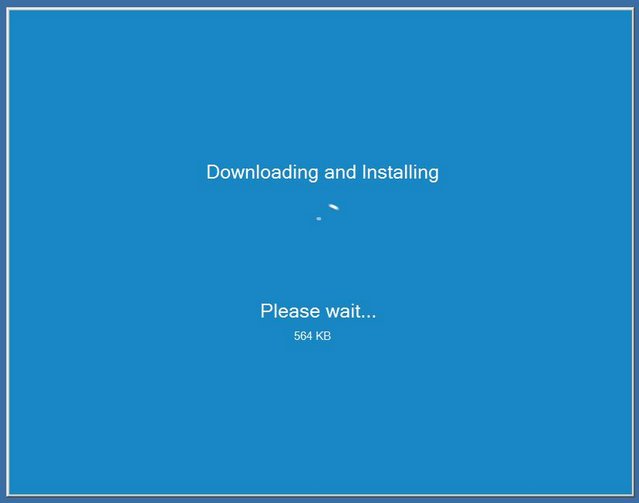

Este ransomware utiliza las mismas formas de propagación que muchas otras variantes, empleando fundamentalmente los ficheros adjuntos a correos electrónicos y descargas desde webs utilizando kits de exploits. Una vez se ha descargado en el sistema de la víctima, el ransomware se ejecuta e inicia una falsa actualización de Windows, técnica que ya hemos visto emplear anteriormente en otros casos similares.

Imagen propiedad de MalwareHunterTeam

Mientras se muestra esta falsa pantalla de actualización de Windows, el ransomware procede a cifrar los archivos del sistema con las extensiones que tiene configuradas en su código. Esto incluye prácticamente cualquier tipo de fichero que no sea usado por Windows para ejecutarse correctamente, afectando a documentos, fotos y vídeos del usuario, entre muchos otros archivos.

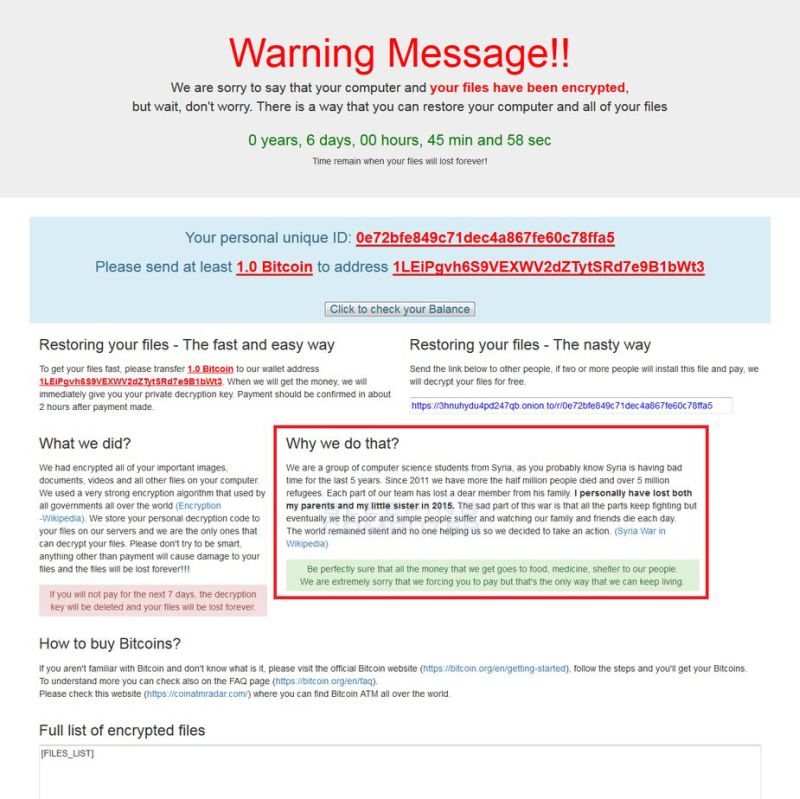

Seguidamente se muestra la imagen de alerta que avisa al usuario de que sus ficheros han sido cifrados y ofrece las instrucciones para descifrarlos. Es en los detalles de estas instrucciones donde se ofrece la posibilidad de infectar a otros usuarios para evitar tener que pagar.

Imagen propiedad de MalwareHunterTeam

En lo que respecta al pago y descifrado de los ficheros, la cantidad a pagar es la habitual en estos casos y se trata de 1 bitcoin (unos 725 € en el momento de escribir este artículo). En el caso de que la víctima realice el pago, recibirá un código de los delincuentes que supuestamente descifrará los archivos afectados por este ransomware, aunque esto no siempre es así.

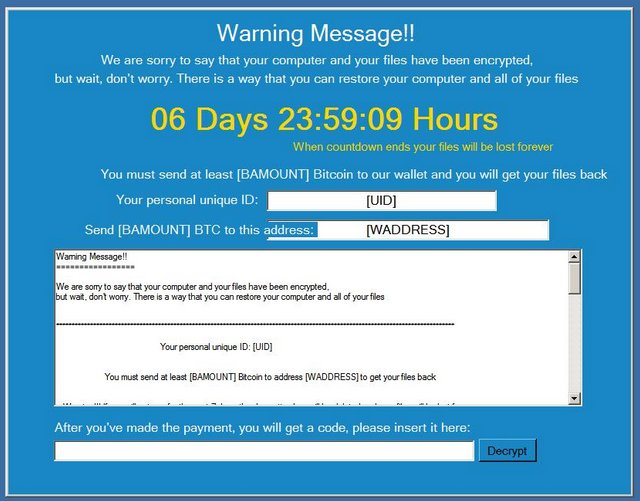

Imagen propiedad de MalwareHunterTeam

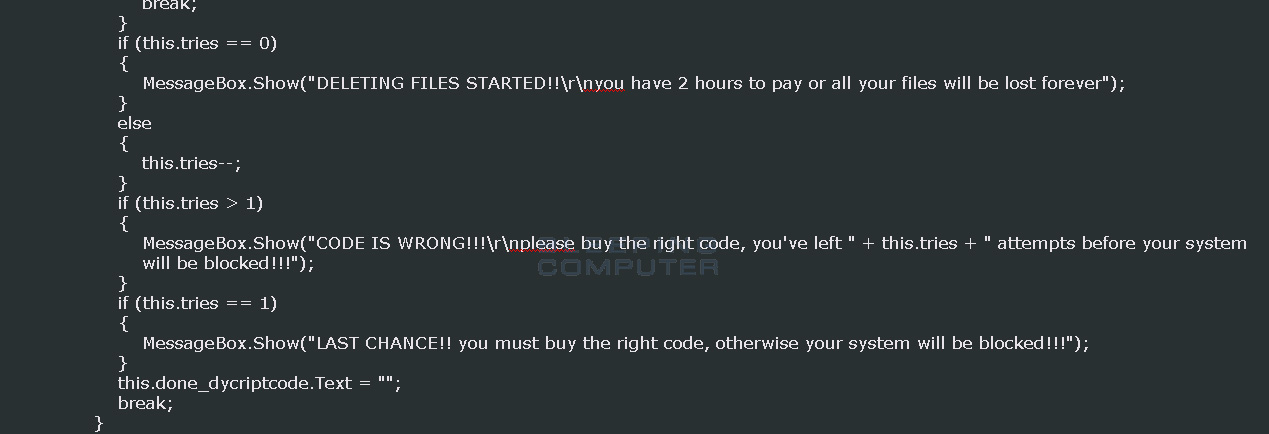

En este caso, por ejemplo, los investigadores de Bleeping Computer han detectado lo que parece una función dentro del código del ransomware, que borraría los ficheros de la víctima en caso de que esta introdujese el código de desbloqueo de forma errónea un número determinado de veces.

Imagen propiedad de Bleeping Computer

Falta ver si esta funcionalidad se aplica finalmente, ya que parece que este ransomware aún se encuentra en desarrollo. De hacerlo sería un problema más para las víctimas, pues aun pagando no se garantizaría la recuperación de los ficheros afectados, puesto que no pocas veces los delincuentes se equivocan a la hora de mandar las claves de descifrado o estas resultan completamente inútiles.

Conclusión

El uso de estas técnicas no debería sorprendernos a estas alturas, ya que, recordemos, estamos tratando con delincuentes que no atienden a ningún código ético. Puede sorprender que ofrezcan el descifrado gratuito a cambio de que la víctima consiga infectar a otros usuarios, pero no es más que una estrategia para conseguir un mayor número de víctimas.

Como siempre, nunca recomendamos pagar estos rescates y aconsejamos en cambio contar con una copia de seguridad actualizada de nuestros archivos. Además, contar con una solución de seguridad capaz de detectar y eliminar las diferentes variantes de ransomware nos ayudará a evitar esta molesta amenaza.