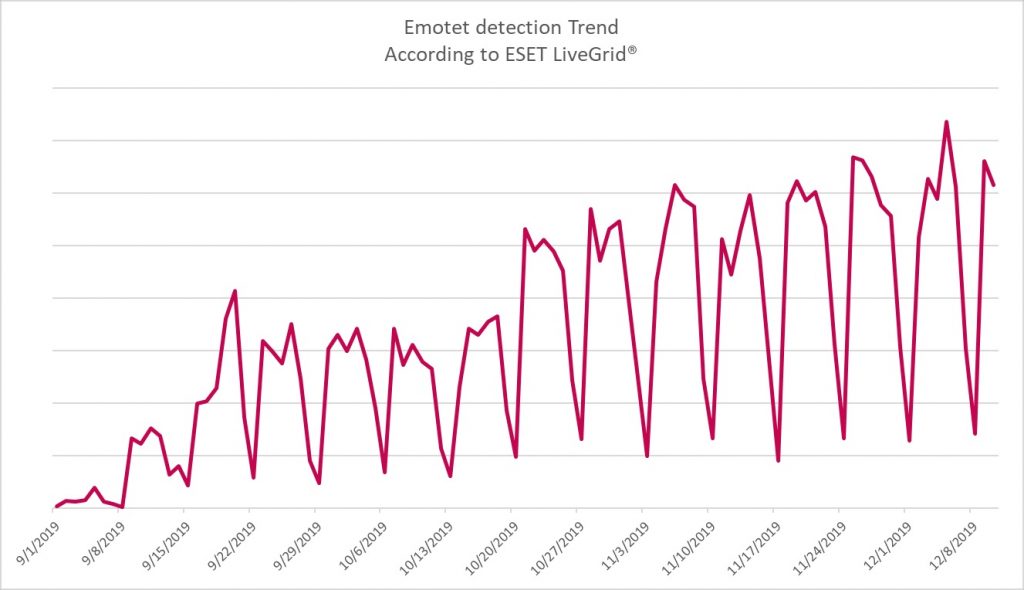

Desde su regreso tras las vacaciones veraniegas, Emotet se ha convertido en una de las amenazas más peligrosas para usuarios de todo el mundo y, en especial, en los entornos corporativos. Mediante continuas campañas (solamente interrumpidas por algún breve periodo en el que los delincuentes se toman vacaciones) de envío masivo de correos electrónicos maliciosos hacen llegar a las bandejas de entrada de muchos usuarios correos aparentemente legítimos pero que adjuntan (o enlazan a) documentos con supuestas facturas o información importante.

Nuevas campañas de propagación

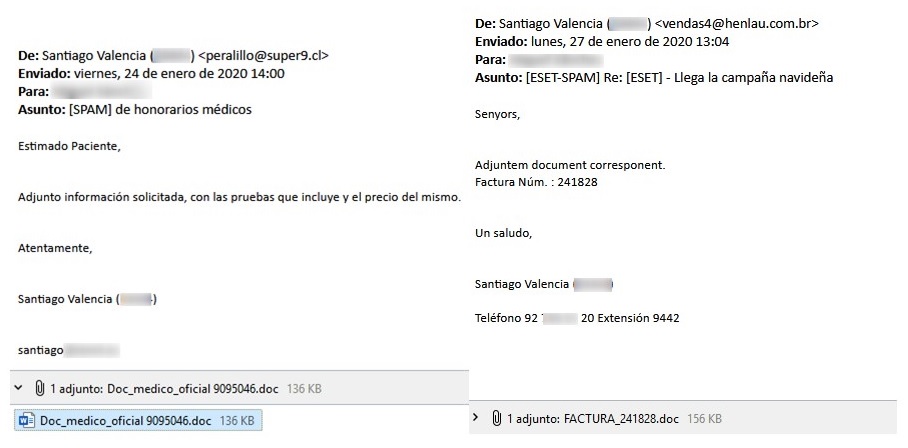

Desde semanas antes de Navidad venimos observando como los delincuentes encargados de esta propagación de Emotet y de malware normalmente asociado como TrickBot y Ryuk van actualizando las plantillas de sus mensajes cada cierto tiempo, para que estas sigan siendo efectivas. Así pues, hemos visto ejemplos como invitaciones a fiestas navideñas, incrementos de salarios, facturas de todo tipo (en inglés, español y catalán) e incluso se llegó a intentar suplantar a la Misión Permanente de Noruega en las Naciones Unidas en un supuesto ataque dirigido a miembros de esta organización.

Además, hemos visto como los delincuentes personalizaban las campañas en algunos países como Estados Unidos, Alemania, Japón o incluso España, llegándose a alcanzar en momentos puntuales picos de detección de nuestro país altamente superiores al resto. Lo que parece claro es que las campañas de propagación de esta amenaza no tienen viso de desaparecer pronto, salvo que se detenga a los responsables o estos decidan dedicarse a otra cosa. Buen ejemplo de la proliferación de estos mensajes maliciosos lo tenemos en los ejemplos más recientes recibidos en nuestro laboratorio. De nuevo nos encontramos con mensajes escritos tanto en español como en catalán, muchos de ellos mencionando facturas genéricas pero también con algún caso en el que se habla de honorarios médicos, algo que puede generar cierta sensación de urgencia en algunos usuarios.

Estableciendo medidas de protección

Las soluciones de seguridad de ESET han ido monitorizando y detectando las continuas campañas de Emotet a lo largo del tiempo, permitiendo el bloqueo de todas las variantes de esta amenaza. Esto se consigue mediante la utilización de numerosas tecnologías que forman una protección multicapa para hacer frente a las amenazas. De esta forma, se puede bloquear Emotet en cualquiera de sus fases, incluso aunque alguna capa de seguridad haya fallado (por ejemplo, al no detectar el documento adjunto como malicioso, pero bloquear la ejecución de las macros que contiene).

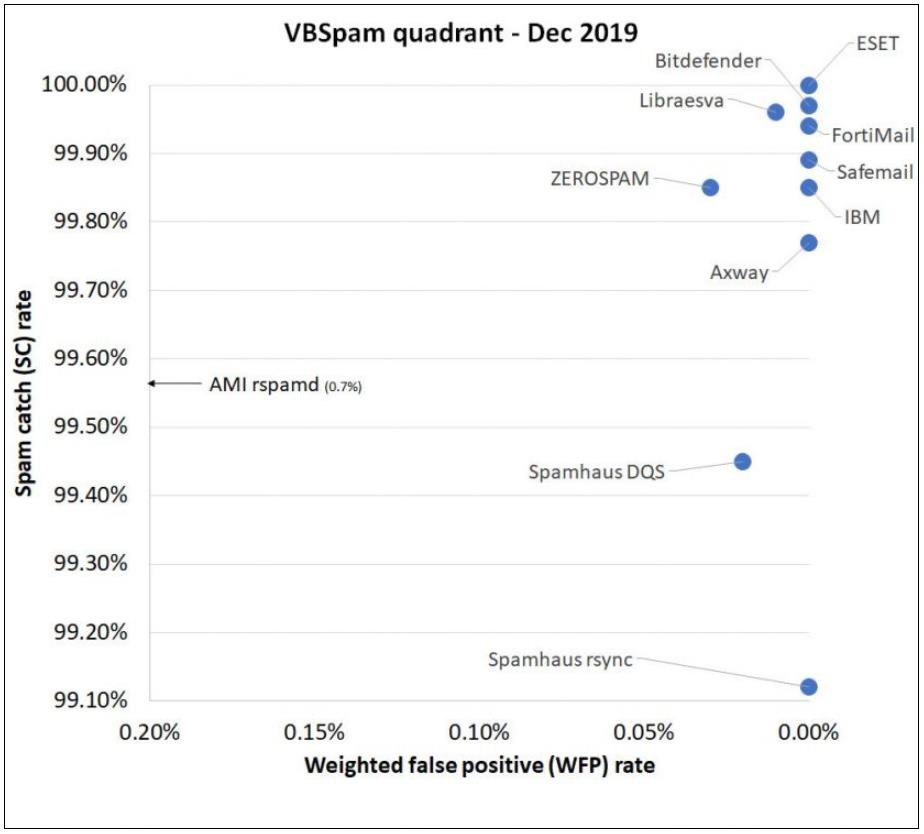

Además, siendo el principal vector de ataque de Emotet el correo electrónico, conviene contar con una solución antispam como ESET Mail Security para Microsoft Exchange Server. Esta solución dispone, según las pruebas realizadas por Virus Bulletin, de la mejor puntuación a la hora de detectar spam, phishing y malware con el menor número de falsos positivos.

Hay que recordar que solamente recibiendo y descargando un documento malicioso en nuestro sistema no significa que nuestro equipo se vea necesariamente comprometido. La configuración por defecto a la hora de abrir documentos de Microsoft Office es la de utilizar una vista protegida que deshabilita las macros. Solamente si el usuario permite habilitar la edición del documento es cuando se activa toda la cadena de descarga y ejecución del malware.

Para revisar cómo ESET detecta y bloquea Emotet vamos a echar un vistazo a alguna de sus capas de protección. Dependiendo del nivel de ofuscación de las macros maliciosas, la detección de un documento adjunto infectado puede hacerse incluso antes de que se proceda a abrirlo. Esto se consigue gracias a un análisis en la sandbox del antivirus y una consulta acerca de la reputación de este fichero mediante ESET LiveGrid®, sistema que recopila muestras sospechosas enviadas por millones de endpoints protegidos por las soluciones de ESET en todo el mundo para mejorar el aprendizaje automático de estas soluciones de seguridad.

Este conocimiento colectivo se comparte a través del sistema de reputación ESET LiveGrid® para proteger a todos los usuarios de amenazas detectadas en alguna parte del mundo. En el caso de Emotet, si el usuario abriese el documento y permitiese la ejecución de las macros maliciosas, una serie de comandos mediante PowerShell se ejecutarían para contactar con dominios comprometidos por los atacantes y que se usan para descargar más archivos maliciosos.

El comportamiento malicioso que se ejecuta a partir de esa macro puede ser monitorizado y detectado gracias a capas de seguridad como el sistema HIPS de ESET. HIPS es un sistema de detección basado en el comportamiento que se encuentra integrado en muchos productos de ESET y que proporciona capacidades avanzadas para monitorizar llamadas a las API de bajo nivel en busca de comportamiento sospechoso que deber ser analizado más a fondo o, directamente, bloqueado.

En las empresas, además, nos encontramos con la ventaja de que puede evitarse que los ordenadores de los empleados tengan que lidiar siquiera con emails enviados por las campañas de Emotet. Esto se consigue mejorando las defensas de la red corporativa con soluciones como ESET Dynamic Threat Defense, capaz de analizar archivos sospechosos en una sandbox en la nube en cuestión de minutos y prevenir así la entrada de malware en una red.

Con tecnologías y soluciones como las que acabamos de comentar, la detección de nuevos casos de Emotet no ha dejado de incrementarse desde finales del verano pasado. A mayor detección, más protección para los usuarios.

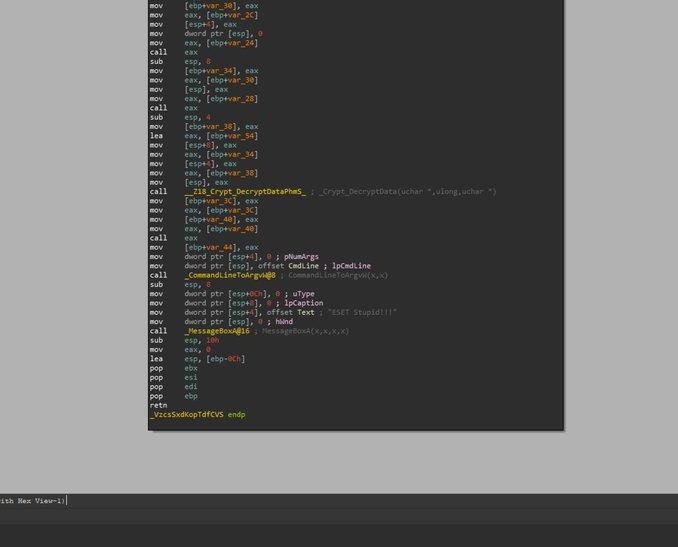

La eficiencia de estas soluciones no solo se demuestra en las tasas de detección que acabamos de mencionar. Los delincuentes detrás de estas campañas también lo notan e incluso dedican comentarios dentro del código de las nuevas variantes de Emotet demostrando su frustración a la hora de intentar evitar de forma infructuosa la detección de sus amenazas por parte de ESET.

Conclusión

A pesar de estar ante una fuerte campaña de propagación de una amenaza que está causando verdaderos quebraderos de cabeza a muchas empresas, no debemos olvidar que se le puede hacer frente aplicando medidas de seguridad sobradamente probadas junto con la debida y necesaria concienciación del usuario y la aplicación de medidas de seguridad básicas, tales como tener actualizados los equipos y aplicaciones, limitar los permisos de los usuarios, segmentar las redes o contar con copias de seguridad de todos aquellos datos vitales de la empresa.