Varios medios se hicieron eco durante la semana pasada de una noticia publicada por una revista alemana en la que se afirmaba que sistemas de misiles Patriot alemanes desplegados en el sur de Turquía, cerca de la frontera con Siria, habrían ejecutado comandos a partir de “órdenes no autorizadas”.

A partir de este punto, esa revista especulaba con dos posibles puntos débiles que podrían haber sido usados para enviar estas órdenes, pero no especificaba ni cuándo ni el periodo en el que las baterías de misiles estuvieron afectadas por este supuesto ataque.

Analizando el sistema de misiles Patriot

Esta escasa información, que algunos medios han llegado a distorsionar hasta afirmar que “unos hackers habían tomado el control de misiles Patriot en Turquía” tiene muchas lagunas, puesto que no se citan fuentes ni fechas ni detalles técnicos sobre los supuestos fallos en los sistemas vulnerables ni los comandos que supuestamente se llegaron a realizar en los Patriot alemanes.

Para los que no estén familiarizados con este sistema de misiles, vamos a hacer un pequeño repaso, centrándonos en aquellos puntos en los que la revista alemana dice haber encontrado vulnerabilidades que supuestamente podrían explotarse para enviar comandos no autorizados.

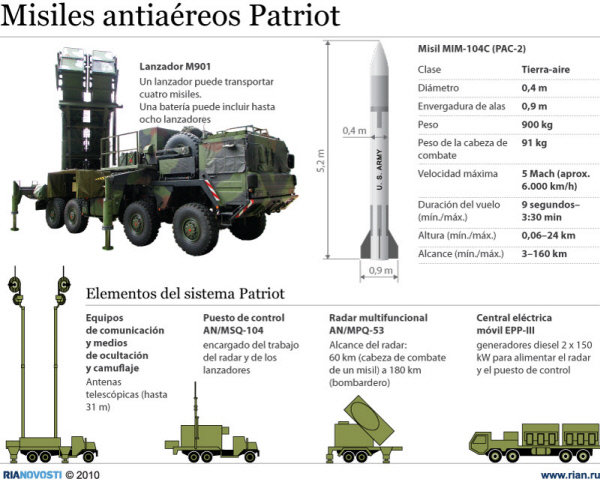

Las baterías de misiles antiaéreos Patriot se componen de seis elementos. Estos son una central eléctrica que proporciona energía a todos los componentes, un radar para el seguimiento de objetivos, el puesto de control que envía las órdenes de lanzamiento a los misiles y se comunica con otras baterías de misiles cercanas, las antenas que permiten las comunicaciones, el lanzador y el misil propiamente dicho.

Revisando los supuestos puntos vulnerables

Según Behorden Spiegel, los sistemas vulnerables serían el Sensor-Shooter-Interoperability o SSI (uno de los sistemas utilizados para intercambiar información entre el lanzador y el puesto de control) y el chip encargado de guiar al misil hacia su objetivo.

¿Cuáles serían las posibilidades reales de que se hubiera interferido en estos sistemas? En lo que respecta al chip, tan solo teniendo acceso físico a este se podría interferir en su funcionamiento, y eso teniendo en cuenta que la supuesta vulnerabilidad sea real, puesto que no se han proporcionado detalles técnicos al respecto.

Lo mismo sucede con el SSI, aunque ahí ya interfieren otros factores como la seguridad del cifrado utilizado en el enlace. De todas formas, de entre todas las opciones de comunicación disponibles en una batería de misiles Patriot (comunicación entre batallones, comunicaciones internas y externas), muy probablemente el enlace más seguro sea el que se establece entre el puesto de control y el lanzador.

El enlace entre el puesto de control y el lanzador se realiza mediante cables de fibra óptica. Este enlace se utiliza para el lanzamiento de misiles y para conocer su disponibilidad y estado. También pueden usarse comunicaciones por radio como sistema de respaldo mediante un sistema seguro de transmisión, que se puede utilizar cuando el lanzador está en movimiento y mientras se establece la conexión por fibra.

Es importante destacar que el lanzador no puede ser origen de ninguna comunicación, pues emite solo respuestas a las peticiones de información enviadas por el puesto de control. También resulta destacable que la conexión entre el puesto de control y el lanzador sea la primera red que se establezca cuando se despliega una batería de misiles Patriot.

Una vez revisados estos puntos, vemos altamente improbable que se pueda controlar el lanzamiento de un misil Patriot de forma no autorizada. No solo por la necesidad de establecer una intercepción física del cable de fibra óptica que envía las ordenes al lanzador, sino también por la necesidad de introducir hasta tres códigos de lanzamiento diferentes que suelen estar en posesión de distintas personas.

Por supuesto, descartamos cualquier posibilidad de acceder a una batería de misiles Patriot desde redes públicas como Internet. En caso de que se intentase realizar algún ataque a cualquiera de los sistemas de comunicación integrados en las baterías de misiles Patriot, este tendría que hacerse a corta distancia y usando las redes multicanal UHF y VHF-FM, todo ello suponiendo que se lograse romper los mecanismos de cifrado usados.

Conclusión

No cabe duda de que este tipo de noticias llaman poderosamente la atención a los medios y muchas veces se cae en el sensacionalismo sin documentarse previamente. Tampoco es que la nula información técnica acerca de los supuestos fallos de seguridad proporcionada por la revista Behorden Spiegel ayude, precisamente.

Lo que sí parece quedar claro es el interés creciente por conocer las vulnerabilidades de sistemas críticos como, en este caso, sistemas de defensa antiaérea. Precisamente, hace un año salió a la luz el robo de documentos relacionados con el sistema de defensa antimisiles de Israel, lo que demuestra que los sistemas de defensa, si bien pueden ser considerados relativamente seguros, deben adaptarse a las nuevas amenazas.